Sebbene siano note migliaia di vulnerabilità causate da CVE, queste sono state rilevate 2,3 miliardi di volte come vulnerabilità nelle aziende e nelle autorità di tutto il mondo. Il rapporto di ricerca TruRisk 2023 si concentra sulle 163 vulnerabilità più critiche o altamente pericolose e le valuta.

Nel suo TruRisk Research Report 2023, Qualys pubblica interessanti valutazioni. Il rapporto di ricerca fornisce una panoramica delle vulnerabilità di sicurezza note rilevate da Qualys nel 2022 presso aziende e governi di tutto il mondo: oltre 2,3 miliardi. I risultati dello studio sottolineano l'immagine di aggressori opportunisti che cambiano costantemente le loro tecniche in modo agile per sfruttare con successo le lacune di sicurezza.

Lacune di sicurezza come gateway

Le aziende e i governi stanno guidando sempre più la trasformazione digitale per aumentare la produttività e nuovi strumenti software per supportare queste iniziative e programmi vengono sviluppati a un ritmo più veloce che mai. Con il rapido progresso tecnologico, tuttavia, aumenta anche il numero di vulnerabilità del software, che rappresentano un rischio significativo per gli ambienti IT.

Qualys si impegna ad aiutare le organizzazioni a ridurre i rischi informatici. In linea con questo, la Qualys Threat Research Unit (TRU) ha condotto indagini approfondite sugli oltre 13 trilioni di eventi monitorati dalla piattaforma cloud Qualys. La valutazione dei dati di rilevamento resi anonimi fornisce informazioni sulle lacune di sicurezza riscontrate sui dispositivi, sulla sicurezza delle applicazioni Web, sugli errori di configurazione nei dispositivi installati localmente e sullo stato della sicurezza del cloud. L'analisi di questa vasta base di conoscenze, unita alla visione unica di TRU delle attività degli attori delle minacce prima e dopo lo sfruttamento, ha portato a cinque "Risk Facts".

Fatto di rischio n. 1

🔎 In soli 19,5 giorni, gli attaccanti hanno portato a termine un exploit. Le aziende hanno bisogno di 30,6 giorni per applicare la patch, ma solo il 57,7% lo fa effettivamente (Immagine: Qualys).

La velocità è la chiave per sconfiggere gli avversari

Le vulnerabilità per le quali è stato sviluppato un vettore di attacco vengono corrette in media entro 30,6 giorni, con solo il 57,7% delle vulnerabilità chiuse in termini reali durante questo periodo. Al contrario, gli aggressori hanno bisogno solo di una media di 19,5 giorni per sviluppare un modo per attaccare queste vulnerabilità. Secondo questo, gli aggressori hanno 11,1 giorni per sfruttare le vulnerabilità prima che le aziende le chiudano.

Fatto di rischio n. 2

L'automazione fa la differenza tra successo e fallimento

La ricerca ha rilevato che le patch che potevano essere installate automaticamente venivano distribuite il 45% più spesso e il 36% più velocemente rispetto alle patch installate manualmente. Le vulnerabilità che potevano essere corrette automaticamente sono state risolte in media in 25,5 giorni, mentre le vulnerabilità risolte manualmente hanno impiegato 39,8 giorni per essere risolte. Il tasso di patch per le patch automatiche è stato del 72,5% contro il 49,8% per le patch manuali.

Fatto di rischio n. 3

I broker di accesso iniziale (IAB) attaccano ciò che le aziende ignorano

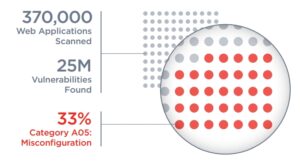

🔎 Il 33% delle vulnerabilità riscontrate nelle applicazioni web è dovuto a configurazioni errate (Immagine: Qualys).

Una tendenza in crescita nel panorama delle minacce sono i cosiddetti broker di accesso iniziale (IAB), a volte indicati come "affiliati". Come mostra il rapporto, le aziende ora stanno applicando patch a Windows e Chrome più velocemente, costringendo gli aggressori - e IAB in particolare - a sfruttare le vulnerabilità oltre i "Big Two". Il tempo medio per correggere le vulnerabilità IAB è di 45,5 giorni rispetto ai 17,4 giorni di Windows e Chrome. I tassi di patch sono inferiori anche per i gap IAB: il 68,3% di essi è patchato; per Windows e Chrome è dell'82,9%.

Fatto di rischio n. 4

Le configurazioni errate nelle applicazioni Web sono ancora all'ordine del giorno

L'indagine ha incluso anche rilevamenti anonimi da parte di Qualys Web Application Scanner, che ha scansionato 2022 applicazioni web in tutto il mondo nel 370.000 e ha correlato i dati con OWASP Top 10. Le scansioni hanno scoperto più di 25 milioni di vulnerabilità, il 33% delle quali rientrava nella categoria OWASP A05: configurazione errata. Queste configurazioni errate hanno offerto agli aggressori un gateway per iniettare malware in circa 24.000 applicazioni Web.

Fatto di rischio n. 5

Le configurazioni errate nell'infrastruttura aprono la porta al ransomware

Il TRU ha valutato tutti i controlli che hanno fallito più del 50% delle scansioni e le tecniche MITRE ATT&CK associate a ciascuno di quei controlli specifici. In termini di configurazioni errate del cloud, i controlli che hanno avuto esito negativo sono stati più comunemente associati alle seguenti tre tecniche MTRE ATT&CK: T1210: sfruttamento dei servizi remoti, 1485: distruzione dei dati e 1530: dati dall'oggetto di archiviazione nel cloud.

Ciò dimostra che le configurazioni errate del cloud mettono le organizzazioni a rischio di sfruttamento del servizio e di dati crittografati e divulgati. Le tre tecniche sono esattamente come funziona oggi il ransomware. Le scansioni per questi errori di configurazione hanno avuto solo una percentuale di successo del 49,4%; più della metà sono stati quindi falliti. Gli aggressori possono sfruttare queste configurazioni errate per spostarsi lateralmente in un ambiente.

Altro su Qualys.com

A proposito di Qualys

Qualys è un pioniere e fornitore leader di soluzioni IT, di sicurezza e conformità innovative e basate su cloud. L'azienda ha più di 10.000 clienti attivi in tutto il mondo, inclusa la maggior parte delle società Forbes Global 100 e Fortune 100. Qualys aiuta le organizzazioni a semplificare e consolidare le proprie soluzioni di sicurezza e conformità in un'unica piattaforma, consentendo maggiore agilità, migliori risultati di business e significative riduzioni dei costi.