नया अध्ययन वर्तमान WP.29 आवश्यकताओं से परे साइबर जोखिमों को कम करने में मदद करता है। ट्रेंड माइक्रो अध्ययन में कनेक्टेड कारों के लिए अटैक वैक्टर और परिदृश्यों की जांच करता है: WP.29 UN R155 अटैक वेक्टर्स और उससे आगे के आधार पर कनेक्टेड कारों में साइबर सुरक्षा फोकस क्षेत्रों की पहचान करना।

साइबर सुरक्षा समाधानों के दुनिया के अग्रणी प्रदाताओं में से एक ट्रेंड माइक्रो ने कनेक्टेड वाहनों में साइबर सुरक्षा पर एक नया अध्ययन प्रकाशित किया है। यह कनेक्टेड वाहनों के लिए साइबर सुरक्षा पर संयुक्त राष्ट्र के नए विनियमन को लागू करने में निर्माताओं, आपूर्तिकर्ताओं, प्राधिकरणों और सेवा प्रदाताओं का समर्थन करता है। यह उन साइबर जोखिमों का भी विश्लेषण करता है जिन्हें वर्तमान दिशानिर्देशों में अभी तक शामिल नहीं किया गया है।

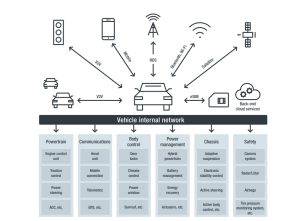

WP.29 के आधार पर कनेक्टेड कारों में साइबर जोखिम

यूरोप के लिए संयुक्त राष्ट्र आर्थिक आयोग (UNECE) वर्ल्ड फोरम फॉर हार्मोनाइजेशन ऑफ व्हीकल रेगुलेशन (WP.29) दुनिया भर में वाहन सुरक्षा को विनियमित करने के लिए जिम्मेदार है। उनके वर्तमान विनियमन में कमजोरियों और खतरों के सात उच्च-स्तरीय और 30 उप-विवरण शामिल हैं। नीचे 69 अटैक वैक्टर का विवरण दिया गया है। ट्रेंड माइक्रो के नए अध्ययन परिणामों के साथ मिलकर ये नियम, मोटर वाहन उद्योग को जुड़े वाहनों में साइबर जोखिमों को बेहतर ढंग से समझने और काउंटरमेशर्स को प्राथमिकता देने में मदद करेंगे।

निर्माताओं, आपूर्तिकर्ताओं, सरकारी एजेंसियों और सेवा प्रदाताओं को WP.29 द्वारा वर्णित खतरों और हमले के वैक्टर को प्राथमिकता देने में मदद करने के लिए, ट्रेंड माइक्रो विशेषज्ञों ने उद्योग-मानक DREAD खतरे के मॉडल का उपयोग करके प्रत्येक हमले के वेक्टर की गंभीरता की गणना की।

प्रत्येक हमले वेक्टर की गंभीरता का स्तर

अध्ययन के अनुसार, निम्नलिखित अटैक वेक्टर्स को सुरक्षित करना एक उच्च प्राथमिकता होनी चाहिए:

- बैक-एंड सर्वर जिनका उपयोग वाहनों पर हमला करने या डेटा निष्कर्षण के लिए किया जा सकता है।

- विभिन्न संचार चैनलों के माध्यम से वाहन कार्यों को बाधित करने के लिए डिनायल-ऑफ़-सर्विस (डीओएस) हमले।

- तृतीय-पक्ष द्वारा होस्ट किया गया सॉफ़्टवेयर (जैसे मनोरंजन ऐप्स) जिसका उपयोग वाहन सिस्टम पर हमला करने के लिए किया जा सकता है।

इसके अलावा, शोधकर्ताओं ने यह दिखाने के लिए DREAD खतरे के मॉडल की पुनर्गणना की कि अगले पांच से 29 वर्षों में विभिन्न खतरों की गंभीरता कैसे विकसित होगी। उन्होंने नए वैक्टर भी बताए जो अभी तक WP.XNUMX विनियमन में शामिल नहीं हैं। वे ऐसे तरीके भी दिखाते हैं जिनसे साइबर सुरक्षा समाधानों का उपयोग करके वर्तमान और भविष्य के जोखिमों को कम किया जा सकता है।

WP.29 पर साइबर सुरक्षा अनुशंसाएँ और विनियम

"साइबर जोखिम हर जगह दुबके हुए हैं - कारों सहित। वाहन खुफिया, कंप्यूटिंग शक्ति और कनेक्टिविटी प्राप्त कर रहे हैं, जो साइबर अपराधियों के लिए नए हमले के परिदृश्य बनाता है," ट्रेंड माइक्रो में आईओटी सिक्योरिटी इवेंजलिस्ट यूरोप उडो श्नाइडर बताते हैं। “WP.29 विनियमन में उल्लिखित साइबर सुरक्षा सिफारिशों और नियमों को समझने से निर्माताओं को भविष्य-प्रूफ गतिशीलता में मदद मिलेगी। हमारी नवीनतम शोध रिपोर्ट कनेक्टेड वाहनों के लिए विभिन्न खतरों को प्राथमिकता देकर विनियमन की व्याख्या और कार्यान्वयन में उनका समर्थन करती है।

ट्रेंड माइक्रो द्वारा किया गया वर्तमान अध्ययन सूट का अनुसरण करता है फरवरी 2021 से कनेक्टेड कारों पर एक पिछला श्वेत पत्र. इसने 5G, क्लाउड और अन्य कनेक्टिविटी तकनीकों से जुड़े कनेक्टेड वाहनों के जोखिमों की जांच की।

आगे की जानकारी और पूरी रिपोर्ट WP.29 UN R155 अटैक वेक्टर्स और बियॉन्ड पर आधारित कनेक्टेड कारों में साइबर सुरक्षा फोकस क्षेत्रों की पहचान अंग्रेजी में मुफ्त में ऑनलाइन पढ़ी जा सकती है।

TrendMicro.com पर अधिक

ट्रेंड माइक्रो के बारे में आईटी सुरक्षा के दुनिया के अग्रणी प्रदाताओं में से एक के रूप में, ट्रेंड माइक्रो डिजिटल डेटा एक्सचेंज के लिए एक सुरक्षित दुनिया बनाने में मदद करता है। 30 से अधिक वर्षों की सुरक्षा विशेषज्ञता, वैश्विक खतरा अनुसंधान और निरंतर नवाचार के साथ, ट्रेंड माइक्रो व्यवसायों, सरकारी एजेंसियों और उपभोक्ताओं के लिए सुरक्षा प्रदान करता है। हमारी XGen™ सुरक्षा रणनीति के लिए धन्यवाद, हमारे समाधान अग्रणी-एज वातावरण के लिए अनुकूलित रक्षा तकनीकों के एक क्रॉस-जेनरेशनल संयोजन से लाभान्वित होते हैं। नेटवर्क की खतरे की जानकारी बेहतर और तेज सुरक्षा को सक्षम बनाती है। क्लाउड वर्कलोड, एंडपॉइंट्स, ईमेल, IIoT और नेटवर्क के लिए अनुकूलित, हमारे कनेक्टेड समाधान तेजी से खतरे का पता लगाने और प्रतिक्रिया के लिए पूरे उद्यम में केंद्रीकृत दृश्यता प्रदान करते हैं।