इन दिनों प्रतिस्पर्धी होने के लिए, कंपनियों को नवीनतम तकनीकी रुझानों के साथ बने रहने की आवश्यकता है। हालांकि, सुरक्षा बुनियादी ढांचे के समानांतर विकास और हमलों का जवाब देने की स्पष्ट प्रक्रिया के बिना, ये प्रौद्योगिकियां साइबर खतरों के लिए घातक वेक्टर बन सकती हैं।

साइबर हमले की स्थिति में, एक मजबूत घटना प्रतिक्रिया योजना व्यवसाय को कम से कम नुकसान के साथ फिर से चला सकती है। घटना प्रतिक्रिया प्रक्रिया को स्थापित करने में एक अच्छी प्लेबुक बहुत मदद करती है।

IBM और Ponemon द्वारा किए गए एक अध्ययन के अनुसार, एक डेटा चोरी की कीमत प्रभावित कंपनी को औसतन चुकानी पड़ती है $ 3,92 मिलियन. ये लागत इस आधार पर अलग-अलग हो सकती हैं कि कोई कंपनी कितनी जल्दी डेटा ब्रीच का पता लगाती है और उसका जवाब देती है।

Der 2020 डेटा ब्रीच जांच रिपोर्ट वेरिज़ोन ने पाया कि 2019 में अधिकांश डेटा उल्लंघन दिनों या उससे कम समय तक चले, एक चौथाई उल्लंघन महीनों या उससे अधिक समय तक चले। नियंत्रण, बदले में, औसतन लगभग उतना ही समय लगा।

कुल मिलाकर, रिपोर्ट में संख्या पिछले वर्षों की तुलना में डेटा ब्रीच डिटेक्शन और प्रतिक्रिया में सुधार दिखाती है। हालाँकि, रिपोर्ट यह भी नोट करती है कि यह सुधार प्रबंधित सुरक्षा सेवा प्रदाताओं (MSSPs) द्वारा खोजे गए अधिक उल्लंघनों के कारण उनकी जाँच में शामिल हो सकता है।

बेशक, संगठनों को ब्रेक-इन को रोकने का प्रयास करना चाहिए। उसी समय, हालांकि, ऐसी घटनाओं की तैयारी और डेटा उल्लंघन की अवधि को कम करने के लिए प्रक्रियाएं बनाना आज के खतरों से निपटने के लिए एक आवश्यक और यथार्थवादी दृष्टिकोण है।

धमकियों के लिए तैयार रहें

यह जानना कि क्या अपेक्षा की जाए, संभावित साइबर हमलों के लिए तैयारी करने और उनका जवाब देने की दिशा में पहला कदम है। अतीत में, खतरे बहुत सरल थे और बड़े पैमाने पर उनके द्वारा उपयोग की जाने वाली तकनीकों द्वारा परिभाषित किए गए थे। लेकिन अब जबकि संगठन अधिक उन्नत नेटवर्क और डेटा इन्फ्रास्ट्रक्चर का उपयोग कर रहे हैं, हमले की सतह बड़ी है और खतरों का प्रभाव बढ़ गया है।

Der 2019 के लिए सुरक्षा रिपोर्ट ट्रेंड माइक्रो द्वारा आज के खतरों की जटिलता और दृढ़ता पर प्रकाश डाला गया है। रैंसमवेयर हमले तेजी से हाई-प्रोफाइल लक्ष्यों को निशाना बना रहे हैं, जिससे अपराधी कम नए परिवार विकसित कर रहे हैं। 2019 में, 95 नए रैंसमवेयर परिवार थे, जो 2018 (222) की तुलना में आधे से भी कम हैं। फिशिंग से जुड़ी गतिविधियों में भी कमी आई है।

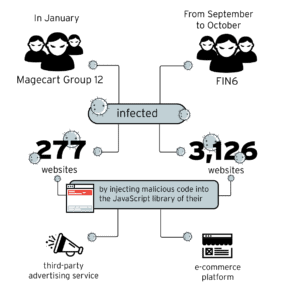

2019 में मैगेकार्ट ग्रुप 12 और एफआईएन6 जैसी ई-कॉमर्स साइटों पर हाई प्रोफाइल हमलों की एक श्रृंखला देखी गई, जिसमें ग्राहक भुगतान जानकारी चुराने के लिए हजारों ऑनलाइन दुकानों को संक्रमित किया गया।

उपरोक्त खतरे आज इस्तेमाल की जाने वाली तकनीकों में सुरक्षा अंतराल को दर्शाते हैं। वे यह भी दिखाते हैं कि कैसे उद्योग, डिवाइस या प्लेटफॉर्म के रुझान और कमजोरियां खतरे के परिदृश्य को आकार दे रही हैं। संचालन में सुधार और नवाचार को चलाने के लिए डिज़ाइन किए गए नए एप्लिकेशन और सॉफ़्टवेयर को पेश करते समय संगठनों के पास कवर करने के लिए कई प्रकार के आधार होते हैं। वर्तमान खतरों से अवगत होने के अलावा, कर्मचारियों को उनके संगठन द्वारा उपयोग की जाने वाली सभी तकनीकों की गहन समझ भी प्राप्त करनी चाहिए।

जबकि बहुस्तरीय सुरक्षा साइबर हमलों का पता लगाने और उन्हें रोकने में मदद कर सकती है, संगठन के बुनियादी ढांचे को बनाए रखने के लिए जिम्मेदार सभी कर्मियों को यह भी ज्ञान होना चाहिए कि घुसपैठ और सक्रिय हमले का जवाब कैसे दिया जाए।

घटना की प्रतिक्रिया

उद्यम सुरक्षा का उल्लंघन करने वाले खतरों के लिए एक प्रभावी घटना प्रतिक्रिया रणनीति की आवश्यकता होती है। यह वह प्रक्रिया या योजना है जिसका उपयोग संगठन उल्लंघनों या साइबर हमलों के प्रबंधन और रोकथाम के लिए एक गाइड के रूप में करते हैं।

इंसीडेंट रिस्पांस का लक्ष्य व्यवसाय को एक हमले के बाद फिर से शुरू करना और चलाना है। इसमें उस खतरे की पहचान करना और उसे क्वालिफाई करना शामिल है, जिसने उनके बचाव को पार कर लिया है। एक घटना का अर्थ यह भी है कि संगठन के निवारक तंत्र विफल हो गए हैं और उन्हें मजबूत करने की आवश्यकता है।

इंसीडेंट रिस्पांस की एक विशिष्ट विशेषता यह है कि हमले के पीछे खतरे के कारक की पहचान किए बिना प्रतिक्रिया सफल हो सकती है। घटना प्रतिक्रिया "लाइव" या इसे रोकने के इरादे से चल रहे हमले के दौरान वितरित की जाती है। इसके विपरीत, कंप्यूटर फोरेंसिक, उदाहरण के लिए, तथ्य के बाद किया जाता है और गहरा हो सकता है क्योंकि खतरा कम हो गया है।

दो व्यापक रूप से स्वीकृत मानक घटना प्रतिक्रिया ढाँचे हैं: NIST (राष्ट्रीय मानक और प्रौद्योगिकी संस्थान) und SANS (SysAdmin, ऑडिट, नेटवर्क और सुरक्षा). वे एक-दूसरे से काफी मिलते-जुलते हैं और एक हमले की तैयारी से लेकर यह सुनिश्चित करने के लिए कि घटना फिर से न हो, एक व्यापक आधार को कवर करते हैं।

बिना

NIST

Trendmicro.de पर ब्लॉग में इस पर और अधिक

ट्रेंड माइक्रो के बारे में आईटी सुरक्षा के दुनिया के अग्रणी प्रदाताओं में से एक के रूप में, ट्रेंड माइक्रो डिजिटल डेटा एक्सचेंज के लिए एक सुरक्षित दुनिया बनाने में मदद करता है। 30 से अधिक वर्षों की सुरक्षा विशेषज्ञता, वैश्विक खतरा अनुसंधान और निरंतर नवाचार के साथ, ट्रेंड माइक्रो व्यवसायों, सरकारी एजेंसियों और उपभोक्ताओं के लिए सुरक्षा प्रदान करता है। हमारी XGen™ सुरक्षा रणनीति के लिए धन्यवाद, हमारे समाधान अग्रणी-एज वातावरण के लिए अनुकूलित रक्षा तकनीकों के एक क्रॉस-जेनरेशनल संयोजन से लाभान्वित होते हैं। नेटवर्क की खतरे की जानकारी बेहतर और तेज सुरक्षा को सक्षम बनाती है। क्लाउड वर्कलोड, एंडपॉइंट्स, ईमेल, IIoT और नेटवर्क के लिए अनुकूलित, हमारे कनेक्टेड समाधान तेजी से खतरे का पता लगाने और प्रतिक्रिया के लिए पूरे उद्यम में केंद्रीकृत दृश्यता प्रदान करते हैं।