यूएसबी मास स्टोरेज डिवाइस डिजिटल ट्रांसमिशन संभव नहीं होने पर डेटा परिवहन और साझा करने का एक तेज़, आसान तरीका प्रदान करते हैं। हालांकि, चोरी और नुकसान का उच्च जोखिम यूएसबी मास स्टोरेज डिवाइस को कॉर्पोरेट सुरक्षा के लिए एक सुरक्षा दुःस्वप्न बनाता है।

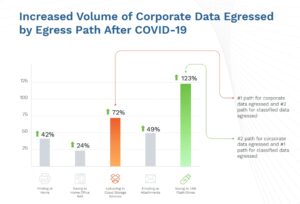

रिमोट वर्किंग, जो अब व्यापक है, ने इन समस्याओं को बढ़ा दिया है। कर्मचारियों द्वारा USB मास स्टोरेज में डाउनलोड किए गए डेटा की मात्रा डीजी डेटा ट्रेंड्स रिपोर्ट के अनुसार है COVID-19 संकट की शुरुआत के बाद से 123 प्रतिशत ऊपर। इससे पता चलता है कि कई कर्मचारी बड़ी मात्रा में डेटा घर ले जाने के लिए इन उपकरणों का उपयोग कर रहे हैं। परिणामस्वरूप, संभावित रूप से संवेदनशील, अनएन्क्रिप्टेड डेटा के सैकड़ों टेराबाइट संगठन की सुरक्षा परिधि के बाहर हैं, जिससे डेटा हानि का जोखिम बहुत बढ़ जाता है। हालाँकि, USB नियंत्रण और एन्क्रिप्शन का एक प्रभावी कार्यान्वयन इन उपकरणों के निहित खतरों से सुरक्षा में काफी सुधार कर सकता है।

मूल बातें: यूएसबी नियंत्रण और एन्क्रिप्शन

रिपोर्ट से पता चलता है कि महत्वपूर्ण कंपनी डेटा के साथ यूएसबी स्टिक का उपयोग तेजी से बढ़ा है (स्रोत: डीजी डेटा ट्रेंड्स रिपोर्ट डिजिटल गार्जियन द्वारा)

USB नियंत्रण और एन्क्रिप्शन, USB पोर्ट तक उपकरणों की पहुंच को सुरक्षित करने के लिए उपयोग की जाने वाली तकनीकों और प्रथाओं के एक सेट को संदर्भित करता है। ये एंडपॉइंट सुरक्षा का एक महत्वपूर्ण हिस्सा हैं, जो संवेदनशील डेटा संपत्तियों को नुकसान से बचाने में मदद करते हैं और कंप्यूटर सिस्टम को उन खतरों से बचाने में मदद करते हैं जिन्हें मैलवेयर जैसे भौतिक प्लग-इन USB उपकरणों के माध्यम से तैनात किया जा सकता है।

USB नियंत्रण और एन्क्रिप्शन लागू करने के कई तरीके हैं। सबसे अधिक प्रतिबंधात्मक दृष्टिकोण USB उपकरणों के उपयोग को पूरी तरह से ब्लॉक करना है, या तो एंडपॉइंट पर USB पोर्ट को भौतिक रूप से कवर करके या ऑपरेटिंग सिस्टम में USB एडेप्टर को अक्षम करके। हालाँकि, अधिकांश व्यवसायों के लिए, USB पोर्ट पर निर्भर बाह्य उपकरणों की बड़ी संख्या को देखते हुए, यह एक व्यवहार्य दृष्टिकोण नहीं है।

वैकल्पिक रूप से, संवेदनशील डेटा की सुरक्षा के लिए एन्क्रिप्शन के उपयोग के साथ कम कठोर भौतिक उपायों को जोड़ा जा सकता है, भले ही डेटा युक्त फ्लैश ड्राइव खो जाए या चोरी हो जाए। सबसे आसान, लेकिन आम तौर पर सबसे महंगा तरीका भी, उन उपकरणों को खरीदना है जिनमें पहले से ही मजबूत एन्क्रिप्शन एल्गोरिदम निर्मित हैं। एक सस्ता विकल्प USB उपकरणों के उपयोग के लिए विशिष्ट IT नीतियों को लागू करना और लागू करना है। ये या तो नीतियाँ हो सकती हैं जो कर्मचारियों को केवल कुछ अनुमोदित USB उपकरणों का उपयोग करने की अनुमति देती हैं जिनके फ़ाइल सिस्टम को मैन्युअल रूप से एन्क्रिप्ट किया गया है, या जिनके लिए USB संग्रहण डिवाइस में स्थानांतरित करने से पहले कुछ फ़ाइलों को एन्क्रिप्ट करने की आवश्यकता होती है।

अति सूक्ष्म सुरक्षा के लिए ट्यून करने योग्य नियंत्रण

अधिकांश ऑपरेटिंग सिस्टम के हिस्से के रूप में प्रदान किए गए मानक यूएसबी पोर्ट नियंत्रण कार्यक्षमता में काफी सीमित होते हैं। सुरक्षा टीमों के पास उन्हें पूरी तरह से खुला छोड़ने, उन्हें केवल-पढ़ने के लिए चिह्नित करने, या उन्हें पूरी तरह से अक्षम करने का विकल्प होता है। हालाँकि, अधिक सूक्ष्म दृष्टिकोण के लिए, सुरक्षा अनुप्रयोगों का उपयोग करके उच्च स्तर का दानेदार नियंत्रण प्राप्त किया जा सकता है।

उदाहरण के लिए, यह निर्दिष्ट किया जा सकता है कि प्रत्येक सम्मिलित USB डिवाइस को ऑपरेटिंग सिस्टम को यह बताना चाहिए कि यह कनेक्शन प्रोटोकॉल के भाग के रूप में किस प्रकार का डिवाइस है। USB नियंत्रण अनुप्रयोगों का उपयोग करते हुए, व्यवस्थापक इस जानकारी का उपयोग विशिष्ट समापन बिंदु पोर्ट पर विशिष्ट प्रकार के USB उपकरणों को प्रतिबंधित या ब्लॉक करने के लिए कर सकते हैं। उदाहरण के लिए, पोर्ट के माध्यम से USB चूहों के उपयोग की अनुमति दी जा सकती है, लेकिन भंडारण उपकरणों जैसे USB स्टिक्स को प्रतिबंधित किया जा सकता है।

कुछ सुरक्षा समाधान आगे बढ़ते हैं और नियमों को सेट करने की अनुमति देते हैं जो USB पोर्ट को एक व्यक्तिगत स्तर तक नियंत्रित करते हैं। इसमें यह निर्दिष्ट करना शामिल है कि विशिष्ट USB पोर्ट के माध्यम से वास्तव में किस प्रकार की फ़ाइलों को कॉपी या स्थानांतरित किया जा सकता है, या यह निर्दिष्ट करना कि एक विशिष्ट पोर्ट का उपयोग केवल पूर्व-अनुमोदित श्वेतसूची (उनके सीरियल नंबर के आधार पर) पर उपकरणों द्वारा किया जा सकता है। इस तरह के नियंत्रण अनधिकृत डेटा ट्रांसफर या दुर्भावनापूर्ण कार्यों जैसे अनधिकृत USB स्टिक के माध्यम से मैलवेयर अपलोड करने के प्रयास को रोकने में बेहद प्रभावी हो सकते हैं।

केंद्रीय रूप से नियंत्रित समाधान काफी रसद प्रयास बचाता है

एक कॉर्पोरेट नेटवर्क में एक या अधिक यूएसबी पोर्ट वाले सैकड़ों या हजारों डिवाइस हो सकते हैं। इसलिए, नियंत्रण और एन्क्रिप्शन समाधान जिन्हें व्यक्तिगत रूप से प्रबंधित नहीं किया जा सकता है, लेकिन केंद्रीय रूप से लागू करना और प्रबंधित करना बहुत आसान है। यह इस समय विशेष रूप से सच है, जहां दूरस्थ रखरखाव प्रोटोकॉल किसी अन्य तरीके से उपकरणों को प्रभावी ढंग से प्रबंधित करना लगभग असंभव बना देता है।

जबकि पोर्टेबल USB ड्राइव को कर्मचारियों द्वारा डेटा के परिवहन या भंडारण के एक तेज़, सुविधाजनक तरीके के रूप में देखा जाता है, वे संगठनों के लिए एक सुरक्षा जोखिम पैदा करते हैं। हालाँकि, USB नियंत्रण और एन्क्रिप्शन समाधानों को लागू करने से सुरक्षा टीमों को USB उपकरणों के माध्यम से खतरों को कम करने के लिए आवश्यक उपकरण मिलते हैं। कंपनी नेटवर्क और संवेदनशील कंपनी डेटा।

[स्टारबॉक्स=6]