सर्वर रहित कंप्यूटिंग में बदलाव गति पकड़ रहा है। 2019 के एक सर्वेक्षण के अनुसार, 21% कंपनियां पहले ही सर्वर रहित तकनीक को अपना चुकी हैं, जबकि 39% इस पर विचार कर रही हैं। ट्रेंड माइक्रो डाउनलोड के लिए संबंधित श्वेत पत्र प्रदान करता है।

सर्वर रहित तकनीक कई कंपनियों के लिए आकर्षक है क्योंकि यह उन्हें अनुप्रयोगों को चलाने के लिए आवश्यक बुनियादी ढांचे को प्रबंधित करने और सुरक्षित करने के बजाय अपने अनुप्रयोगों के लिए बेहतर कोड बनाने पर ध्यान केंद्रित करने की अनुमति देती है। ट्रेंड माइक्रो रिसर्च श्वेत पत्र, सर्वर रहित आर्किटेक्चर में कमजोर बिंदुओं को सुरक्षित करना: जोखिम और अनुशंसाएं, सर्वर रहित वातावरण के लिए सुरक्षा संबंधी विचार प्रदान करता है और उपयोगकर्ताओं को उनके सर्वर रहित वातावरण को यथासंभव सुरक्षित बनाने में मदद करता है। फोकस एडब्ल्यूएस द्वारा दी जाने वाली सेवाओं पर है, जिसके पास इस बाजार में पेशकशों की सबसे विस्तृत श्रृंखला है।

सर्वर रहित कंप्यूटिंग एक ऐसी तकनीक है जो बैकएंड सेवाओं का समर्थन करती है, जिससे संगठनों को क्षमता प्रबंधन, पैचिंग और उपलब्धता सहित Amazon Web Services (AWS) जैसे क्लाउड सेवा प्रदाताओं (CSPs) के लिए कुछ ज़िम्मेदारियों को ऑफ़लोड करने की अनुमति मिलती है। सर्वर रहित कंप्यूटिंग के साथ, उपलब्धता और मापनीयता में सीधे शामिल हुए बिना बैकएंड एप्लिकेशन बनाए जा सकते हैं। हालांकि, "सर्वर रहित" शब्द का अर्थ यह नहीं है कि यह कंप्यूटिंग मॉडल सर्वरों का बिल्कुल भी उपयोग नहीं करता है, बल्कि यह कि कंपनियों को अब सर्वरों को बनाए रखने और सुरक्षित करने में सीधे तौर पर शामिल नहीं होना पड़ता है।

सर्वर रहित तकनीक अन्य क्लाउड कंप्यूटिंग मॉडल की तुलना में अधिक सुरक्षित है

इन आर्किटेक्चर के इंफ्रास्ट्रक्चरल कंप्यूटिंग घटकों की सुरक्षा काफी हद तक सीएसपी (क्लाउड सर्विस प्रोवाइडर्स) द्वारा सुनिश्चित की जाती है। इस वजह से, सर्वर रहित तकनीक को अन्य क्लाउड कंप्यूटिंग मॉडल की तुलना में अपेक्षाकृत अधिक सुरक्षित माना जाता है। लेकिन किसी भी अन्य मौजूदा तकनीक की तरह, यह जोखिमों और खतरों से सुरक्षित नहीं है।

सर्वर रहित आर्किटेक्चर में नेटवर्क सेवाएं

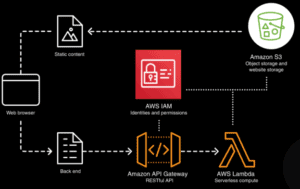

यह समझने के लिए कि सर्वर रहित आर्किटेक्चर कैसे काम करता है, आपको यह जानना होगा कि विभिन्न सेवाएँ क्या शामिल हैं। यह पोस्ट AWS सर्वर रहित आर्किटेक्चर के बारे में है।

अमेज़न S3

Amazon सिंपल स्टोरेज सर्विस (Amazon S3) एक स्केलेबल डेटा ऑब्जेक्ट स्टोरेज सर्विस है जो मोबाइल एप्लिकेशन, बिग डेटा एनालिटिक्स और IoT डिवाइस जैसे विभिन्न प्रकार के उपयोग के मामलों का समर्थन करती है। Amazon S3 ऑब्जेक्ट्स को प्रबंधित करना संभव बनाता है, जो तब APIs के माध्यम से बकेट में संग्रहीत किए जाते हैं।

AWS लाम्बा

सबसे व्यापक रूप से उपयोग की जाने वाली सर्वर रहित सेवाओं में से एक AWS लैम्ब्डा है। यह संगठनों को सर्वरों को तैनात करने और बनाए रखने के कठिन कार्य के बिना कोड चलाने में सक्षम बनाता है। कोड ट्रिगर होने पर डेवलपर्स केवल उदाहरणों की संख्या के लिए भुगतान करते हैं। AWS लैम्ब्डा के साथ, उन्हें हार्डवेयर का प्रबंधन करने या यह सुनिश्चित करने की आवश्यकता नहीं है कि ऑपरेटिंग सिस्टम और सभी इंस्टॉल किए गए एप्लिकेशन अद्यतित हैं।

अमेज़ॅन एपीआई गेटवे

अमेज़ॅन एपीआई गेटवे एपीआई को आसानी से और कुशलता से बनाने, प्रकाशित करने, बनाए रखने, निगरानी करने और सुरक्षित करने की अनुमति देता है। सेवा उन अनुप्रयोगों के लिए एक पोर्टल के रूप में कार्य करती है जो बैकएंड सेवा कार्यों या डेटा को RESTful API और WebSocket API के माध्यम से एक्सेस कर सकते हैं।

एडब्ल्यूएस आईएएम

AWS आइडेंटिटी एंड एक्सेस मैनेजमेंट (AWS IAM) के माध्यम से, डेवलपर्स सर्वर रहित सेवाओं और संसाधनों तक पहुँच को मान्य करने के लिए सुरक्षा जानकारी और अनुमतियों का प्रबंधन कर सकते हैं।

गलत कॉन्फ़िगरेशन और असुरक्षित कोडिंग प्रथाएं

विशिष्ट कार्यों के लिए अनुमति देते समय AWS जैसे बड़े CSP कम से कम विशेषाधिकार नीति लागू करते हैं। वे डिफॉल्ट-इनकार दृष्टिकोण का भी लाभ उठाते हैं, जो यह सुनिश्चित करता है कि प्रत्येक सेवा संचार कर सकती है या किसी अन्य सेवा तक तभी पहुंच सकती है जब आवश्यक अनुमतियां दी जाती हैं। मैन्युअल असाइनमेंट और विशेषाधिकारों का सत्यापन अधिक सुरक्षा प्रदान करता है। हालांकि, यह उपयोगकर्ताओं के लिए मुश्किल साबित हो सकता है, खासकर इंटरकनेक्टेड सेवाओं के जटिल मिश्रण के साथ। नतीजतन, वे सर्वर रहित सेवा सुरक्षा गलत कॉन्फ़िगरेशन और निम्न जैसे जोखिमों को पेश या अनदेखा कर सकते हैं।

अमेज़न S3

संवेदनशील डेटा को देखने के लिए खुले या स्वतंत्र रूप से सुलभ Amazon S3 बाल्टियों को छोड़ना दुर्भावनापूर्ण अभिनेताओं के लिए एक द्वार हो सकता है। महत्वपूर्ण डेटा या कोड के टुकड़े जो सार्वजनिक रूप से दिखाई नहीं देने चाहिए, उन्हें भी उजागर किया जा सकता है यदि Amazon S3 बकेट का उपयोग उस सामग्री को होस्ट करने के लिए किया जाता है जिसके लिए उनका इरादा नहीं है।

AWS लाम्बा

विकृत या कमजोर कोड में इंजेक्शन तकनीकों के माध्यम से दुर्भावनापूर्ण अभिनेताओं द्वारा AWS लैम्ब्डा कार्यों का शोषण किया जा सकता है। संवेदनशील डेटा को भी उजागर किया जा सकता है यदि AWS लैम्ब्डा फ़ंक्शन का कोड चर वापस करने और बाहरी सेवाओं के लिए सुलभ होने के लिए डिज़ाइन किया गया है। दुर्भावनापूर्ण अभिनेता उपयोगकर्ता के खाते तक पहुंच प्राप्त करने के लिए AWS लैम्ब्डा फ़ंक्शंस में चर के रूप में संग्रहीत क्रेडेंशियल्स का भी शोषण कर सकते हैं। इसके अलावा, दुर्भावनापूर्ण कोड का उपयोग AWS लैम्ब्डा निष्पादन वातावरण के /tmp फ़ोल्डर में दुर्भावनापूर्ण टूल और स्क्रिप्ट को संग्रहीत करने के लिए किया जा सकता है। यहां फाइलें हमलों को लॉन्च करने या संवेदनशील डेटा को एक्सफ़िलिएट करने के लिए पर्याप्त रूप से लगातार हो सकती हैं।

अमेज़ॅन एपीआई गेटवे

एक बार एक अमेज़ॅन एपीआई गेटवे समापन बिंदु उजागर हो गया और असुरक्षित हो गया, तो इसका उपयोग इसके पीछे की सेवा से समझौता करने या नीचे ले जाने के लिए सेवा से इनकार (डीओएस) हमले शुरू करने के लिए किया जा सकता है। दुर्भावनापूर्ण अभिनेता किसी कंपनी को वित्तीय नुकसान पहुंचाने के इरादे से कंपनी के बिल को बढ़ाने के लिए एडब्ल्यूएस लैम्ब्डा फ़ंक्शन को लगातार पोल करने के लिए एक खुले अमेज़ॅन एपीआई गेटवे एंडपॉइंट का दुरुपयोग कर सकते हैं।

एडब्ल्यूएस आईएएम

कभी-कभी, शायद समय की कमी के कारण, डेवलपर्स सिस्टम घटकों के बीच संचार सुनिश्चित करने के लिए नीतियों को अत्यधिक अनुमति देते हैं। यह एडब्ल्यूएस आईएएम द्वारा सुविधा प्रदान की जाती है। लेकिन निश्चित रूप से, विशेषाधिकारों में यह छूट सर्वर रहित सेवाओं की सुरक्षा को प्रभावित करती है जिसके साथ AWS IAM का उपयोग किया जाता है।

बग्गी कोड से जोखिम

सर्वर रहित सिस्टम पर बग्गी कोड को लागू करने के जोखिमों को और उजागर करने के लिए, शोधकर्ताओं ने एक प्रूफ-ऑफ-कॉन्सेप्ट बनाया जिसमें एक उच्च-विशेषाधिकार एडब्ल्यूएस लैम्ब्डा फ़ंक्शन शामिल है। निम्न वीडियो दिखाता है कि कैसे खराब कोडिंग प्रथाएं दुर्भावनापूर्ण अभिनेताओं को AWS लैम्ब्डा फ़ंक्शन टाइमआउट को सफलतापूर्वक बदलने और फिर अन्य गतिविधियों जैसे विशेषाधिकार वृद्धि और डेटा एक्सफिल्ट्रेशन करने की अनुमति देती हैं।

कंपनियों पर सुरक्षा जोखिमों का प्रभाव

सर्वर रहित सेवाओं में स्टेटलेस क्षमताएँ शामिल होती हैं, और इस तरह, इन सेवाओं में डेटा को मेमोरी में संग्रहीत करने के बजाय कैश किया जाता है। सर्वर रहित सेवाओं से डेटा को ऑफ-साइट स्थानों पर ले जाते समय, संगठनों को इस बात का ध्यान रखना चाहिए कि डेटा रिसाव से बचने के लिए डेटा को कैसे स्थानांतरित किया जाए। ऐसा ही एक डेटा लीक तब हुआ जब एक गलत कॉन्फ़िगरेशन के कारण आधा मिलियन संवेदनशील कानूनी और वित्तीय दस्तावेजों वाला एक डेटाबेस उजागर हो गया था जब एक्सेस नीतियों को बदल दिया गया था।

अनुपालन मुद्दों से बचने के लिए यह जानना भी महत्वपूर्ण है कि डेटा कहाँ संग्रहीत किया जाता है, जैसे कि जब पूरे अमेरिका में विभिन्न सुधारात्मक सुविधाओं से 36.000 से अधिक कैदी रिकॉर्ड ज्ञात हो गए क्योंकि क्लाउड-आधारित एप्लिकेशन से जुड़ा डेटा स्टोर सुलभ था। किसी संगठन के एप्लिकेशन या सेवा से समझौता करने से व्यवसाय में व्यवधान और प्रतिष्ठा की क्षति भी हो सकती है।

सर्वर रहित सेवाओं और स्थापनाओं के लिए सुरक्षा

साझा जिम्मेदारी मॉडल, जहां सीएसपी और उपयोगकर्ता दोनों क्लाउड पर्यावरण की सुरक्षा के लिए जिम्मेदारियां साझा करते हैं, सर्वर रहित कंप्यूटिंग पर भी लागू होता है। अनुसंधान परियोजना उन तरीकों को प्रस्तुत करती है जिसमें सर्वर रहित सेवाओं और प्रतिष्ठानों को सर्वोत्तम प्रथाओं और सुरक्षा समाधानों का उपयोग करके जोखिमों और खतरों से बचाया जा सकता है। श्वेत पत्र "सर्वर रहित आर्किटेक्चर में कमजोर बिंदुओं को सुरक्षित करना: जोखिम और अनुशंसाएं" विषय पर और विवरण प्रदान करता है।

Trendmicro.com पर सीधे श्वेत पत्र पर जाएं

ट्रेंड माइक्रो के बारे में आईटी सुरक्षा के दुनिया के अग्रणी प्रदाताओं में से एक के रूप में, ट्रेंड माइक्रो डिजिटल डेटा एक्सचेंज के लिए एक सुरक्षित दुनिया बनाने में मदद करता है। 30 से अधिक वर्षों की सुरक्षा विशेषज्ञता, वैश्विक खतरा अनुसंधान और निरंतर नवाचार के साथ, ट्रेंड माइक्रो व्यवसायों, सरकारी एजेंसियों और उपभोक्ताओं के लिए सुरक्षा प्रदान करता है। हमारी XGen™ सुरक्षा रणनीति के लिए धन्यवाद, हमारे समाधान अग्रणी-एज वातावरण के लिए अनुकूलित रक्षा तकनीकों के एक क्रॉस-जेनरेशनल संयोजन से लाभान्वित होते हैं। नेटवर्क की खतरे की जानकारी बेहतर और तेज सुरक्षा को सक्षम बनाती है। क्लाउड वर्कलोड, एंडपॉइंट्स, ईमेल, IIoT और नेटवर्क के लिए अनुकूलित, हमारे कनेक्टेड समाधान तेजी से खतरे का पता लगाने और प्रतिक्रिया के लिए पूरे उद्यम में केंद्रीकृत दृश्यता प्रदान करते हैं।