यूक्रेन में युद्ध भी एक साइबर युद्ध है जो साइबर जासूसी को बढ़ावा देता है। बिटडेफ़ेंडर लैब्स ने हाथी ढांचे पर हाल के हमलों की खोज की। कथित बिटडेफेंडर एवी सॉफ़्टवेयर के डाउनलोड के साथ फ़िशिंग के माध्यम से भी हमले होते हैं। वर्तमान साइबर जासूसी का सारांश।

हमले वाले देश में या यूक्रेन से जुड़े देशों के समर्थन में कंपनियों को क्लासिक आईटी हमले तंत्र से खतरा है, जिसके अपराधी इस समय राजनीति से प्रेरित हैं। इनमें सूचनाओं को मिटाने के अलावा जासूसी भी शामिल है। बिटडेफेंडर लैब्स ने इसके लिए इस्तेमाल किए गए तथाकथित एलिफेंट फ्रेमवर्क के परिष्कृत हमले तंत्र का विश्लेषण किया है।

साइबर युद्ध से वैश्विक साइबर सुरक्षा की स्थिति बिगड़ती है

प्रबंधित पहचान और प्रतिक्रिया टीमों के खतरे के खुफिया विशेषज्ञ और विश्लेषक युद्ध के प्रकोप के बाद से साइबर सुरक्षा परिदृश्य की निगरानी कर रहे हैं। जैसा कि अपेक्षित था, यूक्रेन में कंपनियां और संगठन, विशेष रूप से सार्वजनिक प्राधिकरणों और महत्वपूर्ण बुनियादी ढांचे के क्षेत्रों में, पसंदीदा पीड़ितों में से हैं। रूस समर्थक UAC-2021 समूह मार्च 0056 से सक्रिय रूप से साइबर जासूसी में लगा हुआ है। समूह - जिसे Lorec53, UNC2589, EmberBear, LorecBear, BleedingBear, SaintBear और TA471 के नाम से भी जाना जाता है - OutSteel या GraphSteel जैसे चोरी करने वाले मैलवेयर का उपयोग करके डेटा एक्सफिल्ट्रेशन हमलों के लिए ज़िम्मेदार है। ग्राफस्टील विशेष रूप से व्यापक रूप से उपयोग किए जाने वाले कार्यालय प्रारूपों जैसे .docx या .xlsx और अन्य महत्वपूर्ण डेटा प्रकारों जैसे .ssh, .crt, .key, .ovpn, या .json में पासवर्ड या जानकारी का पता लगाने के लिए तकनीकों के एक परिष्कृत सेट का उपयोग करता है। exfiltrate.

ग्राफस्टील - हाथी ढांचे का हिस्सा

इस तरह के हमलों की जटिलता और व्यावसायिकता को ग्राफस्टील के साथ हमलों द्वारा प्रदर्शित किया जाता है, जिसके लेखक UAC-0056 समूह के वातावरण से सबसे अधिक संभावना रखते हैं। ग्राफस्टील मालवेयर एलिफेंट फ्रेमवर्क का हिस्सा है, जो गो प्रोग्रामिंग लैंग्वेज में लिखा गया मालवेयर टूलसेट है। हमलावरों ने हाल ही में यूक्रेनी सरकारी एजेंसियों (gov.ua लक्ष्य) के खिलाफ फ़िशिंग हमलों की एक श्रृंखला में उनका इस्तेमाल किया।

सबसे पहले, उन्होंने एक परिष्कृत स्पीयर फ़िशिंग हमले के साथ शुरुआत की। हैकर्स ने सोशल इंजीनियरिंग हमलों में उच्च विशेषज्ञता दिखाई और नकली यूक्रेनी ईमेल पतों का इस्तेमाल किया। फर्जी ईमेल की सामग्री कथित तौर पर आधिकारिक घोषणाएं या कोरोना से संबंधित विषय थे। एक ईमेल में, कथित लेखक ने रूसी साइबर हमलों में वृद्धि की चेतावनी दी, सुरक्षा सुझाव दिए और बिटडेफ़ेंडर सॉफ़्टवेयर के कथित डाउनलोड का उल्लेख किया। पीड़ितों ने या तो ईमेल पाठ में एक लिंक पर क्लिक करके या एम्बेडेड मैक्रोज़ के साथ एक एक्सेल स्प्रेडशीट खोलकर अपने कंप्यूटरों से छेड़छाड़ की।

लांचर - खतरनाक पायथन लिपि

कुछ मामलों में, हैकर्स एक लॉन्चर के रूप में एक पायथन स्क्रिप्ट का उपयोग करते हैं, जिसे एक निष्पादन योग्य फ़ाइल में बदल दिया गया है। अन्य मामलों में, पूरे हाथी ढांचे की तरह, उन्होंने गो प्रोग्रामिंग भाषा में कोड लिखा। शायद निर्णय में एक कारक यह था कि सभी सुरक्षा सॉफ़्टवेयर गो में लिखे मैलवेयर का पता नहीं लगाते। यह बदले में शायद इस तथ्य के कारण है कि प्रोग्रामर, अच्छे और बुरे दोनों, बहुत बार गो का उपयोग नहीं करते हैं। हैकर्स के लिए भाषा का एक अन्य लाभ यह है कि कोड को बदले बिना विंडोज और लिनक्स दोनों के लिए पेलोड को संकलित किया जा सकता है। इसका उपयोग करना भी आसान है और तृतीय-पक्ष मैलवेयर मॉड्यूल के साथ इसे बढ़ाया जा सकता है। लॉन्चर तब एक संयोजन डाउनलोडर या ड्रॉपर के रूप में कार्य करता है, पीड़ित सिस्टम को कमांड और कंट्रोल सर्वर से इसकी उपलब्धता की घोषणा करने के लिए जोड़ता है और समय आने पर एक निष्पादन योग्य मैलवेयर पेलोड प्राप्त करता है।

डाउनलोडर - मैलवेयर ट्रांसपोर्ट करता है

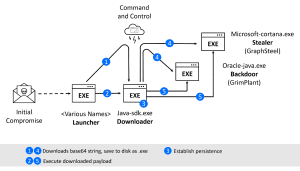

डाउनलोडर तब दो अलग-अलग मालवेयर फ़ाइलों को लोड करता है: ग्राफस्टील (Microsoft-cortana.exe) और ग्रिमप्लांट (Oracle-java.exe), दोनों स्वचालित रूप से चलती हैं। ग्रिमप्लांट दूरस्थ रूप से पॉवरशेल कमांड चलाने की अनुमति देता है। ग्राफस्टील डेटा एक्सेस डेटा, सर्टिफिकेट, पासवर्ड या अन्य संवेदनशील जानकारी जैसे डेटा चुराता है।

ग्राफस्टील चोर

ग्राफस्टील का मुख्य उद्देश्य फाइलों का एक्सफिल्ट्रेशन है, जो मैलवेयर फिर पोर्ट 442 पर एईएस सिफर के साथ एन्क्रिप्टेड ट्रांसमिट करता है। टूल कमांड और कंट्रोल सर्वर के साथ संचार करने के लिए वेबसोकेट्स और ग्राफक्यूएल भाषा का उपयोग करता है। चोरी करने वाला वाईफाई, क्रोम, फायरफॉक्स के साथ-साथ पासवर्ड वॉल्ट, विंडोज क्रेडेंशियल मैनेजर या एसएसएच सेशन और थंडरबर्ड से एक्सेस डेटा चुराता है।

माना जाता है कि बिटडेफ़ेंडर की ओर से

🔎 बिटडेफेंडर एवी सॉफ्टवेयर (छवि: बिटडेफेंडर) के रूप में छिपे हुए मैलवेयर को डाउनलोड करने के बाद दो पेलोड के साथ समानांतर हमले।

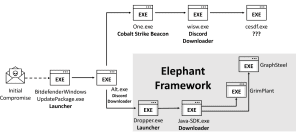

सीईआरटी-यूए में 11 मार्च, 2022 से एक प्रविष्टि के अनुसार, यूएसी-0056 वातावरण से अन्य हमले आईटी सुरक्षा बढ़ाने के लिए तत्काल अपील का उपयोग करते हैं और एक बिटडेफेंडर एंटीवायरस उत्पाद को कथित बिटडेफेंडर.एफआर साइट से डाउनलोड करने के लिए उनके हमलों का उपयोग करते हैं। लेकिन Bitdefender.fr के पीछे नकली Bitdefender.fr वेबसाइट वाला डोमेन forkscenter.fr है।

यह हमला पहले एक डिस्कॉर्ड डाउनलोडर स्थापित करता है, जो तब दो निष्पादन योग्य फ़ाइलों को लागू करता है: Alt.exe, एक प्रसिद्ध गो लॉन्चर जो एलिफेंट फ्रेमवर्क डाउनलोड करता है, और One.Exe, एक कोबाल्ट स्ट्राइक बीकन। अंत में, बाद के मामले में, एक cesdf.exe डाउनलोड किया जाता है, जो दुर्भाग्य से इस समय विश्लेषण के लिए उपलब्ध नहीं है क्योंकि हमले वाले संगठन के प्रशासकों ने इस बीच अपने सर्वर को बंद कर दिया है।

इस तरह के जटिल हमलों को रोकने के लिए कड़ी साइबर सुरक्षा की आवश्यकता होती है जो कई चरणों के दौरान हमले को रोक सकती है: जितनी जल्दी हो सके फ़िशिंग ईमेल को ब्लॉक करना, पेलोड को निष्पादित करना या आगे समझौता करने से रोकना और C&C-सर्वर के साथ संचार करना।

Bitdefender.com पर अधिक

बिटडेफेंडर के बारे में बिटडेफ़ेंडर साइबर सुरक्षा समाधान और एंटीवायरस सॉफ़्टवेयर में वैश्विक अग्रणी है, जो 500 से अधिक देशों में 150 मिलियन से अधिक सिस्टम की सुरक्षा करता है। 2001 में इसकी स्थापना के बाद से, कंपनी के नवाचारों ने नियमित रूप से निजी ग्राहकों और कंपनियों के लिए उपकरणों, नेटवर्क और क्लाउड सेवाओं के लिए उत्कृष्ट सुरक्षा उत्पाद और बुद्धिमान सुरक्षा प्रदान की है। पसंद के आपूर्तिकर्ता के रूप में, बिटडेफ़ेंडर तकनीक दुनिया के तैनात सुरक्षा समाधानों के 38 प्रतिशत में पाई जाती है और उद्योग के पेशेवरों, निर्माताओं और उपभोक्ताओं द्वारा समान रूप से विश्वसनीय और मान्यता प्राप्त है। www.bitdefender.de