फ़िशिंग को आमतौर पर केवल सैद्धांतिक रूप से समझाया जाता है। Kaspersky के विशेषज्ञ लाइव उदाहरण का उपयोग करके हमले की व्याख्या करते हैं। एक फ़िशिंग वेबसाइट और ईमेल स्कैनर के रूप में खुद को छिपाने और पीड़ितों को लुभाने के लिए इसका इस्तेमाल करने के प्रयासों पर गहराई से नज़र डालें।

हाल के वर्षों में, कॉर्पोरेट नेटवर्क (और सामान्य रूप से रैंसमवेयर) के ईमेल-आधारित संक्रमणों के बारे में नियमित रूप से खबरें आती रही हैं। यह कोई आश्चर्य की बात नहीं है कि स्कैमर्स कंपनी के कर्मचारियों को उनके मेलबॉक्स को "स्कैनिंग" करने के लिए बरगलाकर कंपनी के ईमेल क्रेडेंशियल्स पर अपना हाथ पाने के लिए ऐसे हमलों के डर का इस्तेमाल करना पसंद करते हैं।

यह ट्रिक उन लोगों के लिए है जो ईमेल में मैलवेयर के संभावित खतरे के बारे में जानते हैं, लेकिन यह नहीं जानते कि इससे कैसे निपटा जाए। किसी भी मामले में, आईटी सुरक्षा टीम को कर्मचारियों को धोखेबाज़ों की चालें समझानी चाहिए और उदाहरणों का उपयोग करके यह बताना चाहिए कि कर्मचारियों को साइबर अपराधियों का शिकार न बनने के लिए किन बातों का ध्यान रखना चाहिए।

प्रच्छन्न फ़िशिंग ईमेल

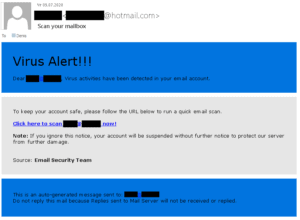

फ़िशिंग मेल: उपयोगकर्ताओं को धोखा देने के लिए भावनाओं और चेतावनियों का उपयोग किया जाता है (स्रोत: कास्परस्की)

यह भ्रामक संदेश पीड़ित को धमकाने की आजमाई हुई और सच्ची चाल का उपयोग करता है। आप पहले से ही शीर्ष लेख में संकेत देख सकते हैं: विषय "वायरस अलर्ट" जिसके बाद तीन विस्मयादिबोधक चिह्न हैं। विराम चिह्न जितना महत्वहीन लग सकता है, शायद यह पहली चीज है जो प्राप्तकर्ता को एक संकेत देना चाहिए कि कुछ गलत हो सकता है। कार्य ईमेल में अनावश्यक विराम चिह्न नाटक या अव्यवसायिकता का संकेत है। किसी भी तरह से, यह उस सूचना के लिए बहुत अनुपयुक्त है जो आपको किसी खतरे से बचाना चाहती है।

प्रत्येक प्राप्तकर्ता को पहले स्वयं से पूछना चाहिए कि संदेश को सबसे पहले किसने भेजा था। ईमेल में कहा गया है कि यदि प्राप्तकर्ता द्वारा कोई कार्रवाई नहीं की जाती है, तो खाता निलंबित कर दिया जाएगा। यह मान लेना तर्कसंगत होगा कि इसे या तो आईटी सेवा द्वारा भेजा गया था जो कंपनी के मेल सर्वर के लिए समर्थन का प्रबंधन करती है, या मेल सेवा प्रदाता के कर्मचारियों द्वारा।

जहां संक्रमण होता है

हालांकि, यह ध्यान दिया जाना चाहिए कि किसी भी प्रदाता या आंतरिक सेवा को इनबॉक्स सामग्री को स्कैन करने के लिए उपयोगकर्ता की ओर से किसी कार्रवाई की आवश्यकता नहीं होगी। मेल सर्वर पर स्कैनिंग अपने आप हो जाती है। साथ ही, "वायरस गतिविधि" शायद ही किसी खाते में होती है। भले ही किसी ने वायरस भेजा हो, प्राप्तकर्ता को इसे डाउनलोड करके चलाना होगा। संक्रमण कंप्यूटर पर होता है, ईमेल खाते में नहीं।

पहले प्रश्न पर वापस आते हैं: प्रेषक पर एक नज़र दो खतरे की घंटी बजनी चाहिए। सबसे पहले, ईमेल एक हॉटमेल खाते से भेजा गया था, जबकि एक वैध सूचना कंपनी या प्रदाता के डोमेन को दिखाती है। दूसरा, कहा जाता है कि संदेश "ईमेल सुरक्षा दल" से आया है। यदि प्राप्तकर्ता की कंपनी किसी तृतीय पक्ष का उपयोग करती है, तो उनका नाम हस्ताक्षर में प्रकट होना चाहिए। और अगर मेल सर्वर कंपनी के बुनियादी ढांचे में है, तो सूचना इन-हाउस आईटी टीम या आईटी सुरक्षा सेवा से आती है। इसकी अत्यधिक संभावना नहीं है कि पूरी टीम ईमेल सुरक्षा के लिए पूरी तरह से जिम्मेदार होगी।

लिंक में छिपे हुए URL

अगला लिंक। अधिकांश आधुनिक ईमेल क्लाइंट हाइपरलिंक के पीछे छिपे URL को दिखाते हैं। यदि प्राप्तकर्ता को किसी ऐसे डोमेन पर होस्ट किए गए ईमेल स्कैनर पर क्लिक करने के लिए कहा जाता है जो न तो आपकी कंपनी और न ही मेल प्रदाता का है, तो यह लगभग निश्चित रूप से फ़िशिंग है।

वेबसाइट किसी तरह के ऑनलाइन ईमेल स्कैनर की तरह दिखती है। प्रामाणिकता का आभास देने के लिए, यह कई एंटीवायरस विक्रेताओं के लोगो को प्रदर्शित करता है। हेडर में प्राप्तकर्ता की कंपनी का नाम भी शामिल होता है, जिससे किसी भी संदेह को समाप्त कर देना चाहिए कि यह उपकरण किसका है। वेबसाइट पहले एक स्कैन का अनुकरण करती है और फिर इसे असामान्य संदेश "ईमेल स्कैन को पूरा करने और सभी संक्रमित फ़ाइलों को हटाने के लिए नीचे अपना खाता सत्यापित करें" के साथ बाधित करती है। इसके लिए खाता पासवर्ड निश्चित रूप से आवश्यक है।

फ़िशिंग वेबसाइट

किसी वेबसाइट की वास्तविक प्रकृति का निर्धारण करने के लिए, पहले ब्राउज़र के एड्रेस बार की सामग्री की जाँच करें। पहला, जैसा कि पहले ही उल्लेख किया गया है, यह सही डोमेन नहीं है। दूसरा, URL में सबसे अधिक संभावना प्राप्तकर्ता का ईमेल पता होता है। यह अपने आप में ठीक है - हो सकता है कि उपयोगकर्ता आईडी URL के माध्यम से पास की गई हो। हालांकि, अगर साइट की वैधता के बारे में कोई संदेह है, तो पते को किसी भी वर्ण से बदल दें (लेकिन ईमेल पते की उपस्थिति बनाए रखने के लिए @ प्रतीक रखें)।

इस प्रकार की वेबसाइटें वेबसाइट टेम्पलेट में रिक्त स्थानों को भरने के लिए फ़िशिंग ईमेल में दिए गए लिंक के माध्यम से दिए गए पते का उपयोग करती हैं। प्रायोगिक उद्देश्यों के लिए हमने गैर-मौजूद पते का उपयोग किया [ईमेल संरक्षित], और साइट ने विधिवत रूप से "yourcompany" को स्कैनर के नाम से और पूरे पते को खाते के नाम से बदल दिया, जिसके बाद यह स्पष्ट रूप से गैर-मौजूद ईमेल में गैर-मौजूद अनुलग्नकों को स्कैन करना शुरू कर दिया। जब हमने प्रयोग को एक अलग पते के साथ दोहराया, तो हमने पाया कि अटैचमेंट नाम प्रत्येक "स्कैन" में समान थे।

नकली वेबसाइट स्कैन होने का नाटक करती है

एक और विरोधाभास इस तथ्य से दिखाया गया है कि स्कैनर कथित तौर पर प्रमाणीकरण के बिना मेलबॉक्स की सामग्री को स्कैन करता है। फिर उसे पासवर्ड की क्या जरूरत? लेकिन आपके कर्मचारियों की सुरक्षा के तरीके और साधन हैं।

Kaspersky ने ईमेल और नकली स्कैनर की वेबसाइट दोनों में फ़िशिंग के संकेतों का गहन विश्लेषण किया। केवल कर्मचारियों को यह पोस्ट दिखाने से उन्हें इस बात का अंदाज़ा हो जाएगा कि क्या देखना है। लेकिन वह सिर्फ लौकिक हिमशैल का सिरा है। कुछ नकली ईमेल अधिक परिष्कृत और पहचानने में कठिन होते हैं।

इसलिए Kaspersky नवीनतम साइबर ख़तरों के बारे में कर्मचारियों की जागरूकता को लगातार बढ़ाने की अनुशंसा करता है - उदाहरण के लिए हमारे Kaspersky Automated Security Awareness Platform के साथ।

इसके अलावा, सुरक्षा समाधानों का उपयोग करें जो मेल सर्वर पर फ़िशिंग ईमेल का पता लगाने में सक्षम हैं और वर्कस्टेशन को फ़िशिंग साइटों पर पुनर्निर्देशित होने से रोकते हैं। Kaspersky Security for Business दोनों ही कर सकता है। इसके अलावा, हम एक समाधान प्रदान करते हैं जो Microsoft Office 365 के अंतर्निहित सुरक्षा तंत्र का विस्तार करता है।

Kaspersky.com पर ब्लॉग पर और पढ़ें

Kaspersky के बारे में Kaspersky 1997 में स्थापित एक अंतरराष्ट्रीय साइबर सुरक्षा कंपनी है। Kaspersky की डीप थ्रेट इंटेलिजेंस और सुरक्षा विशेषज्ञता दुनिया भर में व्यवसायों, महत्वपूर्ण बुनियादी ढांचे, सरकारों और उपभोक्ताओं की सुरक्षा के लिए नवीन सुरक्षा समाधानों और सेवाओं की नींव के रूप में कार्य करती है। कंपनी के व्यापक सुरक्षा पोर्टफोलियो में जटिल और उभरते साइबर खतरों से बचाव के लिए अग्रणी एंडपॉइंट सुरक्षा और विशेष सुरक्षा समाधानों और सेवाओं की एक श्रृंखला शामिल है। 400 मिलियन से अधिक उपयोगकर्ता और 250.000 कॉर्पोरेट ग्राहक Kaspersky प्रौद्योगिकियों द्वारा सुरक्षित हैं। www.kaspersky.com/ पर Kaspersky के बारे में अधिक जानकारी