जिस तरह साइबर अपराधियों ने कोरोना से संबंधित फ़िशिंग हमलों के साथ महामारी का फायदा उठाया है, वे अब पैसे और व्यक्तिगत जानकारी चुराने के लिए वैक्सीन थीम का दुरुपयोग करने की कोशिश कर रहे हैं।

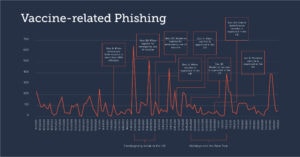

FBI ने दिसंबर में COVID-19 टीकों से संबंधित धोखाधड़ी के प्रयासों के बारे में एक अलर्ट जारी किया। अक्टूबर 2020 और जनवरी 2021 के बीच किए गए एक बाराकुडा विश्लेषण से पता चला है कि हैकर्स अपने लक्षित स्पीयर फ़िशिंग हमलों में वैक्सीन से संबंधित ईमेल का तेजी से उपयोग कर रहे हैं।

नवंबर 2020 से हमले बढ़े

फाइजर और मॉडर्ना जैसी दवा कंपनियों द्वारा नवंबर 2020 में टीकों की उपलब्धता की घोषणा के बाद, टीके से संबंधित फ़िशिंग हमलों की संख्या में 12 प्रतिशत की वृद्धि हुई। जनवरी के अंत तक, टीके से संबंधित स्पीयर फ़िशिंग हमलों की औसत संख्या में अक्टूबर से 26 प्रतिशत की वृद्धि हुई थी। छुट्टियों के मौसम के दौरान, संख्या में कमी आई, जैसा कि व्यवसायों पर हमलों के साथ होता है।

जबकि अधिकांश टीके-संबंधित फ़िशिंग हमलों का विश्लेषण किया गया था, वे घोटाले थे, दो प्रमुख प्रकार के स्पीयर फ़िशिंग हमले वैक्सीन-संबंधित विषयों का उपयोग करते हुए सामने आए: ब्रांड प्रतिरूपण हमले और व्यवसाय ईमेल समझौता।

ब्रांड प्रतिरूपण हमले

यहां, साइबर अपराधियों ने एक प्रसिद्ध ब्रांड या संगठन का प्रतिरूपण करने के लिए टीके से संबंधित फ़िशिंग ईमेल का उपयोग किया। संदेशों में एक फ़िशिंग वेबसाइट का लिंक शामिल था जो टीकों की शीघ्र पहुंच को बढ़ावा देता था, सशुल्क टीकाकरण की पेशकश करता था, या यहां तक कि एक स्वास्थ्य देखभाल पेशेवर के रूप में पेश किया जाता था जो किसी टीके के लिए पात्रता को सत्यापित करने के लिए व्यक्तिगत जानकारी का अनुरोध करता था।

व्यापार ईमेल समझौता

हमलावर किसी संगठन या उसके व्यावसायिक भागीदारों के भीतर व्यक्तियों का प्रतिरूपण करने के लिए व्यावसायिक ईमेल समझौता (BEC) का उपयोग करते हैं। यह हाल के वर्षों में सबसे हानिकारक ईमेल खतरों में से एक रहा है, जिसकी लागत संगठनों को $26 बिलियन से अधिक है। हाल ही में, इन अत्यधिक लक्षित हमलों ने टीके से संबंधित मुद्दों पर ध्यान केंद्रित किया है। बाराकुडा ने उन हमलों का पता लगाया जिनमें साइबर अपराधियों ने, उदाहरण के लिए, ऐसे कर्मचारियों के रूप में पेश किया जिन्हें टीकाकरण के दौरान तत्काल मदद की आवश्यकता थी, या एक मानव संसाधन विशेषज्ञ जिसने घोषणा की कि कंपनी ने अपने कर्मचारियों के लिए टीके सुरक्षित कर लिए हैं।

अपहृत खातों का दुरुपयोग

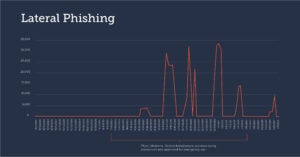

साइबर अपराधी फ़िशिंग हमलों का उपयोग व्यापार खातों से समझौता करने और उनका अपहरण करने के लिए करते हैं। एक बार कंपनी के अंदर, परिष्कृत हैकर लक्षित हमले शुरू करने से पहले टोही गतिविधियों का संचालन करते हैं। ज्यादातर मामलों में, वे इन वैध खातों का उपयोग बल्क फ़िशिंग और स्पैम अभियानों को अधिक से अधिक लोगों को भेजने के लिए करते हैं, इससे पहले कि उनकी गतिविधियों का पता चले और उन्हें खाते से बाहर कर दिया जाए।

बाराकुडा की न केवल संगठन के बाहर से आने वाले ईमेल में, बल्कि आंतरिक संचार में भी दृश्यता है। नतीजतन, आंतरिक रूप से भेजे गए धोखाधड़ी वाले संदेशों का पता लगाना संभव है, आमतौर पर हैक किए गए खातों से। अनुसंधान से पता चला है कि टीके से संबंधित पार्श्व फ़िशिंग हमले उसी समय बढ़ रहे हैं जब दुनिया भर में प्रमुख COVID-19 टीकों की घोषणा और अनुमोदन किया जा रहा है।

टीके से संबंधित फ़िशिंग के विरुद्ध सुरक्षा

1. वैक्सीन से जुड़े सभी ईमेल के बारे में संदेह

कुछ ईमेल घोटालों में COVID-19 वैक्सीन को जल्दी प्राप्त करने, प्रतीक्षा सूची में डालने, या वैक्सीन को सीधे मेल करने के प्रस्ताव शामिल हैं। उपयोगकर्ताओं को इन ईमेल में लिंक पर क्लिक नहीं करना चाहिए या अटैचमेंट नहीं खोलना चाहिए, क्योंकि वे आमतौर पर दुर्भावनापूर्ण होते हैं।

2. आर्टिफिशियल इंटेलिजेंस का इस्तेमाल

स्कैमर्स गेटवे और स्पैम फिल्टर को बायपास करने के लिए अपनी ईमेल रणनीति को अपनाते हैं। इसलिए एक सुरक्षा समाधान तैनात करना महत्वपूर्ण है जो ब्रांड प्रतिरूपण हमलों, समझौता किए गए व्यावसायिक ईमेल और ईमेल खाता अधिग्रहण सहित स्पीयर फ़िशिंग हमलों का पता लगाता है और उनसे बचाता है। व्यवसायों को उद्देश्य-निर्मित तकनीक का उपयोग करना चाहिए जो केवल दुर्भावनापूर्ण लिंक या अनुलग्नकों की खोज पर निर्भर नहीं करती है। संगठन के भीतर सामान्य संचार पैटर्न का विश्लेषण करने के लिए मशीन लर्निंग का उपयोग करके समाधान उन विसंगतियों का पता लगा सकता है जो किसी हमले का संकेत दे सकती हैं।

3. अकाउंट टेकओवर से सुरक्षा

व्यवसायों को अपने बचाव को केवल बाहरी ईमेल संदेशों पर केंद्रित नहीं करना चाहिए। सबसे विनाशकारी और सफल स्पीयर फ़िशिंग हमलों में से कुछ समझौता किए गए आंतरिक खातों से आते हैं। इसलिए, यह सुनिश्चित किया जाना चाहिए कि स्कैमर इन हमलों के लिए कंपनी को बेस कैंप के रूप में इस्तेमाल न करें। दोबारा, ऐसी तकनीक जो यह पता लगाने के लिए कृत्रिम बुद्धिमत्ता का उपयोग करती है कि कब खातों से समझौता किया गया है और उपयोगकर्ताओं को सचेत करके और समझौता किए गए खातों से भेजे गए दुर्भावनापूर्ण ईमेल को हटाकर वास्तविक समय में उपचार करना एक अच्छा विकल्प है।

4. हमलों को पहचानने और रिपोर्ट करने के लिए स्टाफ प्रशिक्षण

संगठनों को अपने कर्मचारियों को टीकाकरण, मौसमी घोटालों और अन्य संभावित खतरों से संबंधित फ़िशिंग जागरूकता पर अद्यतन प्रशिक्षण प्रदान करना चाहिए। यह सुनिश्चित किया जाना चाहिए कि कर्मचारी नवीनतम हमलों का पता लगा सकते हैं और यह जान सकते हैं कि उन्हें तुरंत आईटी विभाग को कैसे रिपोर्ट करना है। साइबर हमलों का पता लगाने, प्रशिक्षण की प्रभावशीलता का परीक्षण करने और सबसे अधिक जोखिम वाले उपयोगकर्ताओं की पहचान करने के लिए उपयोगकर्ताओं को प्रशिक्षित करने के लिए ईमेल, ध्वनि मेल और एसएमएस के लिए फ़िशिंग सिमुलेशन का उपयोग करने की भी सिफारिश की गई है।

5. मजबूत आंतरिक धोखाधड़ी रोकथाम नीतियां

व्यवसायों को व्यक्तिगत और वित्तीय जानकारी के उचित प्रबंधन के लिए नीतियों की स्थापना और नियमित रूप से समीक्षा करनी चाहिए। वे स्थानान्तरण और भुगतान परिवर्तनों के लिए सभी ईमेल अनुरोधों की पुष्टि करने के लिए प्रक्रियाएँ स्थापित करके अपने कर्मचारियों को महंगी गलतियों से बचने में मदद कर सकते हैं। सभी वित्तीय लेनदेन के लिए व्यक्तिगत रूप से या टेलीफोन द्वारा कई व्यक्तियों द्वारा सत्यापन और/या अनुमोदन आवश्यक होना चाहिए।

हमेशा नए फ़िशिंग अभियानों की बाढ़ निकट भविष्य में समाप्त नहीं होगी। हालांकि, उपरोक्त उपायों के साथ, संगठन इन हमलों के जोखिम को काफी हद तक कम करने के लिए कर्मचारी प्रशिक्षण और सुरक्षा प्रौद्योगिकियों की एक मजबूत, बहुस्तरीय रक्षा का निर्माण कर सकते हैं।

Barracuda.com पर अधिक जानें[स्टारबॉक्स=5]