साइबर अपराधी पीड़ितों को बेवकूफ बनाने और सुरक्षा उपायों को दरकिनार करने के लिए अपने फ़िशिंग हमलों में लगातार नई तकनीकों और रणनीति का परिचय दे रहे हैं। बाराकुडा ने साइबर अपराधियों द्वारा उपयोग की जाने वाली तीन नई फ़िशिंग युक्तियों की पहचान की है:

Google अनुवाद फ़िशिंग, छवि फ़िशिंग और विशेष चरित्र हमले।

जनवरी 2023 में फ़िशिंग ईमेल पर डेटा का विश्लेषण करने के बाद, बाराकुडा सुरक्षा शोधकर्ताओं ने साइबर अपराधियों द्वारा उपयोग की जा रही तीन नई फ़िशिंग रणनीति की पहचान की है: ऐसे हमले जो Google अनुवाद लिंक का दुरुपयोग करते हैं, छवि अटैचमेंट के साथ हमले और विशेष वर्णों का उपयोग करके हमले। सुरक्षा के निर्देश डॉ. क्लाउस घेरी, बाराकुडा नेटवर्क्स के उपाध्यक्ष और महाप्रबंधक नेटवर्क सुरक्षा।

नए फ़िशिंग ईमेल अभी भी दुर्लभ हैं, लेकिन परिष्कृत हैं

जबकि इन हमलों की मात्रा बहुत कम है—बाराकुडा के मशीन लर्निंग क्लासिफायर द्वारा पता लगाए गए फ़िशिंग हमलों में से प्रत्येक प्रकार के हमले 11 प्रतिशत से भी कम के लिए खाते हैं—वे व्यापक हैं, प्रत्येक 15 से XNUMX प्रतिशत संगठनों को प्रभावित करता है। इसलिए संभावना अधिक है कि कई कंपनियां वर्ष के अंत से पहले इनमें से किसी एक दुर्भावनापूर्ण संदेश का सामना कर सकती हैं।

गेटवे-आधारित प्रणालियाँ इस प्रकार के हमलों के खिलाफ बहुत कम या कोई सुरक्षा प्रदान नहीं करती हैं, और उनके खिलाफ संगठनों की सुरक्षा के लिए बहुत अधिक ट्यूनिंग और नियंत्रण-आधारित नियमों की आवश्यकता होगी। ये हमले प्रकृति में अधिक गतिशील होते हैं, जहां डिलीवरी पर पेलोड बदल सकता है, जैसा कि Google अनुवाद का उपयोग करने वाले हमलों में देखा गया है। यहां उन तीन नई कार्यनीतियों और सर्वोत्तम प्रथाओं पर करीब से नज़र डाली गई है, जिनका उपयोग संगठन उनसे बचाव के लिए कर सकते हैं।

Google अनुवाद लिंक का दुरुपयोग करते हुए हमले

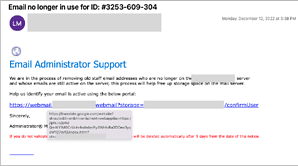

🔎 Google अनुवाद के माध्यम से, पीड़ितों को एक अपरिचित लिंक (छवि: बाराकुडा) के माध्यम से अग्रेषित किया जाता है।

बाराकुडा के शोधकर्ता ईमेल हमलों की बढ़ती संख्या देख रहे हैं जो दुर्भावनापूर्ण URL को छिपाने के लिए Google अनुवाद सेवाओं का उपयोग करते हैं। इन हमलों को आमतौर पर Google अनुवाद फ़िशिंग, अनुवाद-आधारित फ़िशिंग या अनुवाद धोखे के हमलों के रूप में संदर्भित किया जाता है। जबकि बाराकुडा के मशीन लर्निंग क्लासिफायर द्वारा पता लगाए गए फ़िशिंग हमलों में से केवल 0,7 प्रतिशत ने Google अनुवाद लिंक का उपयोग किया, 13 प्रतिशत संगठनों ने इस प्रकार के फ़िशिंग ईमेल प्राप्त किए। औसतन, एक कंपनी को प्रति माह इनमें से लगभग आठ ईमेल प्राप्त होते हैं।

Google Translate सबसे अधिक दुरुपयोग वाली सेवा है, लेकिन सुरक्षा विश्लेषकों ने अन्य लोकप्रिय खोज इंजनों के पीछे छिपे हुए समान हमलों को भी देखा है। हमलों का पता लगाना मुश्किल है क्योंकि उनमें ऐसे URL होते हैं जो एक वैध वेबसाइट की ओर इशारा करते हैं। परिणामस्वरूप, कई ईमेल फ़िल्टरिंग प्रौद्योगिकियाँ बिना पहचाने चली जाती हैं और उपयोगकर्ताओं के मेलबॉक्स में समाप्त हो जाती हैं।

Google अनुवाद सहायता का उपयोग करने वाले हमलों का पता लगाना मुश्किल होता है

इन हमलों में, साइबर अपराधी हानिरहित URL का अनुवाद करने के लिए अनुवाद सेवाओं का उपयोग करते हैं, जिसे वे अपने पीड़ितों को ईमेल करते हैं। ईमेल वितरण के बाद, हमलावर दुर्भावनापूर्ण सामग्री में पेलोड को संशोधित करते हैं, इसलिए गेटवे-आधारित सुरक्षा कम सुरक्षा प्रदान करती है। हमले अनुवाद को बायपास करने के लिए खराब डिज़ाइन किए गए HTML पृष्ठों या असमर्थित भाषा का भी उपयोग करते हैं। इस मामले में, Google केवल यह कहते हुए मूल URL पर एक लिंक लौटाता है कि वह अंतर्निहित वेबसाइट का अनुवाद करने में असमर्थ है। उपयोगकर्ता जो गलती से पृष्ठ पर क्लिक करते हैं उन्हें हमलावर द्वारा नियंत्रित वेबसाइट पर पुनर्निर्देशित किया जाता है।

इमेज अटैचमेंट के साथ नए हमले

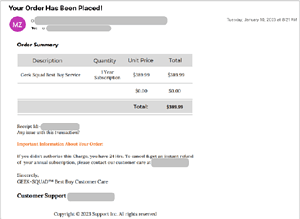

🔎 छवि-आधारित फ़िशिंग हमलों का उपयोग, यहाँ एक छवि के रूप में एक चालान लोकप्रिय है, क्योंकि इसके साथ कई हमले सफल होते हैं (छवि: बाराकुडा)।

छवि-आधारित हमले आमतौर पर स्पैमर्स द्वारा उपयोग किए जाते हैं। हालाँकि, हमलावर अब अपने फ़िशिंग हमलों में टेक्स्ट के बिना छवियों का उपयोग करने लगे हैं। इन छवियों में अक्सर कॉलबैक लिंक या फ़ोन नंबर होता है, जिससे फ़िशिंग हमले होते हैं।

जबकि बाराकुडा के मशीन लर्निंग क्लासिफायर द्वारा पता लगाए गए फ़िशिंग हमलों में से केवल 0,2 प्रतिशत इमेज अटैचमेंट थे, 11 प्रतिशत संगठनों ने इस प्रकार के फ़िशिंग ईमेल प्राप्त किए। औसतन, एक कंपनी को प्रति माह इनमें से लगभग दो ईमेल प्राप्त होते हैं। क्योंकि इन हमलों में कोई पाठ नहीं होता है, पारंपरिक ईमेल गेटवे का पता नहीं चलता है, जिससे हमलावरों के लिए अपने पीड़ितों तक पहुंचना आसान हो जाता है। बाराकुडा के सुरक्षा शोधकर्ताओं ने जिन छवि-अटैचमेंट हमलों का खुलासा किया है, उनमें से अधिकांश में नकली चालान शामिल हैं, जैसा कि निम्नलिखित उदाहरण में दिखाया गया है:

छवि फ़िशिंग ज्यादातर व्यवसायों को लक्षित करती है

हाल ही में, इस प्रकार के हमलों को इमेज फ़िशिंग या फ़िशिंग-बाय-इमेज के रूप में जाना जाने लगा है। वे अपराधियों के बीच लोकप्रियता प्राप्त कर रहे हैं, क्योंकि उपयोगकर्ता अक्सर एक ऐसी छवि पर भरोसा करने के इच्छुक होते हैं जो एक वैध स्रोत से आती प्रतीत होती है। जैसे-जैसे ईमेल सुरक्षा उपाय अधिक परिष्कृत होते गए हैं, साइबर अपराधियों को पता लगाने से बचने के लिए नई रणनीति विकसित करनी पड़ी है। छवि-आधारित फ़िशिंग हमले इन उपायों को बायपास करने के लिए एक प्रभावी तकनीक साबित हुए हैं। छवि-आधारित फ़िशिंग हमलों का उपयोग पिछले एक दशक में काफी बढ़ गया है और भविष्य में साइबर अपराधियों के लिए एक लोकप्रिय रणनीति बने रहने की संभावना है।

हमलों में विशेष वर्णों का उपयोग

हैकर्स अक्सर पहचान से बचने के लिए शून्य-चौड़ाई वाले यूनिकोड कोड बिंदु, विराम चिह्न, गैर-लैटिन स्क्रिप्ट या रिक्त स्थान जैसे विशेष वर्णों का उपयोग करते हैं। जबकि बाराकुडा के मशीन लर्निंग क्लासिफायर द्वारा खोजे गए फ़िशिंग हमलों में से केवल 0,4 प्रतिशत ने इस प्रकार के हमले का इस्तेमाल किया, बाराकुडा के सुरक्षा शोधकर्ताओं ने पाया कि 15 प्रतिशत संगठनों ने फ़िशिंग ईमेल प्राप्त किए जो इस तरह से विशेष वर्णों का दुरुपयोग करते थे। औसतन, एक कंपनी को प्रति माह इनमें से चार दुर्भावनापूर्ण ईमेल प्राप्त होते हैं।

क्या आप के पास कुछ वक़्त है?

हमारे 2023 उपयोगकर्ता सर्वेक्षण के लिए कुछ मिनट निकालें और B2B-CYBER-SECURITY.de को बेहतर बनाने में मदद करें!आपको केवल 10 प्रश्नों का उत्तर देना है और आपके पास Kaspersky, ESET और Bitdefender से पुरस्कार जीतने का तत्काल अवसर है।

यहां आप सीधे सर्वे में जाते हैं

इन हमलों का पता लगाना बहुत मुश्किल हो सकता है क्योंकि विशेष वर्णों का उपयोग करने के वैध उद्देश्य हैं, उदाहरण के लिए ईमेल हस्ताक्षरों में। एक ईमेल सुरक्षा समाधान जो यह पता लगाने के लिए मशीन लर्निंग का उपयोग करता है कि विशेष वर्णों का उपयोग एक घोटाला है या नहीं, इन खतरों को उपयोगकर्ताओं तक पहुँचने से रोकने का सबसे अच्छा तरीका है।

शून्य-चौड़ाई वाले वर्ण पाठकों के लिए अदृश्य हैं

निम्न उदाहरण हमलावरों द्वारा उपयोग किए जाने वाले कई शून्य-चौड़ाई वाले वर्णों को दिखाता है। ये वर्ण एक संदेश प्राप्त करने वाले उपयोगकर्ता के लिए दृश्यमान नहीं हैं, लेकिन वे HTML में पहचानने योग्य हैं:

इन हमलों को आमतौर पर "होमोग्राफ हमलों" या "नो-चौड़ाई वाले अंतरिक्ष हमलों" के रूप में जाना जाता है। इस प्रकार के हमले का आमतौर पर टाइपो-स्क्वाटिंग में उपयोग किया जाता था, जहां एक हमलावर समान दिखने वाले डोमेन को विशेष वर्णों के साथ प्राप्तकर्ताओं को मूर्ख बनाने के लिए पंजीकृत करता है। हाल ही में, हालांकि, प्राप्तकर्ताओं को यह विश्वास दिलाने के लिए कि वे एक वैध स्रोत से ईमेल प्राप्त कर रहे हैं, उन्हें ईमेल के मुख्य भाग के भीतर तेजी से उपयोग किया जा रहा है।

नई तकनीकों के समान अधिक हमले

पुनीकोड हमले

विशेष या शून्य-चौड़ाई वाले वर्णों की तरह, प्यूनीकोड हमले डोमेन नाम में गैर-ASCII वर्णों का उपयोग नकली URL बनाने के लिए करते हैं जो वैध वेबसाइटों की नकल करते हैं और उपयोगकर्ताओं को उनके उपयोगकर्ता नाम और पासवर्ड या क्रेडिट कार्ड नंबर दर्ज करने के लिए डिज़ाइन किए गए हैं।

यूआरएल स्पूफिंग हमले

ये हमले समान डोमेन का उपयोग करते हैं, जो जरूरी नहीं कि वास्तविक वैध वेबसाइटों या कंपनियों के समान हों। Punycode हमलों की तरह, हमलावर लॉगिन फॉर्म बनाते हैं जो उपयोगकर्ताओं को गलती से अपने क्रेडेंशियल्स दर्ज करने या स्थानीय कंप्यूटर पर रैनसमवेयर या मैलवेयर स्थापित करने वाली दुष्ट फ़ाइलों को डाउनलोड करने के लिए कहते हैं।

टाइपो-स्क्वाटिंग अटैक

यह एक काफी सामान्य तकनीक है जिसके विरुद्ध गेटवे समाधान पर्याप्त सुरक्षा प्रदान करते हैं। इस मामले में, हमलावर वास्तविक Yahoo! वेबसाइट का प्रतिरूपण करने के लिए yahoo.com जैसे डोमेन को पंजीकृत कर सकता है।

वाटरिंग होल अटैक

इस प्रकार के हमले में, साइबर अपराधी जानबूझकर उपयोगकर्ताओं के एक समूह को एक समझौता वेबसाइट के माध्यम से लक्षित करते हैं, जिसे उनके लक्षित दर्शकों द्वारा देखे जाने के लिए जाना जाता है। हमलावर वेबसाइट में दुर्भावनापूर्ण कोड इंजेक्ट करते हैं और इसका उपयोग लॉगिन क्रेडेंशियल या अन्य संवेदनशील जानकारी चुराने और यहां तक कि मैलवेयर या रैंसमवेयर इंस्टॉल करने के लिए करते हैं।

कंपनियां नए फ़िशिंग हमलों से खुद को कैसे बचाती हैं

पर्याप्त ईमेल सुरक्षा

यह सुनिश्चित किया जाना चाहिए कि ईमेल सुरक्षा दुर्भावनापूर्ण लिंक और अटैचमेंट को स्कैन और ब्लॉक करती है। इनका पता लगाना अक्सर मुश्किल होता है और पता लगाने से अक्सर बड़ी संख्या में गलत सकारात्मक परिणाम सामने आते हैं। सर्वोत्तम समाधानों में मशीन लर्निंग विश्लेषण शामिल है जो छवि संदर्भ और ईमेल के विषय की जांच करता है और उन्हें प्रेषक डेटा के साथ जोड़ता है ताकि यह निर्धारित किया जा सके कि कोई हमला है या नहीं।

कर्मचारी प्रशिक्षण

यह महत्वपूर्ण है कि उपयोगकर्ताओं को संभावित हमलों की पहचान करने और रिपोर्ट करने के लिए प्रशिक्षित किया जाए। फ़िशिंग हमले लगातार विकसित हो रहे हैं, इसलिए उपयोगकर्ताओं को नए प्रकार के हमलों के बारे में शिक्षित करना महत्वपूर्ण है। सुरक्षा टीमों को संगठन के फ़िशिंग सिमुलेशन अभियानों में इन हमलों के उदाहरणों को शामिल करना चाहिए, और उपयोगकर्ताओं को किसी लिंक पर क्लिक करने या अपने क्रेडेंशियल साझा करने से पहले हमेशा दोबारा जांच करने के लिए प्रोत्साहित करना चाहिए।

किसी दुर्भावनापूर्ण ईमेल के उपयोगकर्ता के इनबॉक्स में आने की स्थिति में, सुरक्षा टीमों के पास इनबॉक्स से दुर्भावनापूर्ण ईमेल के सभी उदाहरणों को शीघ्रता से पहचानने और निकालने के लिए उनके सुधारात्मक उपकरण होने चाहिए। स्वचालित घटना प्रतिक्रिया पूरे संगठन में हमलों के फैलने से पहले त्वरित प्रतिक्रिया देने में मदद कर सकती है। खाता अधिग्रहण सुरक्षा भी संदिग्ध खाता गतिविधि की निगरानी कर सकती है और क्रेडेंशियल्स से समझौता किए जाने पर जिम्मेदार लोगों को सचेत कर सकती है।

बाराकुडा डॉट कॉम पर अधिक

बाराकुडा नेटवर्क के बारे में बाराकुडा दुनिया को एक सुरक्षित स्थान बनाने के लिए प्रयासरत है और उसका मानना है कि प्रत्येक व्यवसाय की क्लाउड-सक्षम, उद्यम-व्यापी सुरक्षा समाधानों तक पहुंच होनी चाहिए जो खरीदना, तैनात करना और उपयोग करना आसान हो। बाराकुडा ईमेल, नेटवर्क, डेटा और एप्लिकेशन को अभिनव समाधानों के साथ सुरक्षित करता है जो ग्राहक यात्रा के साथ बढ़ते और अनुकूल होते हैं। दुनिया भर में 150.000 से अधिक कंपनियां बाराकुडा पर भरोसा करती हैं ताकि वे अपने व्यवसाय को बढ़ाने पर ध्यान केंद्रित कर सकें। अधिक जानकारी के लिए, www.barracuda.com पर जाएं।