उच्च संख्या में हमले जिसमें समझौता किए गए क्रेडेंशियल्स का दुरुपयोग किया जाता है, यह दर्शाता है कि केवल पासवर्ड वैध उपयोगकर्ताओं की विश्वसनीय पहचान के रूप में पर्याप्त नहीं हैं, और मल्टी-फैक्टर ऑथेंटिकेशन (MFA) का उपयोग कॉर्पोरेट सुरक्षा के लिए एक मूलभूत बिल्डिंग ब्लॉक बन गया है।

एमएफए के लिए आवश्यक है कि उपयोगकर्ता अपनी साख के अलावा अपनी पहचान का और विश्वसनीय प्रमाण प्रदान करें। Microsoft के अनुसार, MFA चोरी की गई साख के आधार पर 99,9 प्रतिशत पहचान-आधारित हमलों को रोक सकता है। क्योंकि भले ही किसी उपयोगकर्ता की साख से समझौता किया गया हो, MFA हमलावरों के लिए प्रमाणीकरण आवश्यकताओं को बायपास करना बेहद कठिन बना देता है।

मल्टी-फैक्टर ऑथेंटिकेशन कैसे काम करता है?

MFA प्रमाणीकरण प्रक्रिया में अतिरिक्त चरण जोड़ता है। कॉन्फ़िगरेशन और संदर्भ के आधार पर इन चरणों की संख्या भिन्न होती है। तीन बुनियादी एमएफए श्रेणियां हैं:

1. कुछ आप जानते हैं

इस श्रेणी का सबसे सरल उदाहरण एक पासवर्ड या उपयोगकर्ता द्वारा या उसके लिए स्थापित किए गए यादगार डेटा का कोई रूपांतर है। इस श्रेणी में, अन्य बातों के अलावा, व्यक्तिगत पृष्ठभूमि के प्रश्न शामिल हैं जिनका उत्तर शायद केवल उपयोगकर्ता ही दे सकता है। सामान्य तौर पर, इस श्रेणी को सबसे कम सुरक्षित माना जाता है, क्योंकि पासवर्ड और निजी जानकारी दोनों से समझौता किया जा सकता है या हमलावरों द्वारा अनुमान लगाया जा सकता है।

2. आपके पास कुछ है

इस श्रेणी से समझौता करना अधिक कठिन है। इसमें विभिन्न भौतिक संस्थाएँ शामिल हैं जो केवल उपयोगकर्ता के पास हैं - उदाहरण के लिए, मोबाइल फोन, भौतिक टोकन, कुंजी फ़ॉब्स या स्मार्ट कार्ड। भौतिक इकाई या तो सत्यापन चरण के वाहक के रूप में काम कर सकती है - उदाहरण के लिए एक मोबाइल फोन जो एक बार का पासवर्ड प्रदर्शित करता है - या स्वयं प्रमाणीकरण का एक उद्देश्य हो सकता है, जैसे भौतिक टोकन। बाद वाले को अधिक सुरक्षित माना जाता है क्योंकि प्रमाणीकरण के दौरान कम डेटा का आदान-प्रदान होता है, जिससे हमलावर के लिए इसे रोकना कम आसान हो जाता है।

3. कुछ तुम हो

इसे सबसे सुरक्षित कारक श्रेणी माना जाता है और इसमें भौतिक पहचानकर्ता शामिल होते हैं। मोबाइल फोन या हार्डवेयर टोकन पर एक फिंगरप्रिंट का सबसे अधिक उपयोग किया जाता है, लेकिन आवाज, चेहरे की पहचान और अन्य अद्वितीय बायोमेट्रिक्स का भी उपयोग किया जाता है। इन तीन प्रमाणीकरण कारक श्रेणियों के किसी भी संयोजन से सुरक्षा में काफी वृद्धि होती है और खाता समझौता होने की संभावना कम हो जाती है।

पारंपरिक एमएफए समाधान के उदाहरण

एंटरप्राइज़ वातावरण में, MFA का उपयोग अक्सर सिंगल साइन ऑन (SSO) समाधान के संयोजन में कार्यबल द्वारा उपयोग किए जाने वाले वन-टाइम पासवर्ड की सुरक्षा बढ़ाने के लिए किया जाता है।

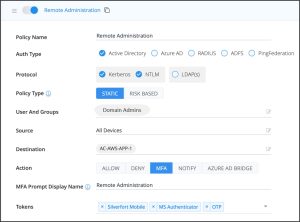

स्थैतिक बनाम जोखिम आधारित एमएफए

स्थैतिक एमएफए के साथ, जब भी कोई उपयोगकर्ता संसाधन तक पहुंचने का प्रयास करता है तो एमएफए की आवश्यकता होती है। यह बोझिल हो सकता है और परिचालन प्रक्रियाओं को बाधित कर सकता है। इस तरह के व्यवधानों से बचने और MFA को व्यावसायिक आवश्यकताओं के साथ संरेखित करने के लिए, कई संगठन निम्नलिखित में से एक या दोनों को करने का विकल्प चुनते हैं:

स्टेटिक एमएफए केवल उपयोगकर्ताओं पर लागू होता है जब वे संवेदनशील संसाधनों तक पहुंच बना रहे होते हैं। यह अभी भी उन व्यवस्थापकों के लिए बहुत बोझिल और विघटनकारी हो सकता है जो दैनिक आधार पर कई संवेदनशील संसाधनों के साथ काम करते हैं।

जोखिम-आधारित दृष्टिकोण के साथ, एमएफए की आवश्यकता तभी होती है जब जोखिम का स्तर उच्च होता है। इसे अनुकूली प्रमाणीकरण या जोखिम-आधारित प्रमाणीकरण (आरबीए) के रूप में जाना जाता है। एक जोखिम इंजन का उपयोग किया जाता है जो विभिन्न कारकों का मूल्यांकन करता है। इसके लिए अतिरिक्त सत्यापन कारकों की आवश्यकता तभी होती है जब जोखिम के स्तर से पता चलता है कि प्रदान की गई साख से समझौता किया जा सकता है।

एमएफए हर जगह: एजेंट रहित बहु-कारक प्रमाणीकरण

पहचान की समग्र सुरक्षा के लिए, एकीकृत पहचान सुरक्षा समाधान सभी संसाधनों पर एमएफए को लागू करना संभव बनाते हैं - जिनमें वे भी शामिल हैं जिन्हें पहले कवर नहीं किया जा सकता था, दोनों ऑन-प्रिमाइसेस और मल्टी-क्लाउड वातावरण में, और सभी बिना एजेंट या प्रॉक्सी के।

इसे हासिल करने के लिए पारंपरिक एमएफए आर्किटेक्चर को मौलिक रूप से बदल दिया जाएगा। उपकरणों पर एजेंटों पर भरोसा करने के बजाय, एक एकीकृत पहचान सुरक्षा समाधान सीधे पहचान और पहुंच प्रबंधन (आईएएम) समाधान के साथ संचार करता है, प्रमाणीकरण प्रोटोकॉल पर नज़र रखता है, और उस पर एमएफए लागू करता है। जब भी कोई उपयोगकर्ता किसी संसाधन तक पहुँचने का प्रयास करता है, तो वे IAM समाधान (जैसे सक्रिय निर्देशिका, ओक्टा, पिंग एज़्योर AD, आदि) के साथ प्रमाणित करते हैं। IAM समाधान के प्रमाणीकरण के बाद, एक्सेस अनुरोध को एकीकृत पहचान सुरक्षा प्लेटफ़ॉर्म पर अग्रेषित किया जाता है।

प्रत्येक एक्सेस अनुरोध के साथ प्लेटफ़ॉर्म विश्लेषण

प्लेटफ़ॉर्म तब प्रत्येक उपयोगकर्ता या सेवा खाता एक्सेस अनुरोध के संदर्भ का विश्लेषण करता है, जो एआई-संचालित जोखिम इंजन का लाभ उठाता है। यह तब उपयुक्त पहुँच नीति लागू करता है। यदि जोखिम अधिक है, तो समाधान प्रमाणीकरण आवश्यकताओं को बढ़ा सकता है और उपयोगकर्ता को बहु-कारक प्रमाणीकरण के लिए संकेत दे सकता है। यदि एमएफए कार्य सही ढंग से हल किया जाता है, तो एकीकृत पहचान संरक्षण समाधान आईएएम को उपयोगकर्ता को संसाधन तक पहुंच प्रदान करने का निर्देश देता है। यदि MFA कार्य का समाधान नहीं होता है या पहुँच नीति को इसकी आवश्यकता होती है, तो पहुँच को पूरी तरह से अवरुद्ध किया जा सकता है।

यह उपन्यास आर्किटेक्चर एमएफए को वर्चुअल रूप से किसी भी संसाधन तक विस्तारित करना संभव बनाता है जो एंटरप्राइज़ वातावरण में आईएएम समाधान के साथ-साथ किसी भी एक्सेस इंटरफ़ेस को प्रमाणित करता है। जब तक कोई उपयोगकर्ता IAM के खिलाफ प्रमाणीकरण का उपयोग करने का प्रयास कर रहा है, तब तक यह एकीकृत पहचान सुरक्षा मंच के माध्यम से MFA के अधीन भी है। यह स्वचालित रैंसमवेयर वितरण और ऑन-प्रिमाइसेस लेटरल मूवमेंट जैसे सामान्य हमले परिदृश्यों की वास्तविक समय की रोकथाम को सक्षम बनाता है।

मल्टी-फैक्टर ऑथेंटिकेशन के बिना क्लाउड खतरनाक है

आईटी परिदृश्य का विकास सुरक्षित प्रमाणीकरण को पहले से कहीं अधिक महत्वपूर्ण बना देता है। क्लाउड युग से पहले, हमलावरों को नेटवर्क पर पैर जमाने और एंडपॉइंट या सर्वर पर मैलवेयर इंस्टॉल करने के लिए परिधि सुरक्षा को बायपास करना पड़ता था। आज, धीरे-धीरे क्लाउड में संक्रमण के कारण, बड़ी मात्रा में संवेदनशील व्यावसायिक डेटा सार्वजनिक इंटरनेट पर संग्रहीत हैं। एमएफए की अतिरिक्त सुरक्षा के बिना, यह डेटा साइबर अपराधियों द्वारा एक्सेस किए जाने से सिर्फ एक पासवर्ड है।

Silverfort.com पर अधिक

सिल्वरफोर्ट के बारे में सिल्वरफोर्ट पहला एकीकृत पहचान सुरक्षा मंच प्रदान करता है जो पहचान-आधारित हमलों को कम करने के लिए एंटरप्राइज़ नेटवर्क और क्लाउड वातावरण में आईएएम सुरक्षा नियंत्रण को समेकित करता है। अभिनव एजेंट रहित और प्रॉक्सीलेस तकनीक का उपयोग करते हुए, सिल्वरफोर्ट सभी IAM समाधानों के साथ समेकित रूप से एकीकृत होता है, उनके जोखिम विश्लेषण और सुरक्षा नियंत्रणों को एकीकृत करता है और अपने कवरेज को उन संपत्तियों तक बढ़ाता है जिन्हें पहले संरक्षित नहीं किया जा सकता था, जैसे कि घरेलू और विरासत अनुप्रयोग, आईटी अवसंरचना, फाइल सिस्टम, कमांड लाइन उपकरण, मशीन-से-मशीन पहुंच और बहुत कुछ।