Kaspersky ने UEFI फर्मवेयर बूटकिट "इन द वाइल्ड" के तीसरे मामले की खोज की है। मूनबाउंस बूटकिट अपने पूर्ववर्तियों की तुलना में अधिक मायावी और लगातार है। अभियान का श्रेय जाने-माने चीनी भाषी एडवांस्ड पर्सिस्टेंट थ्रेट (APT) अभिनेता APT41 को दिया जाता है।

Kaspersky के सुरक्षा विशेषज्ञों ने एक और फर्मवेयर बूट किट [1] की खोज की है। दुर्भावनापूर्ण इम्प्लांट, जिसे 'मूनबाउंस' कहा जाता है, कंप्यूटर के यूनिफाइड एक्सटेंसिबल फ़र्मवेयर इंटरफ़ेस (UEFI) फ़र्मवेयर - कंप्यूटर का एक अनिवार्य हिस्सा है। यह एसपीआई फ्लैश में स्थित है, जो हार्ड डिस्क के बाहर एक मेमोरी घटक है। इस तरह के प्रत्यारोपण को हटाने के लिए बेहद मुश्किल है और सुरक्षा उत्पादों के लिए सीमित दृश्यता है।

यूईएफआई फर्मवेयर बूटकिट आंशिक रूप से अदृश्य है

मूनबाउंस पहली बार वसंत 2021 में "जंगली" में उभरा, एक परिष्कृत हमले के प्रवाह का प्रदर्शन करता है जो पहले रिपोर्ट किए गए यूईएफआई फर्मवेयर बूटकिट्स पर एक महत्वपूर्ण प्रगति का प्रतिनिधित्व करता है। अभियान लगभग निश्चित रूप से जाने-माने एडवांस्ड पर्सिस्टेंट थ्रेट (APT) अभिनेता APT41 के लिए जिम्मेदार है।

अधिकांश कंप्यूटरों में यूईएफआई फर्मवेयर एक महत्वपूर्ण घटक है। आपका कोड डिवाइस को बूट करने और ऑपरेटिंग सिस्टम को लोड करने के लिए सॉफ्टवेयर को नियंत्रण सौंपने के लिए जिम्मेदार है। यह तथाकथित एसपीआई फ्लैश, हार्ड डिस्क के बाहर एक मेमोरी में स्थित है। यदि उस फर्मवेयर में दुर्भावनापूर्ण कोड है, तो यह ऑपरेटिंग सिस्टम से पहले लॉन्च होगा, जिससे फर्मवेयर बूटकिट के माध्यम से मैलवेयर को मिटाना विशेष रूप से मुश्किल हो जाता है। इसे केवल हार्ड ड्राइव को रिफॉर्मेट करने या ऑपरेटिंग सिस्टम को फिर से इंस्टॉल करने से हटाया नहीं जा सकता है। क्योंकि कोड हार्ड ड्राइव के बाहर रहता है, ऐसे बूटकिट की गतिविधियों को अधिकांश सुरक्षा समाधानों द्वारा अनदेखा किया जाता है जब तक कि उनके पास ऐसी सुविधा न हो जो विशेष रूप से डिवाइस के उस हिस्से को स्कैन करती हो।

मूनबाउंस: संशोधित बूटकिट

मूनबाउंस केवल तीसरा पहचाना गया यूईएफआई बूटकिट है। यह वसंत 2021 में "जंगली" दिखाई दिया और पहली बार कास्परस्की शोधकर्ताओं द्वारा खोजा गया था जब वे अपने फर्मवेयर स्कैनर [2] की गतिविधि की जांच कर रहे थे, जिसे 2019 की शुरुआत से कास्परस्की उत्पादों में शामिल किया गया है। यह विशेष रूप से यूईएफआई फर्मवेयर छवियों सहित रोम-बीआईओएस में छिपे खतरों का पता लगाने के लिए डिज़ाइन किया गया है। पहले खोजे गए दो बूटकिट्स LoJax [3] और MosaicRegressor [4] की तुलना में, MoonBounce अधिक जटिल हमले के प्रवाह और अधिक तकनीकी परिष्कार के साथ महत्वपूर्ण प्रगति दिखाता है।

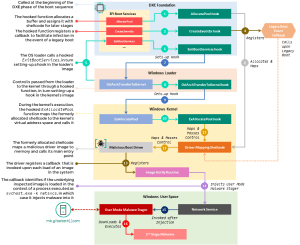

इम्प्लांट फर्मवेयर के CORE_DXE घटक में रहता है, जिसे पहले से ही UEFI बूट अनुक्रम के दौरान लागू किया जाता है। इम्प्लांट के घटक हुक की एक श्रृंखला के माध्यम से ऑपरेटिंग सिस्टम में प्रवेश करते हैं जो कुछ कार्यों को रोकते हैं, जहां वे अधिक दुर्भावनापूर्ण पेलोड प्राप्त करने के लिए कमांड-एंड-कंट्रोल सर्वर से संपर्क करते हैं जो कि कास्परस्की लाने में असमर्थ था। संक्रमण श्रृंखला अपने आप में हार्ड ड्राइव पर कोई निशान नहीं छोड़ती है, क्योंकि इसके घटक मेमोरी में काम करते हैं, जिससे फाइल रहित हमले को पीछे छोड़ दिया जाता है।

विस्तारित खतरा शस्त्रागार

MoonBounce की जांच करते हुए, Kaspersky के विशेषज्ञों ने एक ही नेटवर्क के कई नोड्स में विभिन्न दुर्भावनापूर्ण लोडर और पोस्ट-शोषण मैलवेयर का पता लगाया। यह भी शामिल है

- स्क्रैम्बलक्रॉस या साइडवॉक, एक इन-मेमोरी इम्प्लांट जो सूचना का आदान-प्रदान करने और अतिरिक्त प्लगइन्स चलाने के लिए C2 सर्वर के साथ संचार कर सकता है,

- Mimikatz_ssp, एक सार्वजनिक रूप से उपलब्ध पोस्ट-शोषण उपकरण, जिसका उपयोग क्रेडेंशियल्स और संवेदनशील डेटा एकत्र करने के लिए किया जाता है,

- पहले अज्ञात गोलंग-आधारित बैकडोर

- और माइक्रोकिन [5], एक मैलवेयर जो आमतौर पर खतरे वाले अभिनेता सिक्सलिटल मंकीज द्वारा उपयोग किया जाता है।

उपयोगकर्ता क्षेत्र में मैलवेयर परिनियोजन के प्रारंभ अनुक्रम से मूनबाउंस निष्पादन का प्रवाह (चित्र: कास्परस्की)।

यह हो सकता है कि MoonBounce इस प्रकार के मैलवेयर को डाउनलोड करे, या इनमें से किसी एक मैलवेयर वेरिएंट द्वारा पिछले संक्रमण का उपयोग कंप्यूटर से समझौता करने के लिए किया जाता है ताकि MoonBounce को नेटवर्क पर पैर जमाने की अनुमति मिल सके। मूनबाउंस के लिए संक्रमण का एक अन्य संभावित तरीका यह होगा कि अधिसूचित कंपनी को डिलीवरी से पहले कंप्यूटर से छेड़छाड़ की गई थी।

प्रसव से पहले संक्रमित पीसी

दोनों ही मामलों में, धारणा यह है कि संक्रमण दूरस्थ रूप से लक्ष्य कंप्यूटर तक पहुँचने से होता है। जबकि LoJax और MosaicRegressor DXE ड्राइवर जोड़ते हैं, MoonBounce एक मौजूदा फ़र्मवेयर घटक को अधिक सूक्ष्म और गुढ़ हमले की अनुमति देने के लिए संशोधित करता है।

विचाराधीन नेटवर्क के खिलाफ समग्र अभियान के हिस्से के रूप में, हमलावरों ने स्पष्ट रूप से कई प्रकार की कार्रवाइयाँ कीं, जैसे फाइलों को संग्रहित करना और नेटवर्क जानकारी एकत्र करना। साइबर अपराधियों द्वारा उपयोग किए जाने वाले आदेशों से संकेत मिलता है कि वे पार्श्व आंदोलन और डेटा की चोरी में रुचि रखते थे। चूंकि एक यूईएफआई इम्प्लांट का उपयोग किया गया था, यह संभावना है कि उन्हें जासूसी गतिविधियों में शामिल होना चाहिए।

अटैक पॉइंट्स ग्रुप APT41 की ओर

कास्परस्की के अनुसार, मूनबाउंस को उच्च स्तर की निश्चितता के साथ APT41 [6] के लिए जिम्मेदार ठहराया जा सकता है, जो एक चीनी भाषी खतरा अभिनेता है जो कम से कम 2012 से दुनिया भर में साइबर जासूसी और साइबर अपराध अभियान चला रहा है। इसके अलावा, एक ही नेटवर्क पर उपरोक्त कुछ दुर्भावनापूर्ण प्रोग्रामों का अस्तित्व APT41 और अन्य चीनी भाषी खतरे वाले अभिनेताओं के बीच संभावित संबंध का संकेत देता है।

अब तक, फर्मवेयर बूटकिट हाई-टेक मार्केट में एक होल्डिंग कंपनी से केवल एक ही कंप्यूटर पर खोजा गया है। हालांकि, अन्य संबद्ध दुर्भावनापूर्ण प्रोग्राम - जैसे स्क्रैम्बलक्रॉस और इसके लोडर - कई अन्य पीड़ितों के नेटवर्क पर पाए गए।

ग्लोबल रिसर्च में वरिष्ठ सुरक्षा शोधकर्ता डेनिस लेगेजो ने टिप्पणी की, "हालांकि हम अपनी जांच के दौरान पाए गए अतिरिक्त मैलवेयर इम्प्लांट्स को मूनबाउंस से सकारात्मक रूप से लिंक नहीं कर सकते हैं, ऐसा प्रतीत होता है कि कुछ चीनी भाषी खतरे वाले अभिनेता अपने विभिन्न अभियानों का समर्थन करने के लिए एक दूसरे के साथ उपकरण साझा करते हैं।" कास्परस्की में विश्लेषण टीम (ग्रेट)। "विशेष रूप से, मून बाउंस और माइक्रोकिन के बीच एक संबंध प्रतीत होता है।"

MosaicRegressor के साथ घनिष्ठ संबंध

"शायद अधिक महत्वपूर्ण बात यह है कि यह नया यूईएफआई बूटकिट मोज़ेक रीग्रेसर के समान उन्नत है, जिसे हमने 2020 में रिपोर्ट किया था," कास्परस्की की ग्लोबल रिसर्च एंड एनालिसिस टीम के वरिष्ठ सुरक्षा शोधकर्ता मार्क लेचटिक ने कहा। "पहले के सौम्य फर्मवेयर घटक को एक में बदलना जो अब सिस्टम पर मैलवेयर द्वारा एक्सेस करना आसान है, पिछले तुलनीय फर्मवेयर बूटकिट में नहीं देखा गया एक नवाचार है। इससे डिजिटल संक्रमणों की पहचान करना बहुत मुश्किल हो जाता है। 2018 की शुरुआत में, हमने भविष्यवाणी की थी कि यूईएफआई के खतरे भविष्य में और अधिक जगह ले लेंगे - इस प्रवृत्ति की पुष्टि होती दिख रही है। हमें आश्चर्य नहीं होगा यदि 2022 में और बूटकिट सामने आ जाएँ। सौभाग्य से, निर्माताओं ने फर्मवेयर हमलों पर अधिक ध्यान देना शुरू कर दिया है, और इसलिए बूटगार्ड और विश्वसनीय प्लेटफ़ॉर्म मॉड्यूल जैसी अधिक सुरक्षा प्रौद्योगिकियां धीरे-धीरे पेश की जा रही हैं।

kaspersky.com पर अधिक

Kaspersky के बारे में Kaspersky 1997 में स्थापित एक अंतरराष्ट्रीय साइबर सुरक्षा कंपनी है। Kaspersky की डीप थ्रेट इंटेलिजेंस और सुरक्षा विशेषज्ञता दुनिया भर में व्यवसायों, महत्वपूर्ण बुनियादी ढांचे, सरकारों और उपभोक्ताओं की सुरक्षा के लिए नवीन सुरक्षा समाधानों और सेवाओं की नींव के रूप में कार्य करती है। कंपनी के व्यापक सुरक्षा पोर्टफोलियो में जटिल और उभरते साइबर खतरों से बचाव के लिए अग्रणी एंडपॉइंट सुरक्षा और विशेष सुरक्षा समाधानों और सेवाओं की एक श्रृंखला शामिल है। 400 मिलियन से अधिक उपयोगकर्ता और 250.000 कॉर्पोरेट ग्राहक Kaspersky प्रौद्योगिकियों द्वारा सुरक्षित हैं। www.kaspersky.com/ पर Kaspersky के बारे में अधिक जानकारी