बड़ी हो या छोटी, सुरक्षा त्रुटियां लगभग हर व्यवसाय और संगठन में सामने आती हैं जो मदद के लिए सोफोस रैपिड रिस्पांस टीम को बुलाते हैं। विशेषज्ञों ने पिछले साल साइबर हमलों के खिलाफ मोर्चे पर दस सबसे आम झूठे तर्कों का सारांश और मूल्यांकन किया है।

"हम बहुत छोटे हैं! हमारी समापन बिंदु सुरक्षा भी हमलावरों को सर्वर से दूर रखती है! हमारे बैकअप रैंसमवेयर से सुरक्षित हैं!" - सोफोस रैपिड रिस्पांस टीम को बार-बार साइबर हमलों के खिलाफ अपनी लड़ाई में गलतफहमियों का सामना करना पड़ता है। यहां शीर्ष 10 की सूची दी गई है।

पहली ग़लतफ़हमी: पीड़ित के तौर पर हम बहुत छोटे हैं

साइबर हमलों के शिकार कई लोग खुद को बहुत छोटा, बहुत अरुचिकर या धमकी दिए जाने के लिए बहुत लाभदायक नहीं मानते हैं। अपराधी इस ओर कम ध्यान देते हैं। डिजिटल उपस्थिति और कंप्यूटर के उपयोग वाला कोई भी व्यक्ति या सूक्ष्म उद्यम एक संभावित शिकार है। अधिकांश हैकर हमले अभी भी शानदार जेम्स बॉन्ड शैली में राष्ट्र राज्य एकीकरण आदि के साथ किए जाते हैं, लेकिन अवसरवादियों द्वारा आसान शिकार की तलाश में किए जाते हैं। सबसे लोकप्रिय लक्ष्यों में से वे कंपनियां हैं जिनमें पैच न की गई कमजोरियां या गलत कॉन्फिगरेशन हैं।

कोई भी व्यक्ति जो सोचता है कि वे एक लक्ष्य के रूप में बहुत महत्वहीन हैं, उन्हें आज ही अपने नेटवर्क को संदिग्ध गतिविधि के लिए खंगालना शुरू कर देना चाहिए - जैसे कि प्रारंभिक संकेतों को पकड़ने के लिए डोमेन नियंत्रक पर Mimikatz (एक खुला स्रोत एप्लिकेशन जो उपयोगकर्ताओं को प्रमाणीकरण डेटा देखने और सहेजने की अनुमति देता है) की उपस्थिति संभावित हमले के बारे में।

ग़लतफ़हमी 2: समापन बिंदु सुरक्षा हमारे लिए पर्याप्त है

वास्तव में? हमलावर इस रवैये का फायदा उठाना पसंद करते हैं कि खतरों को रोकने के लिए एंडपॉइंट सुरक्षा पर्याप्त है और सर्वर को अपने स्वयं के सुरक्षा उपायों की आवश्यकता नहीं है: कॉन्फ़िगरेशन, पैचिंग या सुरक्षा में कोई भी गलती सर्वर को हैकर्स के लिए सर्वोच्च प्राथमिकता का लक्ष्य बनाती है।

एंडपॉइंट सॉफ़्टवेयर से बचने या अक्षम करने और आईटी सुरक्षा टीमों द्वारा पता लगाने से बचने के लिए उपयोग की जाने वाली हमले तकनीकों की सूची दिन पर दिन बढ़ती जाती है। उदाहरणों में मानव-संचालित हमले शामिल हैं जो पहुंच प्राप्त करने के लिए सामाजिक इंजीनियरिंग और कई अन्य कमजोरियों का फायदा उठाते हैं। बोर्ड पर: मैलिशियस कोड को सीधे मेमोरी में इंजेक्ट किया जाता है, "फाइललेस" मालवेयर अटैक, डीएलएल (डायनेमिक लिंक लाइब्रेरी) लोड हो रहा है, और ऐसे हमले जो कोबाल्ट स्ट्राइक जैसे वैध रिमोट एक्सेस एजेंटों का उपयोग करते हैं, इसके अलावा हर रोज आईटी एडमिन टूल्स और तकनीकों का उपयोग करते हैं। पारंपरिक एंटीवायरस प्रौद्योगिकियां ऐसी गतिविधि का पता लगाने और ब्लॉक करने के लिए संघर्ष करती हैं।

अंत बिंदु पर घुसपैठियों को मुश्किल से रोका जा सकता है

इसी तरह, यह धारणा कि संरक्षित समापन बिंदु घुसपैठियों को असुरक्षित सर्वर पर अपना रास्ता बनाने से रोक सकते हैं, एक गलत धारणा है। सोफोस रैपिड रिस्पांस टीम द्वारा जांच की गई घटनाओं के अनुसार, सर्वर अब हमलों के लिए नंबर एक लक्ष्य हैं और हमलावर चोरी किए गए क्रेडेंशियल्स के साथ इन "क्राउन ज्वेल्स" के लिए एक सीधा रास्ता आसानी से पा सकते हैं। आश्चर्य की बात नहीं है, अधिकांश हमलावर लिनक्स कंप्यूटर से भी परिचित हैं, इसलिए ये सिर्फ उतना ही फोकस हैं। वास्तव में, हमलावर अक्सर लिनक्स मशीनों में हैक करते हैं और उन्हें एक सुरक्षित ठिकाने के रूप में उपयोग करने और लक्षित नेटवर्क तक पहुंच बनाए रखने के लिए वहां पिछले दरवाजे स्थापित करते हैं। यदि कोई संगठन केवल बुनियादी सुरक्षा पर निर्भर करता है, व्यवहार और एआई-आधारित पहचान जैसे उन्नत और एकीकृत उपकरणों के बिना और यदि आवश्यक हो तो XNUMX/XNUMX मानव-संचालित सुरक्षा संचालन केंद्र, तो यह केवल समय की बात है जब घुसपैठिए मार्च पास्ट पर हमला करना शुरू करते हैं। बचाव।

गलत धारणा 3: हमारी सुरक्षा नीतियां मजबूत हैं

एप्लिकेशन और उपयोगकर्ताओं के लिए सुरक्षा नीतियां होना महत्वपूर्ण है। हालाँकि, यह आवश्यक है कि ये वर्तमान आईटी अवसंरचना के अनुरूप हों और पूरी तरह से पुराने न हों, उन्हें लगातार जांचा और अद्यतन किया जाना चाहिए क्योंकि नेटवर्क से जुड़े उपकरणों में नई सुविधाएँ और कार्य जोड़े जाते हैं। यहीं पर पेन टेस्टिंग, टेबलटॉप एक्सरसाइज और डिजास्टर रिकवरी प्लान के टेस्ट रन जैसी तकनीकें मदद कर सकती हैं।

भ्रांति 4: संरक्षित दूरस्थ डेस्कटॉप प्रोटोकॉल (RDP) सर्वर

बंदरगाहों को बदलकर और मल्टी-फैक्टर ऑथेंटिकेशन (MFA) शुरू करके उन्हें हमलावरों से बचाया जा सकता है। काफी नहीं। RDP सेवाओं के लिए डिफ़ॉल्ट पोर्ट 3389 है, इसलिए अधिकांश हमलावर इस पोर्ट को स्कैन करेंगे। हालाँकि, भेद्यता स्कैनिंग सभी खुली सेवाओं की पहचान करेगी, चाहे वे किसी भी पोर्ट पर हों। इसलिए अकेले बंदरगाह बदलने से बहुत कम या कोई सुरक्षा नहीं मिलती है।

साथ ही, मल्टी-फैक्टर ऑथेंटिकेशन अपनाना महत्वपूर्ण है, लेकिन यदि नीति सभी कर्मचारियों और उपकरणों के लिए लागू नहीं की जाती है तो यह सुरक्षा में वृद्धि नहीं करता है। आरडीपी गतिविधि एक आभासी निजी नेटवर्क (वीपीएन) के सुरक्षात्मक दायरे में होनी चाहिए, लेकिन यहां तक कि एक बार हमलावरों के नेटवर्क पर पैर जमाने के बाद भी वह पूरी तरह से किसी संगठन की रक्षा नहीं कर सकता है। आदर्श रूप से, आईटी सुरक्षा को आंतरिक रूप से आरडीपी के उपयोग को सीमित या अक्षम करना चाहिए, जब तक कि इसका उपयोग आवश्यक न हो।

ग़लतफ़हमी 5: उच्च जोखिम वाले क्षेत्रों से IP पतों को ब्लॉक करना

रूस, चीन और उत्तर कोरिया जैसे विशिष्ट क्षेत्रों से IP पतों को ब्लॉक करना, हमें उन क्षेत्रों के हमलों से बचाता है। इसे ब्लॉक करने से शायद कोई नुकसान नहीं होगा, लेकिन अगर कंपनियां पूरी तरह से इस पर भरोसा करती हैं तो यह सुरक्षा की झूठी भावना दे सकती है। हमलावर अपने दुर्भावनापूर्ण बुनियादी ढांचे को कई देशों में होस्ट करते हैं, उदाहरण के लिए संयुक्त राज्य अमेरिका, नीदरलैंड या अन्य यूरोपीय देशों में केंद्र।

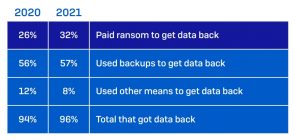

भ्रांति 6: बैकअप रैंसमवेयर के प्रभाव से हमारी रक्षा करते हैं

अध्ययन: रैंसमवेयर 2021 की स्थिति - पहले से ही एक तिहाई कंपनियों ने फिरौती का भुगतान पूरी तरह से स्वेच्छा से नहीं किया है (छवि: सोफोस)।

डेटा हानि, तकनीकी खराबी या साइबर हमले की स्थिति में डेटा का बैकअप लेना महत्वपूर्ण है। हालाँकि, जब ये बैकअप सिस्टम नेटवर्क से जुड़े होते हैं, तो वे हमलावरों की पहुंच के भीतर होते हैं और रैनसमवेयर हमले में एन्क्रिप्ट, मिटाए जाने या अक्षम होने की चपेट में होते हैं। यह याद रखना भी महत्वपूर्ण है कि बैकअप तक पहुंच रखने वाले लोगों की संख्या को सीमित करने से सुरक्षा में महत्वपूर्ण वृद्धि नहीं होती है, क्योंकि हमलावरों ने संभवत: पहले ही क्रेडेंशियल्स के साथ नेटवर्क पर उनकी जासूसी कर ली है। बैकअप को क्लाउड में संग्रहीत करते समय सावधानी भी आवश्यक है - सोफोस रैपिड रिस्पांस टीम द्वारा जांच किए गए एक मामले में, हमलावरों ने क्लाउड सेवा प्रदाता को एक समझौता किए गए आईटी व्यवस्थापक खाते से एक ईमेल भेजा और उनसे सभी हटाए गए बैकअप को हटाने के लिए कहा। प्रदाता ने अनुरोध का अनुपालन किया।

रैंसमवेयर हमले के बाद डेटा और सिस्टम को पुनर्प्राप्त करने के लिए सुरक्षित बैकअप के लिए उद्योग मानक 3-2-1 है: दो अलग-अलग प्रणालियों का उपयोग करके तीन प्रतियां, जिनमें से एक ऑफ़लाइन भी है। एक अतिरिक्त नोट: ऑफ़लाइन बैकअप रैंसमवेयर हमलों से डेटा की रक्षा नहीं करते हैं, जहां अपराधी डेटा चुराते हैं और इसे 'सिर्फ' एन्क्रिप्ट करने के बजाय इसे सार्वजनिक करने की धमकी देते हैं।

ग़लतफ़हमी 7: हमारे कर्मचारी सुरक्षा को समझते हैं

अध्ययन के अनुसार "रैनसमवेयर की स्थिति 202122 प्रतिशत कंपनियों का मानना है कि वे अगले XNUMX महीनों में रैंसमवेयर के शिकार होंगे क्योंकि अंतिम उपयोगकर्ताओं को सुरक्षा से समझौता करने से रोकना मुश्किल है।

फ़िशिंग ईमेल जैसी सोशल इंजीनियरिंग रणनीति का पता लगाना लगातार कठिन होता जा रहा है। संदेश अक्सर हस्तलिखित, सटीक रूप से लिखे गए, प्रेरक और सावधानी से चुने गए होते हैं। कर्मचारियों को यह जानने की जरूरत है कि संदिग्ध संदेशों की पहचान कैसे करें और जब वे संदेश प्राप्त करें तो क्या करें। वे किसे सूचित करते हैं ताकि अन्य कर्मचारियों को अलर्ट पर रखा जा सके?

ग़लतफ़हमी 8: रैंसमवेयर हमले के बाद घटना प्रतिक्रिया दल मेरा डेटा पुनर्प्राप्त कर सकते हैं

दुर्भाग्य से, यह बहुत ही असंभव है। हमलावर आज बहुत कम गलतियाँ करते हैं और एन्क्रिप्शन प्रक्रिया में सुधार हुआ है। क्षति को पूर्ववत करने का तरीका खोजने के लिए सुरक्षा पेशेवरों पर भरोसा करना लापरवाह है। अधिकांश आधुनिक रैंसमवेयर से स्वचालित बैकअप भी प्रभावित होते हैं, जिससे मूल डेटा को पुनर्स्थापित करना लगभग असंभव हो जाता है।

ग़लतफ़हमी 9: रैनसमवेयर हमले के बाद फिरौती का भुगतान करने से हमारा डेटा बहाल हो जाएगा

यह भ्रम यकीनन सबसे कड़वा है, जैसा कि 2021 स्टेट ऑफ रैंसमवेयर सर्वे के अनुसार, एक कंपनी जो फिरौती का भुगतान करती है, औसतन अपने डेटा का लगभग दो-तिहाई (65 प्रतिशत) ही वसूल करती है। केवल 8 प्रतिशत को अपना सारा डेटा वापस मिल गया, और 29 प्रतिशत आधे से भी कम की वसूली कर पाए। फिरौती का भुगतान करना, जबकि यह सबसे आसान विकल्प लगता है और साइबर बीमा पॉलिसी द्वारा कवर किया जा सकता है, अपने पैरों पर वापस आने का समाधान नहीं है।

साथ ही, डेटा रिकवरी पुनर्प्राप्ति प्रक्रिया का केवल एक हिस्सा है - ज्यादातर मामलों में, रैंसमवेयर कंप्यूटर को पूरी तरह से बंद कर देता है, डेटा को पुनर्प्राप्त करने से पहले सॉफ़्टवेयर और सिस्टम को फिर से बनाने की आवश्यकता होती है। रैंसमवेयर सर्वेक्षण के राज्य ने पाया कि वसूली की लागत औसतन फिरौती की मांग का XNUMX गुना है।

भ्रांति 10: रैनसमवेयर एक संपूर्ण हमला है - यदि हम इससे बचे रहे, तो हम सुरक्षित रहेंगे

आखिरी बुरी खबर: दुर्भाग्य से ऐसा कम ही होता है। अधिकांश मामलों में, रैंसमवेयर केवल वह बिंदु है जिस पर हमलावर पीड़ित को जागरूक करते हैं कि वे वहां हैं और उन्होंने क्या किया है।

रैंसमवेयर लॉन्च करने से पहले, हमलावरों के नेटवर्क पर कई दिनों तक रहने की संभावना थी, अगर हफ्तों नहीं। उन्होंने इसका पता लगाया, अक्षम या हटाए गए बैकअप, कंप्यूटर को महत्वपूर्ण जानकारी या एप्लिकेशन के साथ पाया जिसे वे एन्क्रिप्ट करना चाहते थे, जानकारी हटा दी, और अतिरिक्त पेलोड या बैकडोर स्थापित किए। पीड़ितों के नेटवर्क पर बने रहने से हमलावरों को दूसरा हमला करने की अनुमति मिलती है। जब भी आप चाहते हैं।

Sophos.com पर अधिक

सोफोस के बारे में सोफोस पर 100 देशों में 150 मिलियन से अधिक उपयोगकर्ता भरोसा करते हैं। हम जटिल आईटी खतरों और डेटा हानि के विरुद्ध सर्वोत्तम सुरक्षा प्रदान करते हैं। हमारे व्यापक सुरक्षा समाधानों को तैनात करना, उपयोग करना और प्रबंधित करना आसान है। वे उद्योग में स्वामित्व की सबसे कम कुल लागत की पेशकश करते हैं। सोफोस पुरस्कार विजेता एन्क्रिप्शन समाधान, एंडपॉइंट, नेटवर्क, मोबाइल डिवाइस, ईमेल और वेब के लिए सुरक्षा समाधान प्रदान करता है। मालिकाना विश्लेषण केंद्रों के हमारे वैश्विक नेटवर्क सोफोसलैब्स से भी समर्थन प्राप्त है। सोफोस का मुख्यालय बोस्टन, यूएसए और ऑक्सफोर्ड, यूके में है।