व्यावसायिक ईमेल समझौता (बीईसी) हमले आम होते जा रहे हैं। हैकर्स ड्रॉपबॉक्स के जरिए आपके मेलबॉक्स में प्रवेश करते हैं।

चेक प्वाइंट रिसर्च के विशेषज्ञ क्रेडेंशियल हार्वेस्टिंग वेबसाइटों को होस्ट करने के लिए ड्रॉपबॉक्स दस्तावेज़ों का उपयोग करने वाले हैकरों के बारे में चेतावनी देते हैं। सितंबर के पहले दो हफ्तों में सुरक्षा विशेषज्ञों ने इस प्रकार के 5.550 हमले देखे।

ईमेल से मिलने वाली धमकियाँ तेजी से लोकप्रिय हो रही हैं

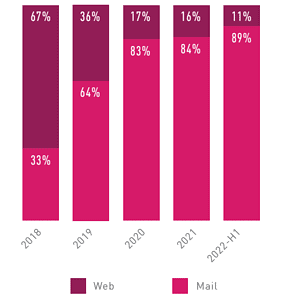

2022 की पहली छमाही में, जंगल में हुए सभी हमलों में से 86 से 89 प्रतिशत के बीच ईमेल हमले हुए। वेब-आधारित हमलों की तुलना में, वे पर्यावरण में सेंध लगाने के लिए हैकर्स का पसंदीदा तरीका बन रहे हैं।

हैकिंग गतिविधि में इस वृद्धि के कारण सुरक्षा समाधान अपनी सुरक्षा में सुधार के तरीके खोजने की कोशिश कर रहे हैं। जैसे-जैसे विभिन्न हमलों के खिलाफ सुरक्षा में सुधार होता है, हैकर्स को अनुकूलन करना होगा।

एक प्रकार का हमला जो प्रभावी साबित हुआ है वह ब्रांड प्रतिरूपण है, जहां एक हैकर किसी ईमेल को किसी विश्वसनीय ब्रांड का प्रतीत कराता है। अब हैकर तथाकथित "ब्रांड फ़िशिंग" को छोड़ रहे हैं और वास्तविक ईमेल आज़मा रहे हैं। हैकर्स जिस नए तरीके से बिजनेस ईमेल कॉम्प्रोमाइज़ (बीईसी) 3.0 हमले कर रहे हैं वह वैध सेवाओं के माध्यम से है।

थकाऊ शोध या जटिल सोशल इंजीनियरिंग अब आवश्यक नहीं है। हैकर्स बस एक लोकप्रिय, प्रतिष्ठित वेबसाइट पर एक मुफ्त खाता बनाते हैं और सीधे उस सेवा से दुर्भावनापूर्ण सामग्री के लिंक भेजते हैं। ये अभियान वर्तमान में दुनिया भर में ईमेल इनबॉक्स पर धावा बोल रहे हैं।

धमकी देने वाले कलाकार ड्रॉपबॉक्स के माध्यम से लिंक भेजते हैं

धमकी देने वाले कलाकार सबसे पहले ड्रॉपबॉक्स के माध्यम से एक फ़ाइल साझा करते हैं। दस्तावेज़ खोलने के लिए, अंतिम उपयोगकर्ता को "ड्रॉपबॉक्स में जोड़ें" पर क्लिक करना होगा। लिंक मूल रूप से ड्रॉपबॉक्स से आया था, जिसका अर्थ है कि प्रारंभिक संचार में कुछ भी दुर्भावनापूर्ण नहीं था। ड्रॉपबॉक्स एक वैध वेबसाइट है - इसमें कुछ भी गलत नहीं है। हैकर्स उनका उपयोग कैसे करते हैं यह एक अलग कहानी है।

एक बार जब आप ड्रॉपबॉक्स पर क्लिक करते हैं और लॉग इन करते हैं, तो आप ड्रॉपबॉक्स पर होस्ट की गई साइट देख सकते हैं। दस्तावेज़ देखने के लिए उपयोगकर्ताओं को अपना ईमेल खाता और पासवर्ड दर्ज करना होगा। भले ही उपयोगकर्ता इस चरण को छोड़ दें, हैकर्स के पास उनके ईमेल पते और पासवर्ड होते हैं।

फिर, एक बार जब उपयोगकर्ता अपने लॉगिन विवरण दर्ज कर लेते हैं, तो उन्हें एक पृष्ठ पर पुनः निर्देशित किया जाता है जो एक दुर्भावनापूर्ण यूआरएल की ओर ले जाता है। इसलिए हैकर्स ने दो संभावित सुरक्षा छेद बनाने के लिए एक वैध वेबसाइट का उपयोग किया है: वे अपने पीड़ितों के लॉगिन विवरण प्राप्त करते हैं और फिर संभावित रूप से उन्हें धोखा देते हैं किसी दुर्भावनापूर्ण URL पर क्लिक करने के लिए एक्सेस करना। ऐसा इसलिए है क्योंकि URL स्वयं वैध है। वेबसाइट की सामग्री समस्याग्रस्त है. हैकर्स ने एक पेज बनाया जो देखने में ऐसा लगता है जैसे यह OneDrive में बनाया गया था। जब उपयोगकर्ता लिंक पर क्लिक करते हैं, तो वे एक दुर्भावनापूर्ण फ़ाइल डाउनलोड करते हैं।

बीसीई 3.0 हमलों से बचाव पर सलाह

सुरक्षा पेशेवर अपने संगठन को इन हमलों से बचाने के लिए क्या कर सकते हैं:

- सुरक्षा उपायों को लागू करें जो सभी यूआरएल की जांच करें और अंतर्निहित पृष्ठ का अनुकरण करें।

- उपयोगकर्ताओं को BEC हमलों के इस नए संस्करण के बारे में शिक्षित करें।

- एआई-आधारित एंटी-फ़िशिंग सॉफ़्टवेयर का उपयोग करना जो उत्पादकता सूट में फ़िशिंग सामग्री को ब्लॉक कर सकता है।

अधिकांश सुरक्षा सेवाएँ प्रेषक को देखती हैं, इस मामले में ड्रॉपबॉक्स, देखती है कि यह वैध है और संदेश स्वीकार करती है। ऐसा इसलिए है क्योंकि संदेश यही प्रतीत होता है।

इस प्रकार के हमले के खिलाफ तैयार रहने के लिए विभिन्न उपायों की आवश्यकता है और एक व्यापक सुरक्षा प्रणाली आवश्यक है। हालाँकि इस प्रकार का हमला ईमेल के माध्यम से शुरू किया जाता है, फिर यह फ़ाइल साझाकरण समस्या में बदल जाता है। ड्रॉपबॉक्स में दुर्भावनापूर्ण फ़ाइलों की खोज करना और दस्तावेज़ों में लिंक का अनुकरण करना महत्वपूर्ण है। इसमें ईमेल बॉडी और अटैचमेंट में लिंक को बदलना शामिल है ताकि यह सुनिश्चित किया जा सके कि लिंक के साथ अटैचमेंट का उपयोग करने वाले फ़िशिंग हमलों को भी रोका जा सके। जब भी कोई उपयोगकर्ता लिंक पर क्लिक करता है तो यह सुरक्षा लागू होनी चाहिए।

चेक प्वाइंट हार्मनी ईमेल शोधकर्ताओं ने इस हमले और जांच के बारे में सूचित करने के लिए 15 मई को रिपोर्ट फ़िशिंग सुविधा के माध्यम से ड्रॉपबॉक्स से संपर्क किया।

CheckPoint.com पर अधिक

चेक प्वाइंट के बारे में चेक प्वाइंट सॉफ्टवेयर टेक्नोलॉजीज जीएमबीएच (www.checkpoint.com/de) दुनिया भर में सार्वजनिक प्रशासन और कंपनियों के लिए साइबर सुरक्षा समाधान का एक अग्रणी प्रदाता है। समाधान ग्राहकों को मैलवेयर, रैंसमवेयर और अन्य प्रकार के हमलों की उद्योग-अग्रणी पहचान दर के साथ साइबर हमलों से बचाते हैं। चेक प्वाइंट एक बहुस्तरीय सुरक्षा वास्तुकला प्रदान करता है जो क्लाउड, नेटवर्क और मोबाइल उपकरणों में कॉर्पोरेट जानकारी की सुरक्षा करता है, और सबसे व्यापक और सहज "नियंत्रण का एक बिंदु" सुरक्षा प्रबंधन प्रणाली है। चेक प्वाइंट सभी आकारों के 100.000 से अधिक व्यवसायों की सुरक्षा करता है।

विषय से संबंधित लेख