न्यू सोफोस इंसीडेंट रिस्पांस पंचांग: साइबर ठग औसतन 11 दिनों तक नेटवर्क पर नहीं चलते हैं। सोफोस ने अपनी एमटीआर और रैपिड रिस्पांस टीमों के टेलीमेट्री डेटा के साथ नया "एक्टिव एडवरसरी प्लेबुक 2021" जारी किया: हैकर्स ने 400 से अधिक विभिन्न उपकरणों और तकनीकों का इस्तेमाल किया, 81 प्रतिशत घटनाओं में रैंसमवेयर शामिल थे और 69 प्रतिशत हमले रिमोट डेस्कटॉप प्रोटोकॉल (आरडीपी) थे। रेंगने के लिए उपयोग किया जाता है।

सोफोस ने अपना एक्टिव एडवरसरी प्लेबुक 2021 जारी किया है। यह हमलावर के व्यवहार और उपकरणों, तकनीकों और प्रक्रियाओं (टीटीपी) का वर्णन करता है जैसा कि सोफोस थ्रेट हंटर्स और विश्लेषकों ने 2020 से वसंत 2021 तक देखा। प्लेबुक टेलीमेट्री डेटा और सोफोस मैनेज्ड थ्रेट रिस्पांस (एमटीआर) टीम और सोफोस रैपिड रिस्पांस टीम द्वारा विशिष्ट घटनाओं की 81 जांचों पर आधारित है। नए पंचांग का लक्ष्य सुरक्षा टीमों को हमले की रणनीति को बेहतर ढंग से समझने और नेटवर्क पर दुर्भावनापूर्ण गतिविधि का अधिक प्रभावी ढंग से पता लगाने और उसे कम करने में मदद करना है।

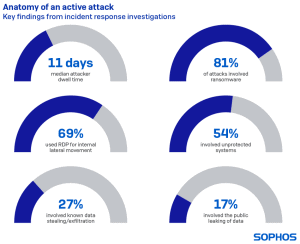

परिणाम दिखाते हैं, अन्य बातों के अलावा, कि हमलावर खोजे जाने से पहले औसतन ग्यारह दिनों तक नेटवर्क में रहे, और सबसे लंबे समय तक अनिर्धारित ब्रेक-इन भी 15 महीने तक चला। रैंसमवेयर 81 प्रतिशत घटनाओं में शामिल था और 69 प्रतिशत हमलों में रिमोट डेस्कटॉप प्रोटोकॉल (RDP) का उपयोग बाद में नेटवर्क में घुसपैठ करने के लिए किया गया था।

रिपोर्ट के सबसे महत्वपूर्ण निष्कर्ष

पता लगाने से पहले हमलावरों का औसत समय 11 दिन था

इसे संदर्भ में रखने के लिए, 264 दिन हमलावरों को क्रेडेंशियल चोरी या डेटा चोरी जैसी आपराधिक गतिविधियों के लिए संभावित रूप से 11 घंटे देते हैं। यह देखते हुए कि इनमें से कुछ गतिविधियों को पूरा होने में मिनट या घंटे लगते हैं, XNUMX दिन एक संगठन के नेटवर्क पर कहर बरपाने के लिए अनंत समय है। अपवाद: पारंपरिक रैंसमवेयर के साथ हमलों में आमतौर पर कम समय लगता है, क्योंकि यहां उद्देश्य केवल नष्ट करना है।

रिमोट डेस्कटॉप प्रोटोकॉल (RDP) ने जांचे गए 90% हमलों में भूमिका निभाई

इसके अलावा, सभी मामलों में से 69 प्रतिशत में, हमलावरों ने नेटवर्क में अनिर्धारित गतिविधि के लिए RDP का उपयोग किया। आरडीपी के लिए सुरक्षा उपाय जैसे वीपीएन या मल्टी-फैक्टर ऑथेंटिकेशन आमतौर पर बाहरी एक्सेस की सुरक्षा पर ध्यान केंद्रित करते हैं। हालाँकि, यदि हमलावर पहले से ही नेटवर्क के अंदर है तो वे काम नहीं करते हैं। नतीजतन, हमलावर तेजी से सक्रिय, कीबोर्ड-नियंत्रित हमलों, जैसे रैंसमवेयर के साथ सिस्टम में घुसपैठ करने के लिए आरडीपी का उपयोग कर रहे हैं।

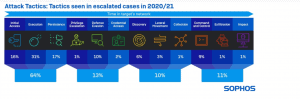

पांच सबसे अधिक उपयोग किए जाने वाले टूल में दिलचस्प सहसंबंध हैं

उदाहरण के लिए, जब किसी हमले में PowerShell का उपयोग किया जाता है, तो कोबाल्ट स्ट्राइक भी 58 प्रतिशत समय, PsExec 49 प्रतिशत, Mimikatz 33 प्रतिशत और GMER 19 प्रतिशत शामिल होता है। 27 प्रतिशत हमलों में कोबाल्ट स्ट्राइक और PsExec का एक साथ उपयोग किया जाता है, जबकि 31 प्रतिशत हमलों में Mimikatz और PsExec का एक साथ उपयोग किया जाता है। अंत में, कोबाल्ट स्ट्राइक, पॉवरशेल और PsExec का संयोजन सभी हमलों के 12 प्रतिशत में होता है। इस तरह के सहसंबंध महत्वपूर्ण हैं क्योंकि उनका पता लगाना आसन्न हमले की प्रारंभिक चेतावनी के रूप में काम कर सकता है या सक्रिय हमले की उपस्थिति की पुष्टि कर सकता है।

सोफोस द्वारा विश्लेषण किए गए 81 प्रतिशत हमलों में रैंसमवेयर को फंसाया गया था

वास्तविक रैंसमवेयर सक्रियण अक्सर वह क्षण होता है जब कोई हमला पहली बार किसी आईटी सुरक्षा टीम को दिखाई देता है। अप्रत्याशित रूप से, सोफोस द्वारा प्रलेखित अधिकांश घटनाओं में रैंसमवेयर शामिल थे। अन्य हमलों के प्रकारों में शुद्ध डेटा एक्सफिल्ट्रेशन, क्रिप्टोमिनर्स, बैंकिंग ट्रोजन और पेन टेस्ट अटैक शामिल हैं।

अच्छे और बुरे में फर्क करना हमेशा आसान नहीं होता

"खतरे का परिदृश्य अधिक भ्रमित और जटिल होता जा रहा है। साइबर क्रिमिनल स्क्रिप्ट किडिज़ से लेकर सरकार समर्थित हैकिंग समूहों तक, विभिन्न प्रकार के कौशल और संसाधनों का उपयोग करके अपने हमले शुरू करते हैं। इससे रक्षकों के लिए काम मुश्किल हो जाता है," सोफोस के वरिष्ठ सुरक्षा सलाहकार जॉन शियर कहते हैं। "पिछले एक साल में, हमारी घटना प्रतिक्रिया टीम ने 400 से अधिक विभिन्न उपकरणों का उपयोग करके कई हमले समूहों द्वारा किए गए हमलों को बेअसर करने में मदद की है।"

इन उपकरणों में से कई का उपयोग आईटी प्रशासकों और सुरक्षा पेशेवरों द्वारा अपने दैनिक कार्यों में भी किया जाता है, और यह समयबद्ध तरीके से सौम्य और दुर्भावनापूर्ण गतिविधियों के बीच अंतर बताना एक चुनौती है। विशेष रूप से यह देखते हुए कि हमलावर नियमित आईटी गतिविधियों में हस्तक्षेप करते हुए औसतन XNUMX दिनों के लिए नेटवर्क पर अपनी गतिविधियों का संचालन करते हैं, शियर का कहना है कि यह महत्वपूर्ण है कि रक्षक लाल झंडों को देखें और जांच करें। उदाहरण के लिए, किसी अनपेक्षित स्थान या समय में एक वैध उपकरण या ज्ञात गतिविधि की खोज होने पर रेड अलर्ट होना चाहिए। शियर ने आगे कहा, "प्रौद्योगिकी इन दिनों एक बड़ा अंतर ला सकती है, लेकिन मौजूदा खतरे के परिदृश्य में, मानव अनुभव और व्यक्तिगत रूप से प्रतिक्रिया करने की क्षमता किसी भी सुरक्षा समाधान का एक महत्वपूर्ण हिस्सा है।"

एक्टिव एडवाइजरी प्लेबुक 2021 में अन्य विषयों में सबसे अधिक इस्तेमाल की जाने वाली हमले की तकनीक और रणनीति, हमले के शुरुआती संकेत, सबसे ज्यादा देखे जाने वाले खतरे के प्रकार और सबसे अधिक पहचाने जाने वाले हैकर समूह शामिल हैं।

Sophos.com पर अधिक

सोफोस के बारे में सोफोस पर 100 देशों में 150 मिलियन से अधिक उपयोगकर्ता भरोसा करते हैं। हम जटिल आईटी खतरों और डेटा हानि के विरुद्ध सर्वोत्तम सुरक्षा प्रदान करते हैं। हमारे व्यापक सुरक्षा समाधानों को तैनात करना, उपयोग करना और प्रबंधित करना आसान है। वे उद्योग में स्वामित्व की सबसे कम कुल लागत की पेशकश करते हैं। सोफोस पुरस्कार विजेता एन्क्रिप्शन समाधान, एंडपॉइंट, नेटवर्क, मोबाइल डिवाइस, ईमेल और वेब के लिए सुरक्षा समाधान प्रदान करता है। मालिकाना विश्लेषण केंद्रों के हमारे वैश्विक नेटवर्क सोफोसलैब्स से भी समर्थन प्राप्त है। सोफोस का मुख्यालय बोस्टन, यूएसए और ऑक्सफोर्ड, यूके में है।