प्रूफपॉइंट के सुरक्षा विशेषज्ञों ने एक नए साइबर अभियान का खुलासा किया है जो विशेष रूप से नाटो सहयोगियों को लक्षित कर रहा है। TA473 हैकर समूह, एक एडवांस्ड पर्सिस्टेंट थ्रेट (APT) अभिनेता, अपने वर्तमान अभियान के लिए "ज़िम्बरा भेद्यता" (CVE-2022-27926) नामक एक IT भेद्यता का उपयोग कर रहा है।

उनके हमलों का लक्ष्य ज़िम्बरा द्वारा होस्ट किए गए सार्वजनिक रूप से सुलभ वेबमेल पोर्टल हैं (ज़िम्बरा सहयोग सुइट एक ई-मेल और ग्रुपवेयर समाधान है)। अपनी गतिविधियों के हिस्से के रूप में, हमलावर यूरोप में सैन्य, सरकारी और राजनयिक संगठनों से रूस और यूक्रेन के बीच युद्ध से संबंधित ई-मेल तक पहुंच प्राप्त करने का प्रयास करते हैं। APT समूह TA473 को विंटर विवरन या UAC-0114 के रूप में भी जाना जाता है।

पश्चिमी ठिकानों पर जोरदार हमले

समूह संबंधित संगठनों के स्वामित्व वाले पैच न किए गए वेबमेल पोर्टलों की पहचान करने और पहुंच प्राप्त करने के तरीके खोजने के लिए एक्यूनेटिक्स जैसे स्कैनिंग टूल का उपयोग करता है। प्रारंभिक स्कैन के बाद, हमलावर फ़िशिंग ईमेल भेजते हैं जो विश्वसनीय सरकारी एजेंसियों का प्रतिरूपण करते हैं और ईमेल बॉडी में दुर्भावनापूर्ण URL से लिंक होते हैं। इन यूआरएल को लक्षित संगठन के वेबमेल पोर्टल पर जावास्क्रिप्ट चलाने के लिए ज्ञात कमजोरियों का फायदा उठाने के लिए डिज़ाइन किया गया है।

इसके अलावा, हमलावर अपने पीड़ितों के व्यक्तिगत वेबमेल पोर्टलों की जांच करने और क्रॉस-साइट अनुरोध जालसाजी (सीएसआरएफ) हमलों को करने के लिए कस्टम जावास्क्रिप्ट पेलोड लिखने में काफी समय व्यतीत करते हैं। ये श्रम-गहन, कस्टम-अनुरूप पेलोड हमलावरों को उपयोगकर्ता नाम और पासवर्ड चोरी करने की अनुमति देते हैं, साथ ही कुकीज़ में सक्रिय सत्र और सीएसआरएफ टोकन स्टोर करते हैं जो सार्वजनिक रूप से सामना करने वाले नाटो संगठन वेबमेल पोर्टल्स में लॉगिंग की सुविधा प्रदान करते हैं।

APT समूह TA473 वर्षों से सक्रिय है

“हम लगभग दो वर्षों से TA473 की गतिविधियों का अनुसरण कर रहे हैं। समूह की विशेषता दृढ़ता और उच्च प्रतिबद्धता है," प्रूफपॉइंट के सुरक्षा शोधकर्ता माइकल रग्गी टिप्पणी करते हैं। "इस समूह ने अमेरिकी और यूरोपीय अधिकारियों के साथ-साथ यूरोप में सैन्य और राजनयिक कर्मियों को लगातार लक्षित किया है। 2022 के अंत से, TA473 ने यूरोपीय सरकारी एजेंसियों के वेबमेल पोर्टल्स का अध्ययन करने और कमजोरियों के लिए सार्वजनिक रूप से सुलभ बुनियादी ढांचे को स्कैन करने में बहुत समय बिताया है। अंतत: वे यूक्रेन के खिलाफ रूस के युद्ध से जुड़े सरकारी हलकों में उन लोगों के ईमेल तक पहुंच प्राप्त करना चाहते हैं।

टीए473 के हमले ऐसे काम करते हैं

निम्नलिखित फ़िशिंग रणनीति यूएस और यूरोपीय दोनों लक्ष्यों के साथ-साथ क्रेडेंशियल चोरी, मैलवेयर वितरण और क्रॉस-साइट अनुरोध जालसाजी अभियानों पर देखी गई है।

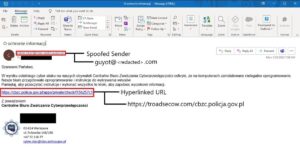

- TA473 समझौता किए गए ईमेल पतों से ईमेल भेजता है। अक्सर ये ईमेल वर्डप्रेस द्वारा होस्ट किए गए डोमेन से आते हैं जो समझौते के समय पैच नहीं किए गए या असुरक्षित होते हैं।

- TA473 लक्ष्य संगठन के उपयोगकर्ता को प्रतिरूपित करने के लिए ईमेल के प्रेषक क्षेत्र को धोखा देता है।

या TA473 ईमेल के प्रेषक क्षेत्र को विश्व राजनीति में आमतौर पर ज्ञात संगठन के रूप में प्रस्तुत करता है।

- TA473 ईमेल के मुख्य भाग में लक्ष्य संगठन या संबंधित भागीदार संगठन के गैर-संदिग्ध URL का उपयोग करता है।

- TA473 तब इस हानिरहित URL को उस बुनियादी ढांचे से जोड़ता है जो इसे नियंत्रित करता है या प्रथम-चरण पेलोड देने के लिए समझौता करता है या क्रेडेंशियल्स एकत्र करने के लिए उपयोग किए जाने वाले लैंडिंग पृष्ठ पर रीडायरेक्ट करता है।

- TA473 अक्सर संरचित URL पथों का उपयोग करता है जिसमें लक्ष्य के लिए एक हैश मान, लक्ष्य संगठन के लिए एक अनएन्क्रिप्टेड संदर्भ, और कुछ मामलों में मूल ईमेल में लक्ष्य से जुड़े गैर-संदिग्ध URL के एन्क्रिप्टेड या सादे पाठ संस्करण शामिल होते हैं।

प्रूफपॉइंट के बारे में प्रूफपॉइंट, इंक. एक अग्रणी साइबर सुरक्षा कंपनी है। प्रूफपॉइंट का फोकस कर्मचारियों की सुरक्षा है। क्योंकि इनका मतलब किसी कंपनी के लिए सबसे बड़ी पूंजी है, लेकिन सबसे बड़ा जोखिम भी। क्लाउड-आधारित साइबर सुरक्षा समाधानों के एक एकीकृत सूट के साथ, प्रूफपॉइंट दुनिया भर के संगठनों को लक्षित खतरों को रोकने में मदद करता है, उनके डेटा की रक्षा करता है, और एंटरप्राइज़ आईटी उपयोगकर्ताओं को साइबर हमलों के जोखिमों के बारे में शिक्षित करता है।