एक नया फ़िशिंग घोटाला बढ़ रहा है जो Adobe InDesign का दुरुपयोग करता है और इसका उपयोग दुर्भावनापूर्ण लिंक वितरित करने के लिए करता है। जाहिर तौर पर यह अभियान इतना सफल रहा कि बाराकुडा में उक्त फ़िशिंग ईमेल में प्रति दिन 75 से 2.000 तक की वृद्धि देखी गई।

फ़िशिंग हमले तेजी से परिष्कृत होते जा रहे हैं, पहचान से बचने और पीड़ितों को फंसाने के लिए विभिन्न तरीकों का उपयोग किया जा रहा है। वर्तमान में फ़िशिंग हमलों में वृद्धि हुई है जो एक प्रसिद्ध और विश्वसनीय दस्तावेज़ प्रकाशन प्रणाली Adobe InDesign का दुरुपयोग करते हैं।

30 गुना वृद्धि: Adobe InDesign लिंक के साथ फ़िशिंग

बाराकुडा टेलीमेट्री के अनुसार, अक्टूबर के बाद से Adobe InDesign लिंक वाले ईमेल की संख्या लगभग 30 गुना बढ़ गई है। जहां पहले प्रतिदिन प्रति ईमेल संख्या लगभग 75 थी, वह अब बढ़कर लगभग 2.000 हो गई है। इनमें से लगभग 10 में से एक (9 प्रतिशत) ईमेल में सक्रिय फ़िशिंग लिंक होते हैं। इनमें से कई लिंक में शीर्ष-स्तरीय डोमेन ".ru" है और सामग्री वितरण नेटवर्क (सीडीएन) के पीछे होस्ट किया गया है जो स्रोत साइट के लिए प्रॉक्सी के रूप में कार्य करता है। इससे सामग्री के स्रोत को अस्पष्ट करने में मदद मिलती है और सुरक्षा प्रौद्योगिकियों के लिए हमलों का पता लगाना और उन्हें रोकना कठिन हो जाता है।

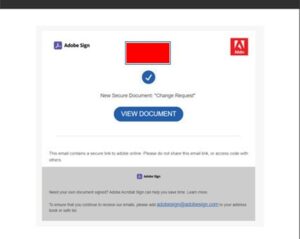

इसके अलावा, फ़िशिंग ईमेल में वैध ब्रांड लोगो का उपयोग किया जाता है क्योंकि वे लक्षित व्यक्तियों को ज्ञात होते हैं और विश्वास को प्रेरित करते हैं। इससे पता चलता है कि हमलावरों ने इन संदेशों को बनाने में समय और संसाधनों का निवेश किया। संदेश प्राप्तकर्ता को एक लिंक पर क्लिक करने के लिए कहते हैं जो उन्हें indd.adobe(.)com उपडोमेन पर होस्ट की गई किसी अन्य वेबसाइट पर ले जाएगा लेकिन वास्तव में हमले के अगले चरण को अंजाम देने के लिए हमलावरों द्वारा नियंत्रित किया जाता है।

ये हमले सफल क्यों होते हैं

Adobe InDesign का फायदा उठाने वाले हमले पहचान से बचने और अपने पीड़ितों को बरगलाने के लिए कई युक्तियों का उपयोग करते हैं:

- आप एक प्रसिद्ध और विश्वसनीय डोमेन का उपयोग करते हैं जो आमतौर पर अवरुद्ध नहीं होता है।

- इसके अतिरिक्त, एक प्रकाशन कार्यक्रम का उपयोग करके, वे बहुत ठोस सोशल इंजीनियरिंग हमले बना सकते हैं।

- जैसे ही प्राप्तकर्ता लिंक पर क्लिक करेगा, उन्हें दूसरी वेबसाइट पर रीडायरेक्ट कर दिया जाएगा। इसका मतलब यह है कि संदेश के मुख्य भाग में कोई ज्ञात दुर्भावनापूर्ण यूआरएल लिंक नहीं है जिसे पारंपरिक सुरक्षा उपकरण पता लगा सकें और ब्लॉक कर सकें।

- सीडीएन के पीछे होस्ट किए गए हमलों के लिए, यह सामग्री के दुर्भावनापूर्ण स्रोत को अस्पष्ट करने में मदद करता है और सुरक्षा प्रौद्योगिकियों के लिए हमले का पता लगाना और उसे रोकना अधिक कठिन बना देता है।

बचाव के उपाय

इन हमलों से बचाव के लिए, संगठनों के लिए उन्नत, बहुस्तरीय, एआई-संचालित ईमेल सुरक्षा होना महत्वपूर्ण है जो नए और ज्ञात दोनों खतरों का पता लगाने में सक्षम हो। इसमें एक लिंक सुरक्षा सुविधा भी शामिल होनी चाहिए ताकि यह सुनिश्चित किया जा सके कि उपयोगकर्ता दुर्भावनापूर्ण यूआरएल पर क्लिक न करें। तकनीक रीडायरेक्ट की अनुमति देने से पहले यह निर्धारित करने के लिए क्लिक के समय प्रत्येक यूआरएल की जांच करती है कि लिंक सुरक्षित है या नहीं। ईमेल और प्राप्तकर्ता के बीच सुरक्षा की एक परत के रूप में, जब खतरे नए या अज्ञात हों तो यह सुविधा सुरक्षा की एक महत्वपूर्ण अंतिम पंक्ति प्रदान करती है।

बाराकुडा डॉट कॉम पर अधिक

बाराकुडा नेटवर्क के बारे में बाराकुडा दुनिया को एक सुरक्षित स्थान बनाने के लिए प्रयासरत है और उसका मानना है कि प्रत्येक व्यवसाय की क्लाउड-सक्षम, उद्यम-व्यापी सुरक्षा समाधानों तक पहुंच होनी चाहिए जो खरीदना, तैनात करना और उपयोग करना आसान हो। बाराकुडा ईमेल, नेटवर्क, डेटा और एप्लिकेशन को अभिनव समाधानों के साथ सुरक्षित करता है जो ग्राहक यात्रा के साथ बढ़ते और अनुकूल होते हैं। दुनिया भर में 150.000 से अधिक कंपनियां बाराकुडा पर भरोसा करती हैं ताकि वे अपने व्यवसाय को बढ़ाने पर ध्यान केंद्रित कर सकें। अधिक जानकारी के लिए, www.barracuda.com पर जाएं।