हालांकि सीवीई के कारण होने वाली हजारों कमजोरियां ज्ञात हैं, लेकिन दुनिया भर में कंपनियों और अधिकारियों द्वारा इन्हें 2,3 बिलियन बार कमजोरियों के रूप में पाया गया है। 2023 ट्रू रिस्क रिसर्च रिपोर्ट 163 सबसे महत्वपूर्ण या अत्यधिक खतरनाक कमजोरियों पर केंद्रित है और उनका मूल्यांकन करती है।

क्वालिस ने अपनी 2023 ट्रू रिस्क रिसर्च रिपोर्ट में दिलचस्प मूल्यांकन प्रकाशित किए हैं। शोध रिपोर्ट 2022 में क्वालिस द्वारा दुनिया भर की कंपनियों और सरकारों में ज्ञात सुरक्षा कमजोरियों का अवलोकन प्रदान करती है - 2,3 बिलियन से अधिक। अध्ययन के नतीजे अवसरवादी हमलावरों की छवि को रेखांकित करते हैं जो सुरक्षा अंतराल का सफलतापूर्वक फायदा उठाने के लिए लगातार अपनी तकनीकों को चुस्त तरीके से बदल रहे हैं।

गेटवे के रूप में सुरक्षा अंतराल

उत्पादकता बढ़ाने के लिए व्यवसाय और सरकारें तेजी से डिजिटल परिवर्तन ला रही हैं, और इन पहलों और कार्यक्रमों का समर्थन करने के लिए नए सॉफ्टवेयर उपकरण पहले से कहीं तेज गति से विकसित किए जा रहे हैं। हालांकि, तेजी से तकनीकी प्रगति के साथ, सॉफ्टवेयर भेद्यता की संख्या भी बढ़ रही है, जो आईटी वातावरण के लिए एक महत्वपूर्ण जोखिम पैदा करती है।

क्वालिस संगठनों को उनके साइबर जोखिमों को कम करने में मदद करने के लिए प्रतिबद्ध है। इसके अनुरूप, क्वालिस थ्रेट रिसर्च यूनिट (टीआरयू) ने क्वालिस क्लाउड प्लेटफॉर्म द्वारा ट्रैक की गई 13 ट्रिलियन से अधिक घटनाओं की गहन जांच की है। अज्ञात पहचान डेटा का मूल्यांकन उपकरणों पर पाए जाने वाले सुरक्षा अंतराल, वेब अनुप्रयोगों की सुरक्षा, स्थानीय रूप से स्थापित उपकरणों में कॉन्फ़िगरेशन त्रुटियों और क्लाउड सुरक्षा की स्थिति में अंतर्दृष्टि प्रदान करता है। इस विशाल ज्ञान के आधार का विश्लेषण, TRU के शोषण से पहले और बाद में खतरे वाले अभिनेता की गतिविधियों के अनूठे दृष्टिकोण के साथ मिलकर, पाँच "जोखिम तथ्य" में परिणत हुआ।

जोखिम तथ्य #1

🔎 मात्र 19,5 दिनों में हमलावरों ने एक कारनामे को अंजाम दिया। कंपनियों को पैच करने के लिए 30,6 दिनों की आवश्यकता होती है, लेकिन वास्तव में केवल 57,7 प्रतिशत ही ऐसा करते हैं (छवि: क्वालिस)।

गति विरोधियों को मात देने के लिए महत्वपूर्ण है

जिन कमजोरियों के लिए एक अटैक वेक्टर विकसित किया गया है, उन्हें औसतन 30,6 दिनों के भीतर पैच कर दिया जाता है, इस समय के दौरान वास्तविक रूप से केवल 57,7% कमजोरियों को बंद किया जाता है। इसके विपरीत, हमलावरों को इन भेद्यताओं पर हमला करने का तरीका विकसित करने के लिए औसतन केवल 19,5 दिनों की आवश्यकता होती है। इसके अनुसार, कंपनियों को बंद करने से पहले हमलावरों के पास कमजोरियों का फायदा उठाने के लिए 11,1 दिन हैं।

जोखिम तथ्य #2

स्वचालन सफलता और असफलता के बीच अंतर करता है

शोध में पाया गया कि स्वचालित रूप से इंस्टॉल किए जा सकने वाले पैच मैन्युअल रूप से इंस्टॉल किए गए पैच की तुलना में 45% अधिक बार और 36% तेजी से लगाए गए थे। जिन कमजोरियों को स्वचालित रूप से पैच किया जा सकता था, उन्हें औसतन 25,5 दिनों में ठीक किया गया, जबकि मैन्युअल रूप से पैच की गई कमजोरियों को दूर करने में 39,8 दिन लगे। मैन्युअल पैच के लिए स्वचालित पैच के लिए पैच दर 72,5% बनाम 49,8% थी।

जोखिम तथ्य #3

इनिशियल एक्सेस ब्रोकर्स (IAB) उन बातों पर हमला करते हैं जिन्हें कंपनियां नज़रअंदाज़ करती हैं

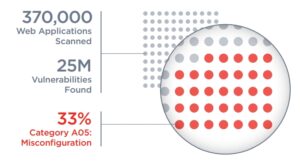

🔎 वेब एप्लिकेशन में पाई जाने वाली 33 प्रतिशत कमजोरियां गलत कॉन्फ़िगरेशन के कारण होती हैं (छवि: क्वालिस)।

तथाकथित इनिशियल एक्सेस ब्रोकर्स (IABs), जिन्हें कभी-कभी "सहयोगी" कहा जाता है, खतरे के परिदृश्य में एक बढ़ती हुई प्रवृत्ति है। जैसा कि रिपोर्ट से पता चलता है, कंपनियां अब विंडोज और क्रोम को तेजी से पैच कर रही हैं, हमलावरों को मजबूर कर रही हैं - और विशेष रूप से आईएबी - "बिग टू" से परे कमजोरियों का फायदा उठाने के लिए। विंडोज और क्रोम के लिए 45,5 दिनों की तुलना में आईएबी कमजोरियों को ठीक करने का औसत समय 17,4 दिन है। IAB गैप के लिए पैच दरें भी कम हैं: उनमें से 68,3% पैच किए गए हैं; विंडोज और क्रोम के लिए यह 82,9% है।

जोखिम तथ्य #4

वेब एप्लिकेशन में गलत कॉन्फ़िगरेशन अभी भी आम हैं

जांच में क्वालिस वेब एप्लिकेशन स्कैनर द्वारा अज्ञात पहचान भी शामिल थी, जिसने 2022 में दुनिया भर में 370.000 वेब एप्लिकेशन को स्कैन किया और OWASP टॉप 10 के साथ डेटा को संबद्ध किया। स्कैन ने 25 मिलियन से अधिक कमजोरियों को उजागर किया, जिनमें से 33% OWASP श्रेणी A05: गलत कॉन्फ़िगरेशन में गिरे। इन गलत कॉन्फ़िगरेशन ने हमलावरों को लगभग 24.000 वेब एप्लिकेशन में मैलवेयर इंजेक्ट करने का प्रवेश द्वार प्रदान किया।

जोखिम तथ्य #5

इंफ्रास्ट्रक्चर में गलत कॉन्फ़िगरेशन रैंसमवेयर का द्वार खोलते हैं

टीआरयू ने उन सभी नियंत्रणों का मूल्यांकन किया जो स्कैन के 50% से अधिक विफल रहे और उनमें से प्रत्येक विशिष्ट नियंत्रण से जुड़े MITER ATT&CK तकनीक। क्लाउड गलत कॉन्फ़िगरेशन के संदर्भ में, जो नियंत्रण विफल हुए, वे आमतौर पर निम्नलिखित तीन MTRE ATT&CK तकनीकों से जुड़े थे: T1210: दूरस्थ सेवाओं का शोषण, 1485: डेटा विनाश, और 1530: क्लाउड स्टोरेज ऑब्जेक्ट से डेटा।

इससे पता चलता है कि क्लाउड गलत कॉन्फ़िगरेशन संगठनों को सेवा शोषण और डेटा के एन्क्रिप्ट और लीक होने के जोखिम में डालते हैं। रैंसमवेयर आज कैसे काम करता है, ये तीन तकनीकें हैं। इन कॉन्फ़िगरेशन त्रुटियों के स्कैन में केवल 49,4% सफलता दर थी; इसलिए आधे से ज्यादा फेल हो गए। हमलावर इन ग़लतफ़हमी का फ़ायदा उठा सकते हैं और एक वातावरण में इधर-उधर जा सकते हैं।

Qualys.com पर अधिक

क्वालिस के बारे में

क्वालिस विघटनकारी, क्लाउड-आधारित आईटी, सुरक्षा और अनुपालन समाधानों का अग्रणी और अग्रणी प्रदाता है। कंपनी के दुनिया भर में 10.000 से अधिक सक्रिय ग्राहक हैं, जिनमें फोर्ब्स ग्लोबल 100 और फॉर्च्यून 100 कंपनियों में से अधिकांश शामिल हैं। क्वालिस संगठनों को उनकी सुरक्षा और अनुपालन समाधानों को एक ही मंच पर सुव्यवस्थित और समेकित करने में मदद करता है, जिससे अधिक चपलता, बेहतर व्यावसायिक परिणाम और महत्वपूर्ण लागत में कमी आती है।