साझेदारी, सेवाएँ, ग्राहक संबंध - कोई भी संगठन स्वतंत्र रूप से काम नहीं करता है। अनुबंध, अनुपालन और कानून सहयोग को विनियमित करते हैं, लेकिन सुरक्षा मानदंडों के बारे में क्या? सोफोस की नवीनतम खतरा रिपोर्ट के अनुसार, आपूर्ति श्रृंखलाओं पर साइबर हमले विशेष रूप से छोटी और मध्यम आकार की कंपनियों को प्रभावित करते हैं।

नवीनतम सोफोस में ख़तरे की रिपोर्ट: मुख्य सड़क पर साइबर अपराध सुरक्षा विशेषज्ञों की रिपोर्ट है कि 2023 में सोफोस एमडीआर टीम ने उन मामलों पर तेजी से प्रतिक्रिया दी जिनमें कंपनियों पर तथाकथित आपूर्ति श्रृंखला, यानी व्यवसाय में आपूर्ति श्रृंखला और आईटी बुनियादी ढांचे के माध्यम से हमला किया गया था। कई मामलों में, कमजोरियाँ सेवा प्रदाता के दूरस्थ निगरानी और प्रबंधन (आरएमएम) सॉफ़्टवेयर में निहित होती हैं। हमलावरों ने हमलावर नेटवर्क पर नए प्रशासनिक खाते बनाने के लिए लक्षित पीड़ित की मशीनों पर चलने वाले आरएमएम एजेंट का उपयोग किया और फिर वाणिज्यिक रिमोट डेस्कटॉप, नेटवर्क अन्वेषण और सॉफ्टवेयर सेटअप टूल का उपयोग किया। फिर उन्होंने लॉकबिट रैनसमवेयर को सफलतापूर्वक इंस्टॉल किया।

आप सेवा प्रदाता के हमलों का जवाब कैसे देते हैं?

एसएमई के लिए आर्थिक दृष्टिकोण से और कर्मियों के संदर्भ में अपनी स्वयं की साइबर सुरक्षा व्यवस्थित करना अक्सर आसान नहीं होता है। एक बार यह हासिल हो जाने के बाद, बाहरी जोखिम बने रहते हैं। ऐसे हमले जो भरोसेमंद सॉफ़्टवेयर का शोषण करते हैं और एंडपॉइंट सुरक्षा को निष्क्रिय करने का विकल्प देते हैं, विशेष रूप से विश्वासघाती होते हैं और अक्सर अपराधियों द्वारा उपयोग किए जाते हैं। इसका मतलब है: सिस्टम से चेतावनियों पर विशेष ध्यान दें और ध्यान दें कि एंडपॉइंट सुरक्षा में हेरफेर किया गया है या निष्क्रिय कर दिया गया है!

जो अभी प्रकाशित हुआ है ख़तरे की रिपोर्ट: मुख्य सड़क पर साइबर अपराध आरएमएम सॉफ्टवेयर के अलावा, पिछले साल कई मामलों का दस्तावेजीकरण किया गया था, जिसमें हमलावरों ने पुराने सॉफ्टवेयर से कमजोर कर्नेल ड्राइवरों का उपयोग किया था जिनके पास अभी भी वैध डिजिटल हस्ताक्षर थे। इसके अलावा, विशेषज्ञों ने बार-बार विशेष रूप से बनाए गए सॉफ़्टवेयर की तैनाती को रिकॉर्ड किया है जो धोखाधड़ी से प्राप्त डिजिटल हस्ताक्षरों का उपयोग करता है - जिसमें दुर्भावनापूर्ण कर्नेल ड्राइवर शामिल हैं जो माइक्रोसॉफ्ट के विंडोज हार्डवेयर संगतता प्रकाशक (डब्ल्यूएचसीपी) प्रोग्राम के माध्यम से डिजिटल रूप से हस्ताक्षरित थे - सुरक्षा उपकरणों द्वारा पता लगाने से बचने और मैलवेयर को अक्षम करने वाले कोड को निष्पादित करने के लिए सुरक्षा।

कर्नेल ड्राइवरों का हेरफेर एक समस्या है

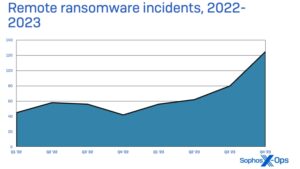

🔎 पिछले दो वर्षों में एकत्र किए गए डेटा से पता चलता है कि दूरस्थ रैंसमवेयर हमलों के प्रयास का अनुपात कुल मिलाकर बढ़ गया है - एक सतत समस्या, 2023 की दूसरी छमाही में और भी अधिक गति के साथ। (छवि: सोफोस)।

क्योंकि कर्नेल ड्राइवर ऑपरेटिंग सिस्टम के भीतर बहुत निचले स्तर पर काम करते हैं और आमतौर पर पीसी शुरू होने पर अन्य सॉफ़्टवेयर से पहले लोड होते हैं, इसका मतलब है कि कई मामलों में उन्हें सुरक्षा सॉफ़्टवेयर शुरू होने से पहले ही निष्पादित किया जाता है। कहने का तात्पर्य यह है कि डिजिटल हस्ताक्षर प्रवेश टिकट के रूप में कार्य करते हैं। विंडोज़ 10 संस्करण 1607 के बाद से विंडोज़ के सभी संस्करणों में, कर्नेल ड्राइवरों के पास एक वैध डिजिटल हस्ताक्षर होना चाहिए, अन्यथा सिक्योर बूट सक्षम वाले विंडोज़ ऑपरेटिंग सिस्टम उन्हें लोड नहीं करेंगे।

सोफोस द्वारा दिसंबर 2022 में दुर्भावनापूर्ण कर्नेल ड्राइवरों की खोज के बारे में Microsoft को सूचित करने और Microsoft द्वारा एक सुरक्षा सलाह जारी करने के बाद, कंपनी ने जुलाई 2023 में WHCP के माध्यम से प्राप्त दुर्भावनापूर्ण ड्राइवरों के कई प्रमाणपत्र रद्द कर दिए।

प्रमाणपत्र चुराए और पुस्तकालयों में हेराफेरी की

हालाँकि, ड्राइवरों का शोषण करने के लिए उनका दुर्भावनापूर्ण होना जरूरी नहीं है। सोफोस सुरक्षा विशेषज्ञों ने ऐसे कई मामले देखे हैं जहां हमलावरों द्वारा सिस्टम मेमोरी में मैलवेयर इंजेक्ट करने के लिए पुराने और यहां तक कि सॉफ्टवेयर उत्पादों के वर्तमान संस्करणों के ड्राइवरों और अन्य लाइब्रेरी का उपयोग किया गया था।

हमलों में माइक्रोसॉफ्ट के अपने ड्राइवरों का भी इस्तेमाल किया गया था। एंडपॉइंट सुरक्षा उत्पादों को अक्षम करने के लिए रैंसमवेयर ऑपरेटरों द्वारा माइक्रोसॉफ्ट की प्रोसेस एक्सप्लोरर उपयोगिता के लिए ड्राइवर के एक कमजोर संस्करण का कई बार उपयोग किया गया है। अप्रैल 2023 में, सोफोस ने "" नामक टूल पर रिपोर्ट दी।औकिल“, जिसने मेडुसा लॉकर और लॉकबिट रैंसमवेयर को स्थापित करने के लिए कई हमलों में इस ड्राइवर का उपयोग किया।

कभी-कभी कमजोर ड्राइवरों का शोषण किए जाने से पहले उनकी पहचान करना संभव होता है। जुलाई में, सोफोस की आचार संहिता किसी अन्य कंपनी के सुरक्षा उत्पाद के ड्राइवर की गतिविधि से शुरू हुई थी। अलार्म ग्राहक के स्वयं के आक्रमण सिमुलेशन परीक्षण द्वारा चालू किया गया था। घटना की जांच में तीन कमजोरियां उजागर हुईं जिनकी सूचना सॉफ्टवेयर निर्माता को दी गई और बाद में उन्हें ठीक कर दिया गया।

एसएमबी साइबर खतरों से अपना बचाव कर सकते हैं

छोटी और मध्यम आकार की कंपनियां वैश्विक कंपनियों और निगमों की तरह ही साइबर खतरों के प्रति संवेदनशील होती हैं, लेकिन उनके पास उनके जैसे वित्तीय और मानव संसाधन नहीं होते हैं। लेकिन आप अपने आप को हथियारबंद कर सकते हैं:

- कर्मचारियों का लगातार प्रशिक्षण

- सभी बाहरी संपत्तियों पर बहु-कारक प्रमाणीकरण का उपयोग

- निरंतर सर्वर और नेटवर्क स्वच्छता (नियमित पैचिंग और अद्यतन)

- Microsoft एक्सचेंज सर्वर जैसे कठिन-से-प्रबंधित संसाधनों को SaaS ईमेल प्लेटफ़ॉर्म पर स्थानांतरित करना

- नियमित भेद्यता आकलन और प्रवेश परीक्षण

सोफोस के बारे में सोफोस पर 100 देशों में 150 मिलियन से अधिक उपयोगकर्ता भरोसा करते हैं। हम जटिल आईटी खतरों और डेटा हानि के विरुद्ध सर्वोत्तम सुरक्षा प्रदान करते हैं। हमारे व्यापक सुरक्षा समाधानों को तैनात करना, उपयोग करना और प्रबंधित करना आसान है। वे उद्योग में स्वामित्व की सबसे कम कुल लागत की पेशकश करते हैं। सोफोस पुरस्कार विजेता एन्क्रिप्शन समाधान, एंडपॉइंट, नेटवर्क, मोबाइल डिवाइस, ईमेल और वेब के लिए सुरक्षा समाधान प्रदान करता है। मालिकाना विश्लेषण केंद्रों के हमारे वैश्विक नेटवर्क सोफोसलैब्स से भी समर्थन प्राप्त है। सोफोस का मुख्यालय बोस्टन, यूएसए और ऑक्सफोर्ड, यूके में है।