Le groupe de hackers MoustachedBouncer de Biélorussie espionne diverses ambassades étrangères en Biélorussie. Les attaques visent les données des diplomates et des employés des ambassades. Les spécialistes d'ESET ont découvert les attaques.

MoustachedBouncer, un groupe de cyberespionnage jusque-là inconnu récemment découvert par ESET Research, espionne les ambassades étrangères en Biélorussie depuis au moins 2014. Elle opère en tandem avec un autre groupe appelé Winter Vivern. Les attaques sont basées sur la méthode Adversary-in-the-Middle (AitM). Les experts d'ESET soupçonnent que les pirates mènent leurs attaques au niveau du fournisseur d'accès Internet (FAI). Les cerveaux derrière MoustachedBouncer visent à compromettre les ordinateurs des employés de l'ambassade et à siphonner les données. L'accent est mis sur le vol de fichiers et la surveillance des disques internes et externes. Étant donné que le groupe agit dans l'intérêt de la Biélorussie, les autorités biélorusses auraient eu accès aux données piratées.

Qu'est-ce qu'une attaque Adversary-in-the-Middle ?

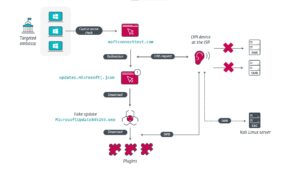

🔎 MoustachedBouncer : Voici comment fonctionne une attaque via AitM - Adversary-in-the-Middle (Image : ESET).

Une attaque Adversary-in-the-Middle (AitM) est un type de cyberattaque dans laquelle un attaquant se positionne dans la communication entre deux parties. Il peut s'agir de deux utilisateurs, de deux appareils ou d'un utilisateur et d'une application ou d'un serveur. Jusqu'à ce stade, l'attaque ressemble à la technique de l'homme du milieu (MitM). De plus, le pirate prend le contrôle de l'infrastructure réseau sous-jacente et est ainsi capable de manipuler activement le réseau. Cela lui donne accès à toutes les informations envoyées et reçues. L'année dernière encore, une campagne AitM à grande échelle a fait la une des journaux lorsque des pirates ont obtenu des données de connexion et donc accès à de nombreux comptes Microsoft Office - malgré des mesures de sécurité telles que l'authentification multifacteur.

« Afin de compromettre leurs cibles, les acteurs de MoustachedBouncer manipulent l'accès Internet de leurs victimes. Ils trompent ensuite le système d'exploitation en lui faisant croire qu'il se cache derrière un portail appartenant à l'entreprise. Pour les plages d'adresses IP ciblées par MoustachedBouncer, le trafic réseau est redirigé vers une page de mise à jour Windows apparemment légitime mais fausse », explique Matthieu Faou, chercheur chez ESET, qui a découvert le nouveau groupe de cyberespionnage. « Cette variété « adversaire au milieu » ne se produit que dans quelques organisations sélectionnées, peut-être seulement dans les ambassades et non à l'échelle nationale. Le scénario AitM rappelle les groupes de pirates Turla et StrongPity, qui ont infecté les installateurs de logiciels avec des chevaux de Troie au niveau des FAI », ajoute Faou.

Ces outils d'espionnage sont utilisés

MoustachedBouncer utilise deux ensembles d'outils distincts en parallèle, que les chercheurs d'ESET ont surnommés NightClub et Disco. NightClub utilise le service de messagerie gratuit Seznam.cz de la République tchèque et le fournisseur de messagerie Web Mail.ru de la Russie pour exfiltrer les données. Les autres fonctionnalités incluent la création d'enregistrements audio et de captures d'écran, ainsi que la soumission de frappes au clavier. Un seul des deux ensembles d'outils est utilisé sur un seul ordinateur :

- Disco est utilisé en conjonction avec les attaques AitM.

- NightClub est utilisé pour les victimes où l'interception du trafic au niveau du FAI n'est pas possible car une mesure de protection est en place - par exemple, un VPN crypté de bout en bout qui gère le trafic Internet en dehors de la Biélorussie.

La majorité des utilisateurs privés s'appuient sur un système d'exploitation moderne (47 millions). Néanmoins, environ six pour cent des utilisateurs sont sur Internet avec un système obsolète (2,95 millions).

Coopération avec un autre groupe de hackers

ESET pense que MoustachedBouncer travaille avec un autre groupe de piratage appelé Winter Vivern. Le groupe avait précédemment ciblé des responsables gouvernementaux de plusieurs pays européens, dont la Pologne et l'Ukraine, plus tôt cette année.

« Les diplomates sont un groupe de personnes très vulnérables et une cible attrayante pour les pirates à motivation politique. Si les employés de l'ambassade travaillent dans des pays politiquement instables comme la Biélorussie, ils doivent donc utiliser un tunnel VPN crypté vers un emplacement de confiance pour tout leur trafic Internet. De plus, ils doivent utiliser un logiciel de sécurité informatique de qualité et à jour. C'est le seul moyen d'échapper à la surveillance », conseille Faou.

Plus sur ESET.com

À propos d'ESET ESET est une société européenne dont le siège est à Bratislava (Slovaquie). Depuis 1987, ESET développe des logiciels de sécurité primés qui ont déjà aidé plus de 100 millions d'utilisateurs à profiter de technologies sécurisées. Le large portefeuille de produits de sécurité couvre toutes les principales plates-formes et offre aux entreprises et aux consommateurs du monde entier l'équilibre parfait entre performance et protection proactive. La société dispose d'un réseau de vente mondial dans plus de 180 pays et de bureaux à Jena, San Diego, Singapour et Buenos Aires. Pour plus d'informations, visitez www.eset.de ou suivez-nous sur LinkedIn, Facebook et Twitter.