Comme le montre le Threat Landscape Report de Tenable, les vulnérabilités les plus fréquemment attaquées sont généralement connues depuis de nombreuses années. Les attaquants comptent sur le fait que les correctifs n'ont pas été utilisés et que personne ne surveille les lacunes. Avec Microsoft Exchange, Log4Shell ou Follina, il y avait toujours d'anciennes vulnérabilités.

Le rapport annuel sur le paysage des menaces de Tenable est sorti. Le rapport confirme la menace persistante des vulnérabilités connues, c'est-à-dire celles pour lesquelles des correctifs ont déjà été mis à disposition, en tant que vecteur principal des cyberattaques. Les résultats sont basés sur l'analyse par l'équipe de recherche de Tenable des incidents, des vulnérabilités et des tendances en matière de cybersécurité en 2022, y compris l'analyse de 1.335 2021 violations de données rendues publiques entre novembre 2022 et octobre XNUMX.

Le rapport catégorise les principales données de vulnérabilité

Le Tenable Threat Landscape Report catégorise les principales données de vulnérabilité et analyse le comportement des attaquants. L'objectif est d'aider les entreprises à informer leurs agents de sécurité et à prioriser les mesures de sécurité. En se concentrant sur les domaines les plus à risque et en perturbant les vecteurs d'attaque, les entreprises peuvent réduire leur vulnérabilité aux cyberincidents. Les incidents analysés ont touché plus de 2,29 milliards d'enregistrements, représentant 257 téraoctets de données. Plus de trois pour cent de toutes les violations de données identifiées ont été causées par des bases de données non sécurisées, entraînant la perte de plus de 800 millions d'enregistrements.

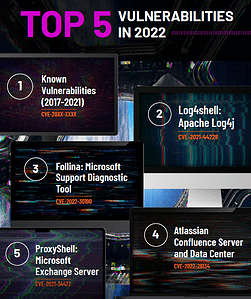

Les attaquants continuent de trouver le succès avec des vulnérabilités exploitables connues et éprouvées que les organisations n'ont pas corrigées ou corrigées avec succès. Selon le rapport Tenable, le niveau supérieur des vulnérabilités les plus exploitées comprend un large pool de vulnérabilités connues, dont certaines ont été rendues publiques dès 2017. Les organisations qui n'ont pas appliqué les correctifs des fournisseurs pour ces vulnérabilités étaient exposées à un risque accru d'attaques en 2022.

Catastrophes 2022 : Exchange, Log4Shell, Follina

Les vulnérabilités les plus couramment exploitées au sein de ce groupe comprennent plusieurs vulnérabilités de haut niveau dans Microsoft Exchange, les produits Zoho ManageEngine et les solutions de réseau privé virtuel de Fortinet, Citrix et Pulse Secure. Pour les quatre autres vulnérabilités les plus couramment exploitées, notamment Log4Shell, Follina, une vulnérabilité dans Atlassian Confluence Server and Data Center, et ProxyShell, des correctifs et des atténuations ont été largement diffusés et facilement disponibles. En fait, quatre des cinq premières vulnérabilités zero-day exploitées dans la nature en 2022 ont été publiées le jour même où le fournisseur a publié des correctifs et des guides d'atténuation.

"Les données montrent que les vulnérabilités bien connues sont souvent plus dommageables que les nouvelles", a déclaré Bob Huber, directeur de la sécurité et responsable de la recherche chez Tenable. « Les cyber-attaquants réussissent constamment à exploiter ces vulnérabilités négligées pour accéder à des informations sensibles. Des chiffres comme ceux-ci montrent clairement que les mesures de cybersécurité réactives après un incident ne suffisent pas à atténuer les risques. La seule façon d'inverser la tendance est de passer à la sécurité préventive et à la gestion de l'exposition.

Pas de CVE sur les problèmes de fournisseur de services cloud

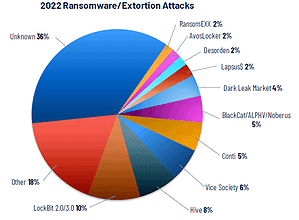

🔎 LockBit 2.0/3.0 est définitivement le leader des attaques de ransomwares réussies (Photo : Tenable).

Le passage à une attitude "cloud-first" permet aux organisations de se développer et d'évoluer, mais il introduit également de nouveaux risques, car les fournisseurs de services cloud (CSP) corrigent souvent et renforcent la sécurité sans préavis. Les vulnérabilités qui affectent les CSP ne sont pas signalées dans un avis de sécurité, ne reçoivent pas d'identifiant CVE ou ne sont pas mentionnées dans les notes de version. Ce manque de visibilité rend difficile pour les équipes de sécurité d'évaluer avec précision les risques et de faire rapport aux parties prenantes.

Les groupes APT frappent sans pitié

En plus d'analyser les vulnérabilités et les erreurs de configuration, le rapport examine également la prolifération des groupes d'attaque et leurs tactiques. Le ransomware reste le vecteur d'attaque le plus couramment utilisé dans les attaques réussies. Des études précédentes de Tenable ont révélé que les modèles de double ransomware et de ransomware en tant que service alimentent l'écosystème des ransomwares de plusieurs millions de dollars. Ransomware-as-a-Service rend plus facile que jamais pour les cybercriminels qui manquent de compétences techniques de commercialiser des ransomwares.

Le groupe de rançongiciels LockBit est un utilisateur bien connu de tactiques de rançongiciels doubles et triples. Il a dominé l'espace des ransomwares avec 7,5 % des incidents de ransomwares analysés, suivi du groupe de ransomwares Hive (6,3 %), Vice Society (5,1 %) et BlackCat/ALPHV (XNUMX %).

Plus sur Tenable.com

À propos de Tenable Tenable est une entreprise de cyber-exposition. Plus de 24.000 53 entreprises dans le monde font confiance à Tenable pour comprendre et réduire les cyber-risques. Les inventeurs de Nessus ont combiné leur expertise en matière de vulnérabilité dans Tenable.io, offrant la première plate-forme du secteur qui offre une visibilité en temps réel et sécurise n'importe quel actif sur n'importe quelle plate-forme informatique. La clientèle de Tenable comprend 500 % du Fortune 29, 2000 % du Global XNUMX et de grandes agences gouvernementales.