Dans une analyse, Bitdefender met en garde contre une série d'attaques ProxyNotShell/OWASSRF ciblant les installations Microsoft Exchange sur site. L'attaque se termine souvent même par la prise de contrôle du serveur. Un guide technique de Bitdefender offre de l'aide.

Les attentats observés depuis fin novembre 2022, notamment aux États-Unis, ont servi des objectifs différents. Les attaques Server-Side Request Forgery (SSRF) permettent des attaques opportunistes via un serveur vulnérable sur un autre serveur et peuvent conduire à la prise de contrôle complète d'un serveur Microsoft Exchange, par exemple. Les vulnérabilités dans ces architectures de haut niveau sont rarement trouvées. S'ils sont présents, ils sont difficiles à fermer dans les systèmes productifs. Cela s'applique surtout aux logiciels répandus pour lesquels la rétrocompatibilité joue un rôle important - comme Microsoft Exchange.

Attaques intelligentes de prise de contrôle de serveur

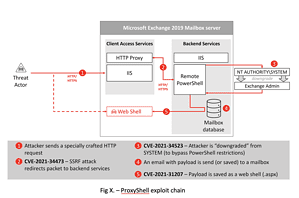

Les attaques SSRF sont un moyen courant d'attaquer les services principaux programmés avec l'architecture orientée serveur (SOA) qui n'ont pas de sécurité codée en dur. Les proxys frontaux sont responsables de leur protection. Dans l'une des attaques, les cybercriminels ont attaqué les services d'accès client (CAS) en tant que protection proxy sur un serveur de boîte aux lettres Microsoft Exchange 2019. Les pirates envoient une requête via un système vulnérable, le proxy CAS authentifie la requête des attaquants et accorde aux attaquants l'accès SYSTEM aux services backend (voir image).

Microsoft Exchange est une cible idéale pour de telles attaques, car il s'appuie sur un ensemble de services frontaux et principaux difficiles à modifier en raison de la rétrocompatibilité. Les services backend font confiance à une demande de la couche CAS frontale. Divers objectifs principaux sont exécutés via le compte SYSTEM. Le Remote PowerShell (RPS) propose de nombreuses commandes Power Shell.

D'abord le serveur, puis vos propres outils distants

Les pirates attaquent une cible aussi intéressante à des fins diverses : par exemple, ils voulaient installer des outils d'accès à distance. Une présence persistante sur le système compromis via des programmes Web Shell devrait permettre diverses actions. Les pirates utilisent l'attaque appelée ProxyNotShell pour exécuter des commandes PowerShell - vraisemblablement destinées à installer des ransomwares. La capture des données d'accès dans une autre variante est également utilisée pour lancer des attaques de ransomware.

La défense contre de telles attaques nécessite une cyberdéfense en couches avec des capacités de prévention, de détection et d'atténuation. Cela inclut également la gestion des correctifs, qui ne se limite pas seulement à Windows, mais à toutes les applications et tous les services ayant accès à Internet. Il est également important de vérifier la réputation des adresses IP et des URL. Les solutions de défense doivent également être capables de détecter les attaques sans fichier.

Plus sur Bitdefender.com

À propos de Bitdefender Bitdefender est un leader mondial des solutions de cybersécurité et des logiciels antivirus, protégeant plus de 500 millions de systèmes dans plus de 150 pays. Depuis sa création en 2001, les innovations de l'entreprise ont régulièrement fourni d'excellents produits de sécurité et une protection intelligente pour les appareils, les réseaux et les services cloud pour les particuliers et les entreprises. En tant que fournisseur de choix, la technologie Bitdefender se trouve dans 38 % des solutions de sécurité déployées dans le monde et est approuvée et reconnue par les professionnels du secteur, les fabricants et les consommateurs. www.bitdefender.de