Le Cloud Threat Report Volume 7 révèle : Après une alerte pour une équipe de sécurité, les attaquants ont jusqu'à 40 jours pour mener à bien leur attaque dans 4 % des cas. Les attaquants sont aidés par les 60 % de vulnérabilités élevées ou critiques non corrigées.

La surface d'attaque du cloud est aussi dynamique que le cloud lui-même. Alors que les organisations du monde entier partagent, stockent et gèrent de plus en plus de données dans le cloud, la surface d'attaque des entreprises se développe de manière exponentielle. Cette expansion se produit souvent de manière inconnue, négligée ou mal sécurisée. Pour les attaquants, chaque charge de travail dans le cloud représente une opportunité, et sans une gestion appropriée, les organisations sont exposées à une myriade de risques.

Cible de l'attaque : problèmes quotidiens dans le cloud

Alors que les rapports précédents se concentraient sur une seule menace (par exemple, la gestion de l'accès à l'identité, les attaques de la chaîne d'approvisionnement et la sécurité des conteneurs), l'unité 42 Cloud Threat Report Volume 7 "Navigating the Expanding Attack Surface" aborde un problème plus vaste et plus large : les attaquants sont devenus des experts. à exploiter les problèmes courants et quotidiens dans le cloud. Ces problèmes incluent des configurations incorrectes, des informations d'identification faibles, un manque d'authentification, des vulnérabilités non corrigées et des packages de logiciels open source (OSS) malveillants.

Le rapport fournit une ventilation de deux instances réelles différentes d'attaques cloud observées par l'unité 42 en 2022. Après avoir anonymisé et anonymisé les victimes, les chercheurs révèlent comment les attaquants ont exploité les données sensibles divulguées sur le dark web et les perturbations commerciales causées par les ransomwares.

Conclusions importantes du rapport

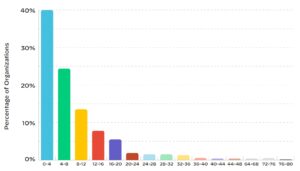

- En moyenne, il faut aux équipes de sécurité 145 heures (environ six jours) pour résoudre un incident de sécurité. 60 % des entreprises prennent plus de quatre jours pour résoudre les problèmes de sécurité.

- Dans la plupart des environnements cloud d'entreprise, 80 % des alarmes sont déclenchées par seulement XNUMX % des politiques de sécurité.

- 63 % des bases de code en production présentent des vulnérabilités non corrigées classées comme élevées ou critiques (CVSS >= 7.0)

- 76 % des organisations n'appliquent pas l'authentification MFA pour les utilisateurs de la console, tandis que 58 % des organisations n'appliquent pas l'authentification MFA pour les utilisateurs root/admin.

Mesures de surveillance courantes dans le cloud

Basé sur de nombreuses données collectées en 2022, le rapport examine les failles de sécurité réelles qui ont affecté les moyennes et grandes entreprises. Il décrit les problèmes observés dans des milliers d'environnements multi-cloud et analyse l'impact des vulnérabilités OSS sur le cloud. Plus précisément, les chercheurs ont analysé les charges de travail sur 210.000 1.300 comptes cloud dans XNUMX XNUMX entreprises différentes. Comme de nombreuses entreprises ont désormais plusieurs implémentations cloud, les vulnérabilités sont de plus en plus ciblées par les attaquants.

As-tu un instant?

Prenez quelques minutes pour notre enquête auprès des utilisateurs 2023 et contribuez à améliorer B2B-CYBER-SECURITY.de!Vous n'avez qu'à répondre à 10 questions et vous avez une chance immédiate de gagner des prix de Kaspersky, ESET et Bitdefender.

Ici, vous accédez directement à l'enquête

Bien que les erreurs des utilisateurs telles que les configurations non sécurisées restent le principal problème, les chercheurs de l'unité 42 ont également identifié des problèmes liés aux modèles prêts à l'emploi et aux configurations par défaut fournies par les fournisseurs de services cloud (CSP). Bien que ces paramètres et fonctionnalités soient pratiques et facilitent l'adoption de nouvelles technologies, ils ne placent pas les utilisateurs dans l'endroit le plus sûr pour commencer.

Exemples de résultats :

- 76 % des organisations n'appliquent pas l'authentification MFA pour les utilisateurs de console.

- Des données sensibles ont été trouvées dans 63 % des compartiments de stockage accessibles au public.

Cloud : risques des logiciels open source (OSS)

Les logiciels open source ont été l'un des moteurs de la révolution du cloud. Cependant, l'utilisation croissante de l'OSS dans le cloud augmente également la complexité - et avec elle la probabilité de logiciels obsolètes ou abandonnés, de contenus malveillants et de cycles de correctifs plus lents. Il incombe donc aux utilisateurs finaux de valider l'OSS avant de l'intégrer dans les applications. Cette tâche est particulièrement difficile lorsque les entreprises doivent gérer de nombreux projets, qui dépendent tous potentiellement de milliers d'OSS.

Recommandations : rendre la vie difficile aux attaquants

Les entreprises doivent s'attendre à ce que la surface d'attaque des applications natives du cloud continue de croître à mesure que les attaquants trouvent des moyens de plus en plus créatifs d'attaquer la mauvaise configuration de l'infrastructure cloud, des API et de la chaîne d'approvisionnement logicielle elle-même.

Pour se protéger contre ces menaces, le rapport fournit des conseils pratiques pour combler les failles de sécurité du cloud, telles que :

Un processus de sauvegarde automatisé doit être en place pour toutes les charges de travail cloud susceptibles de perturber les opérations commerciales en cas de panne. Les sauvegardes doivent être stockées dans des emplacements protégés isolés de l'environnement de production sur plusieurs emplacements géographiques afin d'éviter un point de défaillance unique. Toutes les organisations doivent avoir des plans de continuité des activités et de reprise après sinistre (BC/DR) qui incluent le processus de restauration à partir des sauvegardes.

En outre, les chercheurs prédisent que l'industrie s'éloignera des solutions de sécurité ponctuelles pour se tourner vers les plates-formes de protection des applications natives du cloud (CNAPP) qui offrent un éventail complet de fonctionnalités tout au long du cycle de vie du développement d'applications. Gartner confirme cette affirmation selon laquelle il y aura une augmentation significative de l'adoption du CNAPP, signalant une augmentation de 70 % des demandes des clients concernant les CNAPP entre 2021 et 2022.

Plus sur PaloAltoNetworks.com

À propos des réseaux de Palo Alto Palo Alto Networks, le leader mondial des solutions de cybersécurité, façonne l'avenir basé sur le cloud avec des technologies qui transforment la façon dont les gens et les entreprises travaillent. Notre mission est d'être le partenaire privilégié en matière de cybersécurité et de protéger notre mode de vie numérique. Nous vous aidons à relever les plus grands défis de sécurité au monde grâce à une innovation continue tirant parti des dernières avancées en matière d'intelligence artificielle, d'analyse, d'automatisation et d'orchestration. En fournissant une plate-forme intégrée et en renforçant un écosystème croissant de partenaires, nous sommes les leaders dans la protection de dizaines de milliers d'entreprises sur les clouds, les réseaux et les appareils mobiles. Notre vision est un monde où chaque jour est plus sûr que le précédent.