Les SophosLabs identifient les tendances émergentes en matière de rançongiciels, de logiciels malveillants courants, d'outils d'attaque, de cryptomineurs et plus encore. Ransomware coopte d'autres cyber-menaces pour créer une infrastructure de distribution massive et en réseau pour ses activités d'extorsion. L'évolution des technologies de vidéo et de synthèse vocale deepfake ouvre de nouvelles opportunités aux cybercriminels. Voici quelques points du Sophos Threat Report 2022.

Sophos a publié aujourd'hui son rapport annuel sur les menaces à la sécurité informatique. Le Sophos 2022 Threat Report rassemble les recherches et les données sur les menaces des Sophos Labs, des experts des départements Managed Threat Response et Rapid Response et de l'équipe Sophos AI, et offre une perspective multidimensionnelle sur les menaces de sécurité auxquelles les entreprises seront confrontées en 2022. Le rapport décrit les développements et les tendances en matière de rançongiciels, d'outils d'attaque, de logiciels malveillants de base, de cryptominage et plus encore. Sophos s'attend à ce que les conclusions couvertes par le rapport aient un impact significatif sur le paysage des menaces et la sécurité informatique jusqu'en 2022 et au-delà.

Rapport Sophos 2022 sur les menaces : principales tendances

1. Ransomware

Le modèle commercial des rançongiciels évolue vers plus de modularité et d'uniformité, et son impact sur le paysage des menaces augmente. Les ransomwares sont si efficaces et lucratifs pour les cybercriminels qu'ils intègrent d'autres cybermenaces telles que les courtiers d'accès initiaux, les chargeurs et les droppers pour créer un système de distribution de ransomwares en réseau massif.

Les cybercriminels proposent également divers éléments pour une attaque "as-a-service" et fournissent des manuels d'outils et de techniques que d'autres groupes peuvent utiliser pour mener à bien leurs attaques.

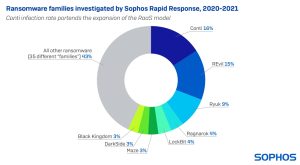

Selon les chercheurs de Sophos, en 2021, les attaques de groupes de ransomwares individuels ont déjà cédé la place à de plus en plus d'offres de ransomwares en tant que service (RaaS), où les criminels spécialisés dans les ransomwares se concentrent sur la fourniture de code et d'infrastructure malveillants à d'autres cybercriminels pour embaucher. Une fois qu'ils ont le malware dont ils ont besoin, les utilisateurs de RaaS et d'autres opérateurs de ransomware peuvent se tourner vers des courtiers d'accès initiaux et des plateformes de distribution de malware pour trouver et cibler des victimes potentielles.

2. Cybermenaces

Les cybermenaces établies continueront de s'adapter pour propager et délivrer des rançongiciels. Cela inclut les chargeurs, les droppers et autres logiciels malveillants standard, ainsi que les courtiers d'accès initial de plus en plus sophistiqués, les spams et les logiciels publicitaires. Par exemple, en 2021, Sophos a signalé le malware Gootloader, qui effectue de nouvelles attaques hybrides qui combinent des campagnes de masse avec un filtrage minutieux pour trouver des cibles pour des bundles de malwares spécifiques.

3. Menaces d'extorsion

Les menaces de chantage telles que les fuites de données et d'autres effets de levier feront de plus en plus partie de la menace des ransomwares. En 2021, l'équipe Sophos Incident Response a répertorié dix types différents de tactiques d'extorsion, allant du vol et de la divulgation de données aux appels téléphoniques menaçants, aux attaques par déni de service distribué (DDoS) et plus encore.

4. Crypto-monnaies

Les crypto-monnaies continueront d'alimenter la cybercriminalité, comme les rançongiciels et le cryptominage malveillant. Sophos s'attend à ce que cette tendance se poursuive jusqu'à ce que les crypto-monnaies mondiales soient mieux réglementées. En 2021, les chercheurs de Sophos ont découvert des cryptomineurs comme Lemon Duck et le moins courant MrbMiner, qui exploitent l'accès aux vulnérabilités nouvellement signalées et aux cibles déjà attaquées par les opérateurs de ransomwares pour installer des cryptomineurs sur les ordinateurs et les serveurs.

Dans le sillage des rançongiciels

Traçage du flux du logiciel malveillant MrbMiner cryptominer - la connexion mène à une entreprise technologique iranienne (Image : Sophos).

"Les rançongiciels prospèrent parce qu'ils s'adaptent et innovent constamment", a déclaré Chester Wisniewski, chercheur principal chez Sophos. « Bien que les offres RaaS ne soient pas nouvelles, au cours des dernières années, elles ont largement contribué à mettre les ransomwares à la portée d'attaquants moins qualifiés ou moins financés. Cela a changé : en 2021, les développeurs de RaaS investissent leur temps et leur énergie dans la construction d'un code raffiné et sur la meilleure façon d'obtenir les paiements les plus élevés des victimes, des compagnies d'assurance et des négociateurs. Ils transmettent désormais à d'autres la recherche de victimes, l'installation et l'exécution du malware et le lavage des crypto-monnaies extorquées. Cela déforme le paysage des cybermenaces, et les menaces courantes telles que les chargeurs, les droppers et les courtiers d'accès initiaux, qui existaient bien avant la vague de ransomwares, sont aspirées dans ce qui semble être un "trou noir" de ransomwares.

Autres tendances analysées par Sophos

- Mauvaise utilisation des outils d'administration et services Internet. Après que les vulnérabilités ProxyLogon et ProxyShell ont été découvertes (et corrigées) en 2021, elles ont été exploitées par des attaquants si rapidement que Sophos s'attend à ce qu'il y ait encore des tentatives de distribution massive d'outils d'administration informatique et de services Internet exploitables utilisés à mauvais escient par des attaquants expérimentés et des cybercriminels courants.

- tromperie. Sophos prévoit également que les cybercriminels abuseront de plus en plus d'outils pour simuler des attaques à l'aide de Cobalt Strike Beacons, Mimikatz et PowerSploit. Les équipes de sécurité informatique doivent examiner toutes les alertes liées aux outils ou combinaisons d'outils légitimes mal utilisés ainsi que les détections de code malveillant, car elles pourraient indiquer la présence d'un intrus sur le réseau.

- Menaces sur les systèmes Linux. En 2021, les chercheurs de Sophos ont décrit un certain nombre de nouvelles menaces ciblant les systèmes Linux. Les spécialistes s'attendent à un intérêt croissant pour les systèmes basés sur Linux en 2022, tant dans le cloud que sur les serveurs Web et virtuels.

- Menaces mobiles et les escroqueries d'ingénierie sociale. Des outils comme Flubot et Joker continueront à se répandre pour cibler à la fois les particuliers et les entreprises.

- fausses applications dans les failles de la plate-forme iOS. De plus en plus d'applications malveillantes tenteront d'exploiter les failles de la plate-forme iOS à mesure que les techniques seront mieux connues et comprises par les groupes criminels. Par exemple, en 2021, Sophos a signalé "CryptoRom", une fausse escroquerie de crypto-monnaie iOS ciblant les utilisateurs de sites de rencontres populaires dans le monde entier. Les fausses applications ont été distribuées via des plates-formes "d'essai" de développeurs iOS.

- L'IA est en plein essor sur les deux côtés. L'utilisation de l'intelligence artificielle dans la cybersécurité va se poursuivre et s'accélérer à mesure que de puissants modèles d'apprentissage automatique prouveront leur valeur dans la détection des menaces et la hiérarchisation des alertes. D'autre part, on peut s'attendre à ce que les cybercriminels utilisent également de plus en plus l'IA. Des attaques allant des campagnes de désinformation alimentées par l'IA et des faux profils de médias sociaux aux attaques de point d'eau sur le contenu Web, les e-mails de phishing et plus encore peuvent être attendues au cours des prochaines années en raison de la disponibilité de technologies avancées de vidéo deepfake et de synthèse vocale.

« Il ne suffit plus aux organisations de supposer qu'elles sont sécurisées simplement en surveillant les outils de sécurité et en s'assurant qu'elles détectent soi-disant le code malveillant. Certaines combinaisons de détections ou même d'alertes sont l'équivalent moderne d'un cambrioleur brisant un vase de fleurs en entrant par la lunette arrière. Les équipes de sécurité informatique doivent enquêter sur toutes les alertes, même celles qui auraient pu être insignifiantes dans le passé. Les intrus d'aujourd'hui ont appris à prendre le contrôle de réseaux entiers avec leurs manières furtives et sont donc plus dangereux que jamais », déclare Wisniewski.

Plus sur Sophos.com

À propos de Sophos Plus de 100 millions d'utilisateurs dans 150 pays font confiance à Sophos. Nous offrons la meilleure protection contre les menaces informatiques complexes et la perte de données. Nos solutions de sécurité complètes sont faciles à déployer, à utiliser et à gérer. Ils offrent le coût total de possession le plus bas du secteur. Sophos propose des solutions de chiffrement primées, des solutions de sécurité pour les terminaux, les réseaux, les appareils mobiles, la messagerie et le Web. Vous bénéficiez également de l'assistance des SophosLabs, notre réseau mondial de centres d'analyse propriétaires. Le siège social de Sophos se trouve à Boston, aux États-Unis, et à Oxford, au Royaume-Uni.