Les chercheurs en sécurité de Check Point observent un nouveau type d’attaque de phishing utilisant un code QR dangereux. Le nouveau « quishing » devient de plus en plus répandu car de nombreux utilisateurs scannent les codes sans hésitation.

La nouvelle variante du phishing avec les codes QR est de plus en plus populaire : le quishing ou le phishing par code QR. Les codes QR, en réalité inoffensifs, sont idéaux pour dissimuler des intentions malveillantes. Une image de code QR courante peut cacher un lien malveillant, à peine visible. Les utilisateurs étant habitués aux codes QR, un tel code dans un e-mail n'est souvent pas reconnu comme une menace. C’est pour cette raison que les chercheurs en sécurité recommandent de prêter une attention particulière à l’expéditeur si un e-mail contient un code QR. En cas de doute, il est préférable de se rendre directement sur le site Internet concerné.

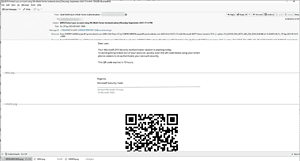

E-mails dangereux avec code QR

🔎 L'e-mail montrait une attaque de phishing avec un code QR (quishing) - bien sûr, cela ne provenait pas de Microsoft (Image : Check Point).

L'image ci-dessous montre une attaque spécifique. Les pirates ont créé un code QR qui mène à une page où les informations de connexion sont collectées. La raison invoquée est que l'authentification multifacteur Microsoft expire et que vous devez donc vous authentifier à nouveau. Contrairement à ce que prétend le texte selon lequel elle provient de Microsoft Security, l'adresse de retour appartient à une autre source.

Une fois que l'utilisateur scanne le code QR, il est redirigé vers une page qui ressemble au site Web de Microsoft, mais qui est en réalité simplement conçue pour voler ses informations d'identification. L'attaque fonctionne comme ceci : une image avec le texte est créée pour contourner certains outils d'analyse vocale.

La sécurité devrait pouvoir utiliser l'OCR

La reconnaissance optique de caractères (OCR) est souvent utilisée comme contre-mesure. OCR convertit les images en texte pour le rendre lisible. Cependant, les pirates ont trouvé un autre moyen de contourner ce problème : un code QR. Combattre ces attaques est plus compliqué. L'OCR au sein de la solution de protection doit avoir une fonction de reconnaissance de code QR intégrée dans laquelle l'URL est traduite et analysée par des outils d'analyse d'URL.

Il n’est pas toujours possible de savoir dans quelle direction les pirates informatiques iront ensuite. Cependant, les défenseurs disposent d'outils de base pour les combattre, tels que suivre une procédure de chiffrement en ligne ainsi que des outils d'encapsulage et d'émulation d'URL, ou ouvrir le chiffrement.

Plus sur CheckPoint.com

À propos du point de contrôle Check Point Software Technologies GmbH (www.checkpoint.com/de) est l'un des principaux fournisseurs de solutions de cybersécurité pour les administrations publiques et les entreprises du monde entier. Les solutions protègent les clients contre les cyberattaques avec un taux de détection des logiciels malveillants, des rançongiciels et d'autres types d'attaques à la pointe du secteur. Check Point propose une architecture de sécurité multicouche qui protège les informations de l'entreprise sur le cloud, le réseau et les appareils mobiles, ainsi que le système de gestion de la sécurité « à un seul point de contrôle » le plus complet et le plus intuitif. Check Point protège plus de 100.000 XNUMX entreprises de toutes tailles.