Depuis que Microsoft a maintenant bloqué toutes les macros par défaut, les cyber-attaquants ont cherché de nouvelles façons - et ils les ont trouvées. Les chercheurs en sécurité de Proofpoint l'ont observé et ont pu mieux comprendre le comportement des cybercriminels.

Ces distorsions sont en grande partie dues au fait que Microsoft bloque désormais les macros par défaut. Tous les acteurs de la chaîne alimentaire cybercriminelle - du petit hacker inexpérimenté aux cybercriminels les plus expérimentés exécutant des attaques de ransomware à grande échelle - sont donc contraints d'adapter leur façon de travailler.

Pas de macro ? Il existe d'autres moyens !

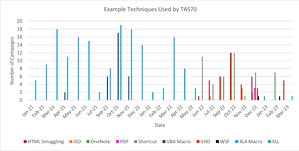

🔎 Les macros VBA et XL4 étant bloquées, les attaquants comme Qbot se tournent vers d'autres types de fichiers, comme la contrebande HTML ou VHD (Image : Proofpoint).

Les chercheurs en sécurité de Proofpoint ont pu obtenir des informations précieuses sur l'évolution du comportement des cybercriminels. En conséquence, les attaquants expérimentent désormais de manière approfondie les types de fichiers hérités, les chaînes d'attaque inattendues et une variété de techniques pour faire proliférer leurs charges utiles de logiciels malveillants, y compris les ransomwares.

Proofpoint a pu faire les observations suivantes :

- Les cybercriminels continuent de tester différentes approches pour trouver le moyen le plus efficace de compromettre une cible par e-mail. Cela montre qu'il n'existe pas de méthode fiable et uniforme utilisée par tous les acteurs de l'écosystème de la cybercriminalité.

- Dès qu'un groupe de cybercriminels utilise une nouvelle technique, celle-ci est également utilisée par d'autres groupes de criminels dans les semaines ou les mois qui suivent.

- Les cybercriminels particulièrement avisés disposent du temps et des ressources nécessaires pour développer et tester de nouvelles techniques de diffusion de logiciels malveillants.

L'exemple du groupe cybercriminel TA570, également connu sous le nom de "Qbot", illustre bien à quel point les auteurs varient désormais dans leurs efforts pour transmettre des logiciels malveillants à leurs victimes potentielles.

Qbot change toute sa stratégie

À l'origine, c'est-à-dire avant juin 2022, TA570 utilisait presque exclusivement des macros VBA et des macros XL4 dans ses campagnes pour distribuer des charges utiles de logiciels malveillants. C'était généralement Qbot, mais aussi IcedID. En juin 2022, les chercheurs en sécurité de Proofpoint ont pu observer les premiers changements. Le groupe s'est tourné vers plusieurs nouvelles tactiques, techniques et procédures (TTP), notamment en utilisant pour la première fois la contrebande HTML.

Au cours des mois suivants, TA570 a eu recours à de nouveaux et différents TTP, utilisant jusqu'à six chaînes d'attaque différentes et uniques et de nombreux types de fichiers en un mois. Les types de fichiers comprenaient PDF, LNK, disques durs virtuels (VHD), ISO, OneNote, fichier de script Windows (WSF) et XLL, entre autres.

Les experts de Proofpoint ont compilé leurs conclusions sur la disparition des macros en tant que vecteur d'attaque dans une enquête détaillée dans un rapport PDF.

Directement au rapport PDF sur Proofpoint.com

À propos de Propoint Proofpoint, Inc. est une entreprise leader dans le domaine de la cybersécurité. Proofpoint se concentre sur la protection des employés. Parce que ceux-ci signifient le plus grand capital pour une entreprise, mais aussi le plus grand risque. Avec une suite intégrée de solutions de cybersécurité basées sur le cloud, Proofpoint aide les organisations du monde entier à stopper les menaces ciblées, à protéger leurs données et à informer les utilisateurs informatiques des entreprises sur les risques de cyberattaques.