La sensibilisation aux risques, les principes classiques de la cybersécurité et des mesures défensives spécifiques augmentent la sécurité des données et des processus. Les responsables informatiques utilisent leur propre sécurité de conteneur ou celle fournie par les fournisseurs de services cloud afin de configurer des applications et d'exploiter des processus de manière agile et flexible.

Mais les conteneurs sont en fin de compte des applications exécutables et peuvent présenter un risque. Les serveurs hôtes de conteneurs et les registres étendent la surface d'attaque. Les principes classiques de la sécurité informatique et une sensibilité accrue aux menaces aident à combler les nouvelles lacunes émergentes.

Conteneurs dans le cloud ou sur site

Les conteneurs, qu'ils soient privés ou fournis par un fournisseur de cloud, offrent aux pirates quatre zones d'attaque :

• le registre à partir duquel un utilisateur obtient les images du conteneur ;

• l'environnement d'exécution du conteneur ;

• l'hôte du conteneur ; ainsi que

• le niveau d'orchestration des conteneurs.

Les attaquants arrivent à ces quatre points chauds de sécurité de différentes manières. En fin de compte, ils peuvent démarrer les mouvements latéraux nécessaires à partir de n'importe quel point de terminaison du réseau cible. Après cela, les attaquants sont capables de compromettre le registre, l'hôte du conteneur avec leurs images ou les clusters avec plusieurs images redondantes ou d'utiliser à mauvais escient des images légitimes à leurs fins. Ils veulent avant tout utiliser les ressources à leurs propres fins - par exemple pour le cryptomining - ou des services de sabotage.

Les responsables de la sécurité informatique doivent donc garder un œil sur les domaines suivants de la défense informatique :

Défense Théâtre 1 : Vérifiez les images

Que les utilisateurs obtiennent leurs images de conteneurs à partir d'un cloud public ou d'un registre privé, ils doivent être prudents. Les attaquants peuvent attaquer le registre et l'utiliser pour proposer des images manipulées de manière malveillante et apparemment légitimes à télécharger.

remède: Les responsables informatiques ne disposent d'une sécurité adéquate que s'ils utilisent des images testées et mises à jour à partir d'une source sécurisée. De plus, les responsables informatiques ne doivent utiliser que les services dont ils ont vraiment besoin. Une fois que vous avez téléchargé une image, maintenez-la à jour et voyez si des risques de sécurité sont signalés.

Défense théâtre 2 : Surveiller le temps d'exécution du conteneur

L'accès à l'environnement d'exécution d'un conteneur offre aux attaquants une variété d'opportunités potentiellement étendues. Par exemple, ils accèdent à une vulnérabilité et la transfèrent au sein de l'entreprise, exécutent des commandes malveillantes ou utilisent une image légitime - par exemple avec un système d'exploitation Ubuntu - comme conteneur de porte dérobée. Ils peuvent également accéder à un hôte via un conteneur.

remède: Une protection robuste de l'exécution du conteneur surveille les processus dans un conteneur et dans l'hôte associé. Des mises à jour régulières des images garantissent une sécurité continue.

Défense théâtre 3 : Protéger l'hôte du conteneur

Si les cybercriminels accèdent à l'environnement hôte du conteneur, tous les processus contrôlés à partir de là sont à leur portée. De plus, les vulnérabilités des serveurs de conteneurs ou des runtimes de conteneurs donnent aux attaquants la possibilité d'exécuter leurs propres conteneurs.

remède: Les distributions Linux spécialement développées pour l'exécution de conteneurs offrent plus de sécurité. Chaque serveur hôte nécessite également ses propres contrôles de sécurité pour se protéger. Une fois configurés, les hôtes doivent être surveillés en permanence pour détecter de nouvelles vulnérabilités. Les risques au niveau du système d'exploitation sont déjà largement éliminés si les directives générales pour leur configuration sécurisée sont prises en compte.

Défense Théâtre 4 : Risques de l'orchestration des conteneurs

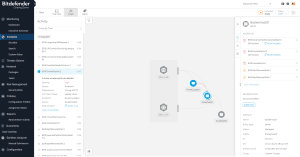

Les solutions de sécurité détectent les mouvements latéraux des attaquants sur un hôte Docker (Image : Bitdefender).

Les attaquants ciblent également l'administration des clusters de conteneurs. En principe, cette couche fournit un accès direct non autorisé aux ressources cibles. Par exemple, si les pirates utilisent les informations d'identification d'un cluster Kubernetes dans un cloud public, ils peuvent manipuler l'ensemble du cluster de fournisseurs de services. Pour les petits fournisseurs, il s'agit d'un risque réel. Un tableau de bord d'orchestration exposé est une porte dérobée pour gérer à distance les clusters sans autorisation.

remède: Afin d'empêcher tout accès non autorisé, des contrôles d'accès basés sur les rôles et une attribution économique des droits aux utilisateurs sont recommandés. Les hébergeurs ou les fournisseurs IaaS ne doivent pas pouvoir modifier quoi que ce soit dans les conteneurs existants sans l'approbation du client. De plus, la communication sécurisée entre les pods d'un cluster Kubernetes partagé par différentes applications augmente la sécurité.

La sensibilisation aux risques est essentielle

« La sécurité des conteneurs commence par la sensibilisation aux risques. Si vous en avez un, vous pouvez augmenter la sécurité des conteneurs avec des solutions adaptées et utiliser leurs avantages avec une meilleure sensation », explique Cristian Avram, Senior Solution Architect chez Bitdefender. "En définitive, il s'agit d'appliquer les règles de sécurité classiques aux conteneurs et aux infrastructures informatiques associées : contrôle des vulnérabilités, correctifs, sécurité automatisée et formation de tous les intervenants aux directives. Zero Trust est recommandé comme mécanisme de sécurité pour une technologie qui peut être surveillée consciencieusement et en permanence en raison de son grand potentiel.

Plus sur Bitdefender.com

À propos de Bitdefender Bitdefender est un leader mondial des solutions de cybersécurité et des logiciels antivirus, protégeant plus de 500 millions de systèmes dans plus de 150 pays. Depuis sa création en 2001, les innovations de l'entreprise ont régulièrement fourni d'excellents produits de sécurité et une protection intelligente pour les appareils, les réseaux et les services cloud pour les particuliers et les entreprises. En tant que fournisseur de choix, la technologie Bitdefender se trouve dans 38 % des solutions de sécurité déployées dans le monde et est approuvée et reconnue par les professionnels du secteur, les fabricants et les consommateurs. www.bitdefender.de