Armis identifie et publie une étude sur les dispositifs OT et ICS les plus risqués dans les infrastructures critiques. Il montre les menaces qui pèsent sur les infrastructures essentielles dans les secteurs de la fabrication, des services publics et des transports.

Celui de la Plate-forme d'intelligence et de sécurité des actifs Armis L'analyse des données surveillant plus de trois milliards d'actifs a révélé que les dispositifs de technologie opérationnelle (OT) et de systèmes de contrôle industriel (ICS) qui présentent le plus grand risque pour ces industries sont les postes de travail d'ingénierie, les serveurs SCADA, les serveurs d'automatisation, les historiens de données et les contrôleurs logiques programmables ( automate).

La priorisation et la gestion des vulnérabilités restent un problème

🔎 Le rapport identifie les 5 appareils OT et ICS les plus vulnérables de l'entreprise (Image : Armis).

Les recherches ont révélé que les postes de travail techniques ont subi le plus de tentatives d'attaques du secteur au cours des deux derniers mois, suivis des serveurs SCADA. 56 % des postes de travail techniques présentent au moins une vulnérabilité critique non corrigée (vulnérabilités et expositions communes (CVE)) et 16 % sont vulnérables à au moins une CVE dangereuse publiée il y a plus de 18 mois.

Les alimentations sans coupure (UPS) sont le troisième type d'appareil qui a été le plus attaqué au cours des deux derniers mois. Bien que critiques pour la continuité en cas de panne de courant, les données ont montré que 60 % des onduleurs présentent au moins une vulnérabilité CVE non corrigée avec une gravité critique, qui, comme Tempête TL a montré pourrait inciter les cybercriminels à endommager l'appareil lui-même ou d'autres actifs qui y sont connectés.

SPS : 40 % des contrôleurs ne sont pas corrigés

Un autre exemple est celui des contrôleurs logiques programmables (PLC), dont 41 % ont au moins un CVE non corrigé avec une gravité critique. Ces appareils hérités sont essentiels car une attaque pourrait perturber les opérations de base. Cependant, la recherche a montré qu'ils peuvent être sensibles à des facteurs de risque élevés. Un exemple de ceci est le matériel ou le micrologiciel qui n'est plus pris en charge.

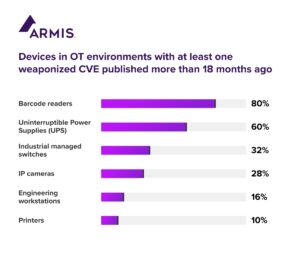

Un certain nombre d'autres appareils présentent un risque pour les environnements de fabrication, de transport et de services publics car ils avaient au moins un CVE malveillant publié avant janvier 2022 : 85 % des lecteurs de codes-barres, 32 % des commutateurs gérés industriels, 28 % des caméras IP et 10 pour cent des imprimantes.

Les caméras IP et les imprimantes sont également menacées

🔎 Même les appareils simples de l'entreprise ont des points faibles qui sont attaqués à plusieurs reprises (Image : Armis).

Dans tous les secteurs, les entreprises OT se caractérisent par la présence de plusieurs sites, de plusieurs lignes de production et de lignes de distribution complexes avec un grand nombre d'appareils gérés et non gérés sur leurs réseaux. Dans ce contexte, comprendre d'où vient le risque et quelles actions correctives sont nécessaires est un enjeu majeur. Cela peut être un obstacle à la gestion des vulnérabilités et fournit un point d'entrée pour les acteurs de la menace.

« Les appareils vulnérables sont courants dans un environnement ICS, les professionnels doivent donc voir quels actifs se trouvent sur leur réseau et des informations supplémentaires sur ce que ces appareils font réellement », a déclaré Nadir Izrael, CTO et co-fondateur d'Armis. "Grâce aux données contextuelles, les équipes peuvent définir le risque que chaque appareil représente pour l'environnement OT, ce qui leur permet de prioriser la correction des vulnérabilités critiques et/ou exploitables afin de réduire rapidement la surface d'attaque."

Il y a un besoin de collaboration entre les équipes OT et IT

Les industries avec OT ont considérablement changé ces dernières années en raison de la convergence de l'OT et de l'IT. Cette convergence inaugure une nouvelle phase de l'ère industrielle et permet une collaboration interdisciplinaire, mais dans la pratique, la gestion unifiée des deux environnements n'a pas encore eu lieu. Alors que les équipes OT se concentrent sur la maintenance des systèmes de contrôle industriels, l'atténuation des risques pour OT et la garantie de l'intégrité globale dans les environnements opérationnels, les tâches liées à l'informatique ont été négligées.

Quatre des cinq appareils les plus risqués exécutent des systèmes d'exploitation Windows, ce qui montre qu'une compréhension de base du risque lié aux actifs et de la sécurisation des actifs vulnérables reste un défi pour les équipes informatiques et OT.

Vulnérabilité du protocole SMBv.1 découverte

Armis a étudié les types d'appareils et a constaté que nombre d'entre eux sont plus vulnérables aux activités malveillantes car ils utilisent le protocole SMBv.1, des systèmes d'exploitation obsolètes et de nombreux ports ouverts. SMBv.1 est un protocole obsolète, non chiffré et compliqué avec des vulnérabilités ciblées dans les fameuses attaques Wannacry et NotPetya. Les experts en sécurité ont précédemment conseillé aux entreprises de cesser d'utiliser ce protocole, mais les données montrent qu'il est toujours utilisé dans cet espace.

"D'un point de vue organisationnel, une approche de la gestion des vulnérabilités basée sur les risques doit aller de pair avec les départements OT et IT travaillant ensemble pour coordonner les efforts d'atténuation", déclare Izrael. « Les projets interdépartementaux permettent de rationaliser les processus et la gestion des ressources, et d'améliorer la conformité et la sécurité des données. Pour relever les défis de la nouvelle ère industrielle, les professionnels de la sécurité ont besoin d'une solution de sécurité de convergence IT/OT qui protège tous les actifs connectés au réseau.

Une plateforme qui recherche tous les appareils compromis

La plate-forme Armis Unified Asset Intelligence découvre tous les actifs connectés, cartographie les communications et les relations entre eux et ajoute des informations contextuelles pour comprendre leur contexte et le risque qu'ils peuvent représenter pour l'organisation. Il est spécialement conçu pour protéger les environnements OT et IT et peut capturer des signaux significatifs provenant de centaines de plates-formes IT et OT. Le moteur de détection des menaces basé sur le cloud utilise l'apprentissage automatique et l'intelligence artificielle pour détecter lorsqu'un appareil fonctionne en dehors de son état normal et connu et déclenche une réponse automatisée pour aider à gérer l'ensemble de la surface d'attaque.

méthodologie

Armis a calculé le risque des appareils en examinant tous les appareils de la plateforme Armis Asset Intelligence and Security et en déterminant quels types présentaient le facteur de risque le plus élevé et/ou les vulnérabilités et expositions (CVE) les plus courantes. De plus, le niveau d'impact sur l'activité et la protection des terminaux ont eu un impact pondéré sur les résultats.

Plus sur Armis.com

À propos d'Armis

Armis, le leader de la visibilité et de la sécurité des actifs, propose la première plate-forme d'intelligence d'actifs unifiée du secteur qui s'attaque à la nouvelle surface d'attaque étendue créée par les actifs connectés. Les entreprises du Fortune 100 font confiance à notre protection en temps réel et continue pour protéger tous les actifs gérés et non gérés à travers l'informatique, le cloud, les appareils IoT, les appareils médicaux (IoMT), la technologie opérationnelle (OT), les systèmes de contrôle industriels (ICS) et la 5G vus dans leur contexte complet . Armis fournit une gestion passive des cyberactifs, une gestion des risques et une application automatisée. Armis est une société privée dont le siège est en Californie.