Les pirates utilisent l'astuce de phishing ZeroFont : utiliser des polices à 0 point dans les e-mails pour faire apparaître les e-mails malveillants comme s'ils avaient été analysés en toute sécurité par les outils de sécurité de Microsoft Outlook.

Les e-mails de phishing contenant des polices d’une taille de 0 point ne sont pas entièrement nouveaux. Bien que la technique de phishing dite ZeroFont ait été utilisée dans le passé, c'est la première fois qu'elle est documentée de cette manière. Le Jan Kopriva, analyste chez ISC Sans, prévient que cette astuce pourrait faire une énorme différence dans l'efficacité des opérations de phishing et que les utilisateurs devraient être conscients de son existence et de son utilisation dans la nature.

Voici comment fonctionne le phishing ZeroFont

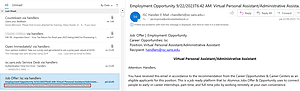

🔎 En fait, la première ligne de texte de la fenêtre de droite devrait être visible sur le côté gauche sous le sujet - commençant ici par « Offre d'emploi... » Mais le texte est affiché avec une taille de police de 0 point, ce qui crée un faux sentiment de sécurité (Image : Jan Kopriva).

L'astuce semble simple, mais elle a un énorme potentiel : la curiosité des gens. Et cela fonctionne ainsi : un e-mail au contenu de phishing classique est envoyé à un utilisateur. Le texte de phishing dans l'e-mail est visible et tous les liens fonctionnent. Cependant : les premières lignes de l'e-mail de phishing contiennent un court texte supplémentaire, formaté avec une taille de police de 0 point et qui n'est donc pas visible par les humains, mais uniquement par la machine.

Par exemple, le texte indique « Mail ganalysé et sécurisé par [nom de l'entreprise] Advanced Threat Protection » plus une date et une heure. La ligne n'est pas visible dans l'e-mail, mais dans l'aperçu rapide des e-mails, la première ligne de texte est affichée sous le « Objet » car la machine peut lire 0 point et répète le texte ici.

L'e-mail semble inoffensif en raison du phishing ZeroFont

De nombreux utilisateurs pensent désormais que l’e-mail a déjà été désamorcé par le filtre phishing et consultent l’e-mail. Parfois, ils cliquent également sur des liens ou pensent même que l’e-mail a été mal marqué. L’astuce a donc fonctionné. Le chercheur Jan Kopriva montre comment tout cela fonctionne dans des captures d'écran.

Plus sur ISC.Sans.edu