L'unité 42, l'équipe de recherche de Palo Alto Networks, a publié un rapport de recherche sur un nouveau ver peer-to-peer (P2P) ciblant le cloud, baptisé P2PInfect. Ce ver cible les systèmes Redis vulnérables avec des exploits efficaces pour les conteneurs. Dans le même temps, Unit 42 a également publié un rapport sur le ransomware Mallox. Les chercheurs ont observé une augmentation de l’activité de près de 50 pour cent, les serveurs MS-SQL étant exploités pour propager le ransomware.

Le 11 juillet 2023, les chercheurs cloud de l'Unité 42 ont découvert un nouveau ver peer-to-peer (P2P) qu'ils ont baptisé P2PInfect. Écrit dans le langage de programmation Rust, hautement évolutif et compatible avec le cloud, ce ver est capable d'infecter toutes les plateformes. Il cible Redis, une application de base de données open source populaire largement utilisée dans les environnements cloud.

P2PInfect - un ver peer-to-peer auto-réplicatif

Les instances Redis peuvent s'exécuter sur les systèmes d'exploitation Linux et Windows. Les chercheurs de l'unité 42 ont identifié plus de 307.000 934 systèmes Redis qui ont communiqué publiquement au cours des deux dernières semaines, dont 2 pourraient être vulnérables à cette variante du ver P307.000P. Même si les XNUMX XNUMX instances Redis ne sont pas toutes vulnérables, le ver attaquera quand même ces systèmes et tentera de les compromettre.

Le ver P2PInfect infecte les instances Redis vulnérables en exploitant la vulnérabilité d'échappement du bac à sable Lua (CVE-2022-0543). Cela rend le ver P2PInfect plus efficace pour fonctionner et se propager dans les environnements de conteneurs cloud. Ici, les chercheurs de l'Unité 42 ont découvert le ver en compromettant une instance de conteneur Redis dans leur environnement HoneyCloud.

Un ver attaque le conteneur Redis dans un pot de miel

Il s'agit d'un ensemble de pots de miel conçus pour identifier et enquêter sur les nouvelles attaques basées sur le cloud dans les environnements de cloud public. Bien que la vulnérabilité ait été annoncée en 2022, sa portée n’est pas encore entièrement connue. Cependant, il est noté avec un score CVSS critique de 10,0 dans la base de données nationale de vulnérabilité du NIST. De plus, le fait que P2PInfect exploite les serveurs Redis fonctionnant à la fois sur les systèmes d'exploitation Linux et Windows le rend plus évolutif et efficace que les autres vers. Le ver P2P observé par les chercheurs constitue un exemple d'attaque sérieuse qui serait possible en utilisant cette vulnérabilité.

Mallox Ransomware : Augmentation significative de l’activité

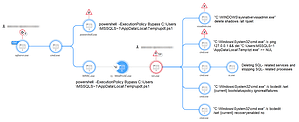

Mallox, également connu sous les noms de TargetCompany, Fargo et Tohnichi, est une souche de ransomware qui cible les systèmes Microsoft (MS) Windows. Actif depuis juin 2021, il se caractérise par l'exploitation de serveurs MS-SQL non sécurisés comme vecteur de pénétration pour compromettre les réseaux des victimes.

Récemment, les chercheurs de l’Unité 42 ont observé une augmentation de l’activité du ransomware Mallox. Depuis le début de l’année 2023, les activités de Mallox n’ont cessé de croître. Selon la télémétrie et les données open source, le nombre d’attaques Mallox a augmenté de 2023 % en 2022 par rapport à 174. Le groupe de ransomware Mallox revendique des centaines de victimes. Bien que le nombre réel de victimes soit inconnu, les données télémétriques de l'Unité 42 suggèrent des dizaines de victimes potentielles dans le monde, réparties dans divers secteurs, notamment l'industrie manufacturière, les services professionnels et juridiques, le commerce de gros et de détail.

Mallox pratique le double chantage

Comme beaucoup d’autres groupes de ransomwares, le ransomware Mallox suit la tendance de la double rançon : les attaquants volent des données, chiffrent les fichiers et menacent de publier les données volées sur un site Web qui fuit afin d’amener les victimes à payer la rançon. Chaque victime reçoit une clé privée pour communiquer avec le groupe via le navigateur Tor et négocier les conditions et le paiement.

Les chercheurs recommandent d’utiliser une solution XDR/EDR pour effectuer une inspection en mémoire et détecter les techniques d’injection de processus. La chasse aux menaces permet aux organisations de rechercher des signes de comportement inhabituel liés au contournement des produits de sécurité, aux comptes de service à mouvement latéral et au comportement des utilisateurs lié aux administrateurs de domaine.

Plus sur PaloAltoNetworks.com

À propos des réseaux de Palo Alto Palo Alto Networks, le leader mondial des solutions de cybersécurité, façonne l'avenir basé sur le cloud avec des technologies qui transforment la façon dont les gens et les entreprises travaillent. Notre mission est d'être le partenaire privilégié en matière de cybersécurité et de protéger notre mode de vie numérique. Nous vous aidons à relever les plus grands défis de sécurité au monde grâce à une innovation continue tirant parti des dernières avancées en matière d'intelligence artificielle, d'analyse, d'automatisation et d'orchestration. En fournissant une plate-forme intégrée et en renforçant un écosystème croissant de partenaires, nous sommes les leaders dans la protection de dizaines de milliers d'entreprises sur les clouds, les réseaux et les appareils mobiles. Notre vision est un monde où chaque jour est plus sûr que le précédent.