L'équipe de recherche en sécurité de Palo Alto Networks a évalué plus de 100 entreprises dans plusieurs secteurs pour cartographier leurs surfaces d'attaque non gérées. Les résultats ont été compilés dans le rapport actuel sur les menaces de surface d'attaque.

Les professionnels de la sécurité chevronnés savent que si les « jours zéro » font la une des journaux, les vrais problèmes découlent des dizaines de petites décisions qui sont prises chaque jour dans une organisation. Même une seule mauvaise configuration accidentelle peut créer un point faible dans la défense.

Les oublis et les erreurs de configuration ciblés

Les attaquants opportunistes ciblent de plus en plus ces oublis et ces erreurs de configuration, car il est devenu facile et peu coûteux de trouver des vulnérabilités, des expositions ou d'autres portes ouvertes inconnues. Même les attaquants les moins expérimentés peuvent mettre en place une infrastructure d'analyse pour parcourir grossièrement Internet et découvrir des objets susceptibles d'être compromis. Certains peuvent même essayer de déchiffrer cette vulnérabilité, mais des attaquants beaucoup plus entreprenants vendent ces données d'analyse à des enchérisseurs sur le dark web, qui peuvent alors lancer des attaques plus sophistiquées. C'est donc un grand avantage pour les défenseurs s'ils connaissent la surface d'attaque d'un attaquant.

Pour une analyse plus approfondie, les chercheurs ont examiné un échantillon de données CVE (Critical Vulnerabilities and Exposure) de janvier à février 2022 pour lesquelles des exploits étaient déjà connus pour être actifs et mis en évidence dans les principales recommandations de cybersécurité des agences fédérales américaines.

Voici quelques-unes des principales conclusions du rapport sur les menaces ASM 2022 de Palo Alto Networks, qui est basé sur des données observables de plus de 100 entreprises plutôt que sur des enquêtes autodéclarées :

- Le cloud continue d'être un cauchemar pour la sécurité : Près de 80 % de tous les problèmes observés sur la surface d'attaque mondiale ont eu lieu dans le cloud. Bien que simples, les déploiements dans le cloud entraînent de nombreuses attaques involontaires dues à des erreurs de configuration et à l'informatique fantôme.

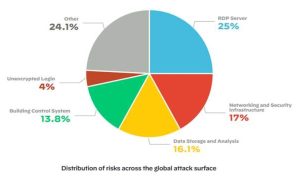

- Les fruits à portée de main continuent de pendre : Les menaces non zero-day sont partout. Près d'un problème sur quatre que les chercheurs ont trouvé sur la surface d'attaque était lié à un serveur RDP non protégé, qui est devenu la passerelle préférée des ransomwares. L'enquête Xpanse a également découvert plus de 700 pages de connexion non cryptées pour divers services informatiques non cryptés et accessibles au public. Près de 3.000 2.500 systèmes de stockage et d'analyse de bases de données et plus de XNUMX XNUMX systèmes critiques de contrôle des bâtiments (BCS) étaient également accessibles via l'Internet public.

- Logiciel en fin de vie = fin de vie pour la sécurité : 30 % des organisations utilisaient des versions en fin de vie (EOL) de logiciels affectés par des CVE qui avaient des exploits actifs connus et qui figuraient dans les avis de cybersécurité du gouvernement américain.

- La surface d'attaque incontrôlée augmente : Les chercheurs ont également constaté que même si plusieurs entreprises avaient un grand nombre de problèmes actifs qu'elles combattaient en un mois, elles n'étaient jamais vraiment certaines. Ces entreprises sont restées vulnérables tout au long du mois, car leur surface d'attaque non gérée a continué de croître tandis que d'autres problèmes de sécurité ont été résolus.

- Persistant, complexe, mais unique : Les recherches de Xpanse ont révélé que même si la surface d'attaque de chaque secteur est unique, des vulnérabilités subsistent. Par exemple, près de 23 % de tous les problèmes dans le secteur des services publics et de l'énergie étaient dus à des systèmes de contrôle des bâtiments compromis. Près de 50 % de tous les problèmes de services professionnels et juridiques concernaient des systèmes de stockage de données et des connexions non cryptées exposées à l'Internet public. Cela mettait en danger la propriété intellectuelle, les données client importantes et d'autres informations hautement sensibles.

trouver des vulnérabilités

Si les équipes de sécurité ne savent pas où se trouvent les vulnérabilités, il est impossible de s'assurer que les problèmes sont résolus. Pour de nombreuses organisations, le cloud et le RDP seront des cibles constantes, mais la constellation de risques et de vulnérabilités sur votre surface d'attaque ne fera que croître à mesure que les surfaces d'attaque deviendront plus complexes.

Les attaquants bénéficient de la complexité et des surfaces d'attaque en constante évolution, car ils peuvent rechercher ces vulnérabilités sur l'ensemble de l'Internet. Du point de vue d'un attaquant, les organisations peuvent identifier les problèmes et les hiérarchiser afin de les résoudre. Cela signifie également que se concentrer sur des mesures telles que le temps moyen de détection (MTTD) et le temps moyen de réponse (MTTR) est intrinsèquement erroné.

MTTD et MTTR pour les failles de sécurité

En cas de faille de sécurité, le MTTD et le MTTR sont acceptables, mais Palo Alto Networks estime que la sécurité doit se concentrer sur tout ce qui est en son pouvoir pour prévenir les failles de sécurité avant qu'elles ne se produisent. Cela signifie que les organisations doivent mettre davantage l'accent sur le temps moyen d'inventaire (MTTI) car il est impossible de protéger les actifs inconnus contre les risques inconnus.

Les surfaces d'attaque modernes sont dynamiques. Sans une vue d'ensemble claire et constamment mise à jour, il est trop facile d'avoir des vulnérabilités persistantes et des actifs non gérés. Les professionnels de la sécurité ne peuvent être aussi bons que les données dont ils disposent. Palo Alto Networks estime qu'une base solide de détection et de surveillance continues garantit que les organisations peuvent suivre le rythme des surfaces d'attaque modernes et dynamiques pour trouver, hiérarchiser et atténuer les vulnérabilités à mesure qu'elles émergent.

Plus sur PaloAltoNetworks.com

À propos des réseaux de Palo Alto Palo Alto Networks, le leader mondial des solutions de cybersécurité, façonne l'avenir basé sur le cloud avec des technologies qui transforment la façon dont les gens et les entreprises travaillent. Notre mission est d'être le partenaire privilégié en matière de cybersécurité et de protéger notre mode de vie numérique. Nous vous aidons à relever les plus grands défis de sécurité au monde grâce à une innovation continue tirant parti des dernières avancées en matière d'intelligence artificielle, d'analyse, d'automatisation et d'orchestration. En fournissant une plate-forme intégrée et en renforçant un écosystème croissant de partenaires, nous sommes les leaders dans la protection de dizaines de milliers d'entreprises sur les clouds, les réseaux et les appareils mobiles. Notre vision est un monde où chaque jour est plus sûr que le précédent.