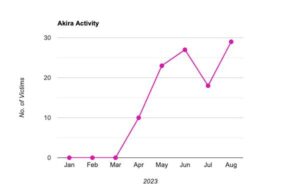

Le groupe de ransomware Akira a rapidement gagné en notoriété. Le groupe a émergé en mars 2023 et était déjà le quatrième groupe le plus actif en août, exigeant des millions de dollars de rançon à ses victimes. Logpoint a analysé les tactiques, les techniques et les processus.

Akira se concentre principalement sur des entreprises de divers secteurs au Royaume-Uni et aux États-Unis, notamment l'éducation, la finance, l'immobilier, l'industrie manufacturière et le conseil.

« Akira s'est révélé extrêmement actif et a constitué une longue liste de victimes en peu de temps. À chaque attaque, le groupe évolue avec des capacités supplémentaires », explique Swachchhanda Shrawan Poudel, ingénieur de recherche en sécurité Logpoint. « Le groupe a déjà fait de nombreuses victimes depuis son apparition en mars et rien n'indique que ses activités diminuent. Au contraire, le nombre de victimes augmente chaque mois.»

APT Akira déjà numéro 4 du classement

Le ransomware est un malware sophistiqué qui vise à crypter les fichiers du système d'une victime, à supprimer les clichés instantanés et à fournir des instructions pour payer la rançon et récupérer les données. Il utilise des algorithmes de cryptage, des critères d'exclusion et un système de communication basé sur TOR pour réaliser des opérations malveillantes.

Les enquêtes de Logpoint ont découvert la chaîne d'infection d'Akira grâce à l'analyse des logiciels malveillants. Akira cible activement les VPN Cisco ASA sans authentification multifacteur pour exploiter CVE-2023-20269 comme point d'entrée pour leur ransomware. Les membres du groupe utilisent divers modèles de logiciels malveillants dans leurs attaques qui déclenchent une série d'étapes pour chiffrer les fichiers des victimes, notamment la suppression des clichés instantanés, la recherche de fichiers et de répertoires, ainsi que le processus d'énumération et de chiffrement.

Le ransomware Akira agit sans pitié

"L'émergence d'Akira montre à quel point les mesures de base en matière de cybersécurité sont importantes", déclare Swachchhanda Shrawan Poudel. « Dans ce cas, la mise en œuvre d’une authentification multifacteur peut faire la différence entre une cyberattaque dévastatrice et une tentative d’attaque inoffensive. Les entreprises doivent surveiller les risques et prendre les mesures de protection appropriées. Cela inclut la mise à jour des logiciels et des systèmes, la vérification des comptes privilégiés et la segmentation du réseau.

La plateforme d'opérations de sécurité de Logpoint, Converged SIEM, fournit des outils et des capacités complets pour identifier, évaluer et atténuer l'impact du ransomware Akira. Grâce à des fonctionnalités telles que la solution de point de terminaison native AgentX et SOAR avec des playbooks préconfigurés, les équipes de sécurité peuvent automatiser les étapes clés de réponse aux incidents, collecter des journaux et des données critiques et accélérer la détection et la correction des logiciels malveillants.

Logpoint propose un rapport complet sur Akira sur son blog. Vous y obtenez un aperçu approfondi de la chaîne d’infection, l’analyse technique des échantillons de logiciels malveillants et des recommandations pour vous protéger contre la menace.

Plus sur Logpoint.com

À propos de Logpoint

Logpoint est le fabricant d'une plateforme fiable et innovante pour les opérations de cybersécurité. En combinant une technologie avancée et une compréhension approfondie des défis des clients, Logpoint renforce les capacités des équipes de sécurité et les aide à lutter contre les menaces actuelles et futures. Logpoint propose des technologies de sécurité SIEM, UEBA, SOAR et SAP qui convergent vers une plateforme complète qui détecte efficacement les menaces, minimise les faux positifs, priorise les risques de manière autonome, répond aux incidents et bien plus encore.