Les entreprises peuvent désormais profiter pleinement des avantages d’une architecture Zero Trust tout en simplifiant considérablement la conception du réseau. Les nouveaux agents de point de terminaison pour macOS et Windows remplacent complètement les réseaux privés virtuels traditionnels.

Lookout a annoncé de nouveaux agents de point de terminaison Windows et macOS pour sa solution Lookout Secure Private Access Zero Trust Network Access (ZTNA), facilitant le remplacement complet des réseaux privés virtuels (VPN) surchargés par une sécurité basée sur le cloud. Les entreprises peuvent désormais profiter pleinement des avantages d’une architecture Zero Trust tout en simplifiant considérablement la conception du réseau. Selon les analystes de Gartner, d'ici 2025, au moins 70 % des nouveaux déploiements d'accès à distance fonctionneront principalement avec ZTNA plutôt qu'avec des services VPN. Fin 2021, il était encore inférieur à 10 pour cent.

Trop complexe : architectures ZTNA et VPN à la fois

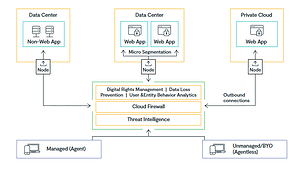

Les produits ZTNA initiaux offrent des options limitées de routage du trafic. Les solutions VPN plus anciennes, en revanche, prennent en charge une variété de protocoles et de cas d'utilisation complexes, ce qui rend un remplacement complet du VPN difficile à mettre en œuvre dans de nombreux environnements d'entreprise. Les équipes de sécurité informatique sont souvent obligées d'exécuter simultanément des architectures ZTNA et VPN pour prendre en charge certaines applications héritées telles que les téléphones VoIP. Cette limitation conduit à une conception de réseau complexe, coûteuse à exploiter et à entretenir.

Les nouveaux agents de point de terminaison de Lookout pour les systèmes d'exploitation Windows et macOS facilitent la transition complète vers une architecture Zero Trust avec prise en charge du contrôle du trafic au niveau du réseau et des applications. Lorsqu'elles sont associées à Lookout Secure Private Access depuis le cloud, les équipes de sécurité informatique peuvent désormais remplacer complètement l'ensemble des cas d'utilisation pris en charge par les VPN traditionnels et profiter pleinement des avantages d'une architecture Zero Trust.

Le VPN perturbe le zéro confiance

Le principe de base du Zero Trust est « ne jamais faire confiance, toujours vérifier ». Tous les utilisateurs et appareils sont considérés comme des menaces potentielles et doivent être constamment surveillés et limités aux ressources nécessaires pour accomplir une tâche spécifique. Les VPN, quant à eux, adoptent une approche de connectivité tout ou rien en permettant aux utilisateurs de s'authentifier une seule fois, puis de se déplacer librement sur le réseau. Cet accès illimité au niveau du réseau crée les conditions d’attaques latérales. Si un acteur malveillant ou un malware parvient à contourner le VPN, il aura un accès complet à toutes les applications et données sensibles du réseau de l'entreprise.

L'accès privé sécurisé de Lookout, ainsi que les agents de point de terminaison Windows et macOS, offrent d'importants avantages en matière de sécurité. Ceci comprend:

- Aperçu unique du trafic des applications privées : Les équipes de sécurité informatique peuvent mieux comprendre comment leurs utilisateurs interagissent avec les applications privées, de la visibilité aux données réellement consultées.

- Sécurité avancée des données : Les agents facilitent le déploiement de contrôles avancés de sécurité des données pour les applications privées d'entreprise, notamment les solutions de prévention des pertes de données (DLP) et de gestion des droits numériques d'entreprise (EDRM).

- Contrôle granulaire du trafic pour s’adapter aux environnements hétérogènes : Les agents peuvent être configurés pour acheminer le trafic vers des destinations spécifiques en fonction de facteurs tels que l'utilisateur, l'appareil et l'emplacement. Cela garantit que seuls les utilisateurs autorisés ont accès aux données sensibles.

- Expérience utilisateur améliorée avec le contrôle du trafic multi-tunnel : Les agents acheminent le trafic vers l'un des nombreux emplacements Cloud Edge mondiaux de Lookout, offrant ainsi le chemin le plus court entre l'utilisateur et l'entreprise.

- Routage multi-chemins redondant et hautement disponible : Les agents utilisent la plateforme de sécurité cloud distribuée à l'échelle mondiale de Lookkout pour fournir aux utilisateurs finaux un service de sécurité Edge (SSE) hautement disponible en tirant parti d'algorithmes avancés de sélection de chemin et de routage.

- Application cohérente du Zero Trust avec sécurité intégrée des points de terminaison : Les agents surveillent en permanence l’état des points finaux lorsqu’ils sont intégrés aux plates-formes de protection des points finaux (EPP), aux centres de sécurité du système d’exploitation et à d’autres produits de sécurité des points finaux.

À propos de Lookout Les cofondateurs de Lookout, John Hering, Kevin Mahaffey et James Burgess, se sont réunis en 2007 dans le but de protéger les personnes contre les risques de sécurité et de confidentialité posés par un monde de plus en plus connecté. Avant même que les smartphones ne soient dans la poche de tout le monde, ils se sont rendus compte que la mobilité aurait un impact profond sur notre façon de travailler et de vivre.