De plus en plus d’entreprises migrent leurs actifs numériques vers le cloud. En conséquence, la surface d’attaque informatique s’étend et, intensifiée par le multi-cloud, devient de plus en plus complexe. Cloud Security Posture Management, ou CSPM en abrégé, vérifie les environnements cloud et informe les spécialistes responsables des vulnérabilités de configuration.

Les surfaces d'attaque sont dynamiques et leur nombre ne cesse d'augmenter. En raison de la transformation numérique et du travail hybride et flexible au niveau local, un nombre extrêmement croissant d'appareils, d'applications Web, de plates-formes Software-as-a-Service (SaaS) et d'autres services tiers nécessitent une connexion au réseau d'entreprise.

Équipe : Gestion de la posture de sécurité du cloud

Dans le même temps, les entreprises déplacent de plus en plus de systèmes critiques vers le cloud et les distribuent entre plusieurs fournisseurs de services cloud (CSP) et dans des centres de données. La gestion de la posture de sécurité du cloud (CSPM) devient une priorité absolue dans de plus en plus d'organisations. Les tâches de base de la sécurité du cloud sont comparables à la configuration de la sécurité dans l'informatique traditionnelle d'un centre de données local.

Alors que les processus évoluent vers la numérisation et le cloud, les responsables de la sécurité informatique ont besoin d'une visibilité complète sur les surfaces d'attaque émergentes. En particulier dans le multi-cloud, ils exigent des outils permettant un contrôle de sécurité cohérent, quelle que soit l'infrastructure sous-jacente.

Le cloud exige une bonne sécurité

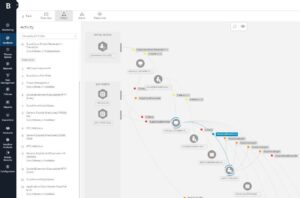

🔎 Visualisez les événements liés à la sécurité dans une gestion de la posture de sécurité du cloud (Image : Bitdefender).

Par rapport aux architectures de centres de données traditionnelles, l’importance de se protéger contre les mécanismes d’attaque qui s’appliquent aussi bien à l’informatique cloud qu’à l’informatique sur site demeure. Ce qui a changé dans le cloud, c'est l'infrastructure sous-jacente et l'accès des entités autorisées aux ressources numériques.

L’une des conséquences de la tendance à déplacer les systèmes critiques vers le cloud et le multi-cloud est la complexité accrue de l’informatique. La surveillance de la situation en matière de sécurité informatique est devenue plus difficile. Dans le même temps, paradoxalement, le principal avantage du cloud – la mise en place, la configuration et la mise à l’échelle de l’infrastructure selon les besoins – permet aux attaquants de détecter plus facilement les vulnérabilités afin d’accéder aux instances dans le multi-cloud.

Limites de la sécurité informatique conventionnelle

Les solutions de cybersécurité traditionnelles sont mal équipées pour protéger les surfaces d’attaque dynamiques qui émergent dans le multi-cloud. Ils sont toujours conçus pour une informatique statique, où les applications s'exécutent dans un centre de données renforcé et où seul un nombre gérable d'utilisateurs extérieurs au réseau ont une raison légitime de demander l'accès. Ils ne peuvent donc pas suivre le rythme de la complexité et de la flexibilité croissantes des structures informatiques actuelles.

Dans la nouvelle confusion, les cybercriminels peuvent simultanément déguiser leurs tentatives de communication en trafic de données légitime et dissimuler leurs manœuvres d'évasion dans le volume croissant de demandes d'autorisation. Par exemple, les attaquants analysent constamment les adresses IP du cloud pour détecter des erreurs de configuration, des identités surprivilégiées et des mécanismes d'authentification obsolètes et inadéquats. De plus, de nombreux cybercriminels peuvent télécharger une liste de compartiments S3 ouverts ou rechercher des clés API privées sur GitHub pour accéder aux données ou au réseau.

Nouveau statut de sécurité grâce au Cloud Security Posture Management (CSPM)

Le CSPM peut aider les entreprises à mieux gérer ces problèmes. Voici cinq tâches clés qu’une refonte de la sécurité du cloud devrait accomplir :

1. Voir le paysage numérique dans son intégralité

Personne ne peut protéger ce qu’il ne peut pas voir. Les équipes de sécurité informatique ont donc besoin d'une visibilité complète de la surface d'attaque - depuis l'infrastructure sur site et les actifs gérés jusqu'aux applications Web multi-cloud et tierces jusqu'aux points de terminaison distants. CSPM fournit un aperçu complet du paysage cloud d'une entreprise. Afin d’utiliser de manière optimale les informations obtenues, celles-ci doivent être intégrées de manière transparente dans l’ensemble de son infrastructure numérique. Idéalement, cela se fait sur une plateforme complète qui couvre à la fois le cloud et tous les autres actifs numériques.

2. Appliquer scrupuleusement les normes de sécurité

🔎 Tableau de bord de conformité dans une gestion de la posture de sécurité du cloud (Image : Bitdefender).

Pour mettre en œuvre les normes de sécurité recommandées dans les structures multi-cloud, il est important d’identifier les lacunes des défenses. Un CSPM doit répondre à plusieurs questions. La configuration est-elle correcte ? Chaque point final dispose-t-il d’un programme anti-malware ? Les données sont-elles cryptées selon les normes reconnues ? Une CSPM ne remplit ses missions que si elle donne aux responsables de la sécurité informatique les moyens de mettre en œuvre et de faire respecter les règles élémentaires de sécurité. À l'étape suivante, vous pouvez inscrire à l'ordre du jour des directives et réglementations supplémentaires spécifiques à l'industrie ou à l'entreprise qui sont obligatoires ou utiles pour l'entreprise.

3. Gérez les identités et les droits d’accès de manière simple et transparente

Un CSPM en tant qu'outil complet pour établir la sécurité informatique fournit un aperçu des lignes directrices pour la gestion des identités et des accès dans le multi-cloud. Les entreprises utilisent un très grand nombre de services cloud, du stockage à l'équilibrage de charge, et il est presque impossible de savoir quelle entité accède à quel actif et pourquoi. Il n’est pas rare que des politiques ou des identités de machines dotées de droits privilégiés soient toujours en vigueur et fournissent ainsi des accès dont personne n’a plus besoin ou que l’administrateur informatique a oublié depuis longtemps. En outre, de nombreux administrateurs, poussés par le besoin de productivité, se replient sur les normes des politiques d'autorisation. Le résultat final est qu’ils accordent aux services Web et à d’autres entités bien plus de droits d’accès que nécessaire. Une gestion solide des accès est donc fondamentale pour la cyberhygiène du moindre privilège, essentielle, en particulier dans des circonstances complexes.

4. Détecter et combler efficacement les failles de sécurité

Sécuriser une surface d’attaque sans cesse croissante dépend de la capacité à hiérarchiser les problèmes. Aucune équipe d’analystes en sécurité, quelle que soit sa taille, ne peut suivre l’augmentation actuelle de la surface réseau dans les infrastructures multi-cloud dynamiques. Il n’existe aucun moyen de contourner la mise à l’échelle des machines pour couvrir tous les domaines et faire remonter les vulnérabilités les plus critiques. Un CSPM efficace hiérarchise les problèmes de manière largement automatisée. Il recommande des moyens de remédier aux vulnérabilités qui sont hautement automatisés d'une part et que l'administrateur peut surveiller d'autre part. Il évalue les risques en fonction des objectifs de l'entreprise.

5. Facile à mettre en œuvre

La CSPM doit avant tout réduire la complexité. Les équipes de sécurité doivent être en mesure de mettre en œuvre rapidement un CSPM et d’obtenir immédiatement un aperçu complet de leur surface d’attaque. La plateforme doit fournir des informations et des recommandations exploitables pour résoudre les vulnérabilités les plus critiques le plus rapidement possible. Cela en fait une ressource précieuse même si l’équipe de sécurité a peu de connaissances en matière de sécurité du cloud.

Capturez le cloud

De nouvelles surfaces d'attaque changent constamment le paysage actuel des menaces et donnent aux attaquants de nombreuses opportunités de détecter et d'exploiter les vulnérabilités des défenses de sécurité. La sécurité informatique conventionnelle est incapable de combler ces lacunes. CSPM aide les organisations à mieux gérer leurs surfaces d'attaque croissantes en offrant une visibilité sur le paysage cloud et en évaluant les risques émergents. Il offre la possibilité de renforcer les structures cloud. Grâce à des processus automatisés, elle met en œuvre une protection dans des paysages complexes, même avec un savoir-faire et des ressources limités. Simplement mis en œuvre, un CSPM devient rapidement efficace.

Plus sur Bitdefender.com

À propos de Bitdefender Bitdefender est un leader mondial des solutions de cybersécurité et des logiciels antivirus, protégeant plus de 500 millions de systèmes dans plus de 150 pays. Depuis sa création en 2001, les innovations de l'entreprise ont régulièrement fourni d'excellents produits de sécurité et une protection intelligente pour les appareils, les réseaux et les services cloud pour les particuliers et les entreprises. En tant que fournisseur de choix, la technologie Bitdefender se trouve dans 38 % des solutions de sécurité déployées dans le monde et est approuvée et reconnue par les professionnels du secteur, les fabricants et les consommateurs. www.bitdefender.de