Les pirates chinois accèdent aux données personnelles des utilisateurs à l'aide de fausses applications de messagerie. Cela inclut le contenu des messages, les coordonnées et les journaux d’appels. Particulièrement perfide : les deux bugs déguisés en applications légitimes étaient disponibles via les magasins d'applications officiels Google Play et Samsung Galaxy Store.

Les applications sont toujours disponibles chez le constructeur coréen. En mai 2023, les pirates avaient ciblé des milliers d’utilisateurs dans le monde. L’Allemagne est une cible principale. L'équipe dirigée par le chercheur d'ESET Lukas Stefanko a découvert les deux applications « Signal Plus Messenger » et « FlyGram », qui se déguisent en messagers légitimes Signal et Telegram. Tous deux installent le logiciel espion BadBazaar, qui a déjà été utilisé pour opprimer les Ouïghours et d’autres minorités en Chine.

Fausses applications pour Signal et Telegram

Les applications espionnes ont les mêmes fonctions que les applications originales : les utilisateurs peuvent les utiliser pour écrire des messages et envoyer des photos sans éveiller les soupçons. Les deux applications ont été supprimées du Google Play Store après avoir été découvertes par ESET, mais elles sont restées longtemps disponibles sur le Samsung Galaxy Store. Les fausses applications peuvent toujours être trouvées sur divers sites proposant des applications et des APK.

Comment les pirates ont opéré

Signal et Telegram sont des applications open source. Cela signifie que n'importe qui peut consulter et modifier votre code source. Les pirates en ont profité pour ajouter leur code malveillant à la structure de base fonctionnelle des messagers. Ils les ont ensuite publiés dans les magasins d'applications. L’avantage pour les cybercriminels de cette méthode est que la « nouvelle » application a les mêmes fonctionnalités que l’originale, donnant ainsi une apparence de légalité. En pratique, les utilisateurs ne remarquent aucune différence avec l’application officielle.

Après avoir lancé Signal Messenger Plus pour la première fois, l'utilisateur doit se connecter tout comme l'application officielle Signal pour Android. Le malware se connecte ensuite aux serveurs des pirates. L'application espionne les messages en utilisant à mauvais escient la fonction « Connecter l'appareil ». Cela se fait en connectant automatiquement l'appareil compromis au périphérique Signal de l'attaquant. Cette méthode d’espionnage est unique dans la mesure où cette fonctionnalité n’a jamais été exploitée par des logiciels malveillants jusqu’à présent.

Fausse application Telegram FlyGram

La victime se connecte également à la fausse application Telegram FlyGram, comme l'exige le messager officiel. Avant même que l'enregistrement soit terminé, FlyGram et le malware BadBazaar ont la possibilité de voler des informations sensibles sur l'appareil. FlyGram peut accéder aux sauvegardes Telegram si l'utilisateur a activé une fonctionnalité spécifique ajoutée par les pirates. Cette fonctionnalité était active dans au moins 13.953 XNUMX comptes d’utilisateurs. Les attaquants peuvent utiliser FlyGram pour enregistrer certaines métadonnées, telles que des listes de contacts, des journaux d'appels et des informations sur les appareils et le réseau. Cependant, les pirates n'ont pas accès aux données et aux messages envoyés dans Telegram.

Utilisateurs concernés dans le monde entier

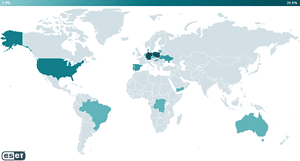

🔎 Les fausses applications pour Signal et Telegram étaient les plus répandues dans ces pays (Image : ESET).

ESET a enregistré une activité de fausses applications dans de nombreux pays et régions. Les appareils Android en Europe sont particulièrement touchés, notamment en Allemagne et en Pologne. Le malware est également actif en Australie, en Amérique du Sud, en Afrique et en Amérique du Nord et du Sud. De plus, les cybercriminels ont distribué un lien vers FlyGram dans le Google Play Store dans un groupe Uyghur Telegram. Les applications de la famille de logiciels malveillants BadBazaar ont déjà été utilisées contre les Ouïghours et d’autres minorités ethniques turcophones en dehors de la Chine.

Méfiez-vous des applications de développeurs inconnus

Lors de l'installation de services de messagerie et d'autres applications, les utilisateurs doivent toujours faire attention au développeur ou à l'entreprise derrière le service. En cas de doute, vous devez toujours choisir le fabricant officiel. Les deux faux messagers peuvent toujours être téléchargés depuis le Samsung Galaxy Store et divers sites tiers. En aucun cas les utilisateurs ne sont autorisés à les installer sur leur smartphone. Il est également conseillé d’utiliser une application de sécurité, y compris sur les appareils mobiles. Cela empêche le téléchargement ou l'installation de l'application à un stade précoce et empêche l'infection du système.

Plus sur ESET.com

À propos d'ESET ESET est une société européenne dont le siège est à Bratislava (Slovaquie). Depuis 1987, ESET développe des logiciels de sécurité primés qui ont déjà aidé plus de 100 millions d'utilisateurs à profiter de technologies sécurisées. Le large portefeuille de produits de sécurité couvre toutes les principales plates-formes et offre aux entreprises et aux consommateurs du monde entier l'équilibre parfait entre performance et protection proactive. La société dispose d'un réseau de vente mondial dans plus de 180 pays et de bureaux à Jena, San Diego, Singapour et Buenos Aires. Pour plus d'informations, visitez www.eset.de ou suivez-nous sur LinkedIn, Facebook et Twitter.