Partenariats, services, relations clients : aucune organisation ne fonctionne de manière indépendante. Les contrats, les conformités et les lois régulent la coopération, mais qu’en est-il des critères de sécurité ? Les cyberattaques contre les chaînes d'approvisionnement touchent particulièrement les petites et moyennes entreprises, selon le dernier rapport sur les menaces de Sophos.

Dans la dernière version de Sophos Rapport sur les menaces : cybercriminalité dans la rue principale Les experts en sécurité rapportent qu'en 2023, l'équipe Sophos MDR a répondu de plus en plus aux cas dans lesquels des entreprises ont été attaquées via ce qu'on appelle la chaîne d'approvisionnement, c'est-à-dire la chaîne d'approvisionnement dans l'entreprise et dans l'infrastructure informatique. Dans plusieurs cas, les vulnérabilités résidaient dans le logiciel de surveillance et de gestion à distance (RMM) d'un fournisseur de services. Les attaquants ont utilisé l'agent RMM exécuté sur les machines des victimes ciblées pour créer de nouveaux comptes administratifs sur le réseau attaqué, puis ont utilisé des outils commerciaux de bureau à distance, d'exploration de réseau et de configuration de logiciels. Ils ont ensuite installé avec succès le ransomware LockBit.

Comment réagissez-vous aux attaques du fournisseur de services ?

Il n’est souvent pas facile pour les PME d’organiser leur propre cybersécurité d’un point de vue économique et en termes de personnel. Une fois cet objectif atteint, les risques externes subsistent. Les attaques qui exploitent des logiciels fiables et offrent la possibilité de désactiver la protection des terminaux sont particulièrement perfides et souvent utilisées par les criminels. Cela signifie : prêtez une attention particulière aux avertissements des systèmes indiquant que la protection des terminaux a été manipulée ou désactivée !

Celui qui vient de paraître Rapport sur les menaces : cybercriminalité dans la rue principale a documenté un certain nombre de cas au cours de l'année dernière, en plus du logiciel RMM, dans lesquels des attaquants ont utilisé des pilotes de noyau vulnérables provenant de logiciels plus anciens qui possédaient encore des signatures numériques valides. En outre, les experts ont enregistré à plusieurs reprises des déploiements de logiciels spécialement créés qui utilisaient des signatures numériques obtenues frauduleusement - y compris des pilotes de noyau malveillants signés numériquement via le programme Windows Hardware Compatibility Publisher (WHCP) de Microsoft - pour échapper à la détection par les outils de sécurité et exécuter du code qui désactive les logiciels malveillants. protection.

La manipulation des pilotes du noyau est un problème

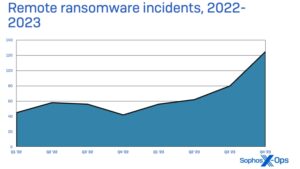

🔎 Les données collectées au cours des deux dernières années montrent que la proportion de tentatives d'attaques de ransomware à distance a globalement augmenté - un problème persistant, avec encore plus d'ampleur au second semestre 2023. (Image : Sophos).

Étant donné que les pilotes du noyau fonctionnent à un niveau très bas dans le système d'exploitation et sont généralement chargés avant les autres logiciels au démarrage du PC, cela signifie que dans de nombreux cas, ils sont exécutés avant même que le logiciel de sécurité puisse démarrer. Les signatures numériques font pour ainsi dire office de ticket d’entrée. Dans toutes les versions de Windows depuis Windows 10 version 1607, les pilotes du noyau doivent avoir une signature numérique valide, sinon les systèmes d'exploitation Windows avec Secure Boot activé ne les chargeront pas.

Après que Sophos a informé Microsoft de la découverte de pilotes de noyau malveillants en décembre 2022 et que Microsoft a publié un avis de sécurité, la société a révoqué un certain nombre de certificats de pilotes malveillants obtenus via WHCP en juillet 2023.

Certificats volés et bibliothèques manipulées

Cependant, les pilotes ne doivent pas nécessairement être malveillants pour être exploités. Les spécialistes de la sécurité de Sophos ont observé plusieurs cas où des pilotes et autres bibliothèques de versions plus anciennes, voire actuelles, de produits logiciels ont été utilisés par des attaquants pour injecter des logiciels malveillants dans la mémoire système.

Les propres pilotes de Microsoft ont également été utilisés dans les attaques. Une version vulnérable d'un pilote de l'utilitaire Process Explorer de Microsoft a été utilisée à plusieurs reprises par des opérateurs de ransomware pour désactiver les produits de protection des points finaux. En avril 2023, Sophos a fait état d’un outil appelé «AuKill», qui a utilisé ce pilote dans plusieurs attaques visant à installer les ransomwares Medusa Locker et LockBit.

Il est parfois possible d’identifier les facteurs vulnérables avant qu’ils ne puissent être exploités. En juillet, le code de conduite de Sophos a été déclenché par l'activité d'un chauffeur pour le produit de sécurité d'une autre entreprise. L'alarme a été déclenchée par le propre test de simulation d'attaque d'un client. L'enquête sur l'incident a révélé trois vulnérabilités qui ont été signalées au fabricant du logiciel puis corrigées.

Les PME peuvent se défendre contre les cybermenaces

Les petites et moyennes entreprises sont tout aussi exposées aux cybermenaces que les entreprises et sociétés mondiales, mais ne disposent pas des ressources financières et humaines dont elles disposent. Mais vous pouvez vous armer :

- formation cohérente des employés

- Utilisation de l'authentification multifacteur sur tous les actifs externes

- hygiène constante du serveur et du réseau (correctifs et mises à jour réguliers)

- Migration de ressources difficiles à gérer telles que les serveurs Microsoft Exchange vers des plateformes de messagerie SaaS

- Évaluations régulières des vulnérabilités et tests d’intrusion

À propos de Sophos Plus de 100 millions d'utilisateurs dans 150 pays font confiance à Sophos. Nous offrons la meilleure protection contre les menaces informatiques complexes et la perte de données. Nos solutions de sécurité complètes sont faciles à déployer, à utiliser et à gérer. Ils offrent le coût total de possession le plus bas du secteur. Sophos propose des solutions de chiffrement primées, des solutions de sécurité pour les terminaux, les réseaux, les appareils mobiles, la messagerie et le Web. Vous bénéficiez également de l'assistance des SophosLabs, notre réseau mondial de centres d'analyse propriétaires. Le siège social de Sophos se trouve à Boston, aux États-Unis, et à Oxford, au Royaume-Uni.