L'informatique de la Westphalie du Sud a été attaquée par le groupe de hackers "Akira", ce qui fait que de nombreuses collectivités locales ne peuvent plus travailler que de manière limitée depuis des semaines. Le groupe de ransomwares a crypté les données du serveur et exige désormais une rançon importante, qui n'est pas payée. Akira, un nouveau type de ransomware, n'est apparu qu'au printemps. Mais qui se cache réellement derrière ce groupe ? Trend Micro analyse le contexte, les techniques et les tactiques de ce groupe à succès très ciblé.

« Notre analyse montre que le ransomware utilise des routines similaires à celles de Conti, telles que la dissimulation de chaînes et le cryptage de fichiers. Il évite également les mêmes extensions de fichiers que Conti. La principale motivation des opérateurs d'Akira est apparemment financière. Le groupe utilise des tactiques de double extorsion, volant les données importantes des victimes avant de chiffrer les appareils et les fichiers. Il est intéressant de noter que les responsables de ce stratagème offriraient aux victimes la possibilité de payer pour le décryptage des fichiers ou la suppression des données. Les demandes de rançon varient généralement entre 200.000 XNUMX et plus de XNUMX millions de dollars », a déclaré Richard Werner, consultant commercial chez Trend Micro.

Qui se cache réellement derrière le groupe de ransomware Akira ?

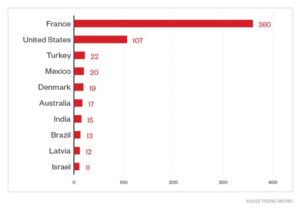

🔎 Les pays avec le plus de tentatives d'attaque par machine (du 1er mai au 31 août) (Image : Trend Micro).

Akira est en train de devenir rapidement l'une des familles de ransomwares à la croissance la plus rapide grâce à sa double tactique d'extorsion, son modèle de distribution Ransomware-as-a-Service (RaaS) et ses options de paiement uniques. Selon un rapport analysant les données de la blockchain et du code source, le groupe Akira semble être lié au gang de ransomwares Conti, aujourd'hui disparu. Conti, l'une des familles de ransomwares les plus notoires de mémoire récente, serait le descendant d'une autre famille de ransomwares prolifique, le ransomware très ciblé Ryuk.

À mesure que les auteurs de ransomwares évoluent dans leurs tactiques et créent des familles de ransomwares de plus en plus sophistiquées, les organisations doivent s’efforcer d’améliorer leur cybersécurité afin de se défendre efficacement contre les menaces sophistiquées.

Contexte du groupe APT

Le ransomware Akira est apparu en mars 2023 et est connu pour cibler des entreprises aux États-Unis et au Canada. Leur site Tor Leak présente un look rétro unique qui, selon un rapport de Sophos, rappelle les consoles à « écran vert » des années 1980 qui peuvent être contrôlées en saisissant certaines commandes. En termes de code, le malware actuel est complètement différent de la famille de ransomwares Akira qui était active en 2017, bien que tous deux aient des fichiers cryptés avec la même extension .akira.

Comme mentionné précédemment, les opérateurs Akira sont associés aux acteurs Conti, ce qui explique les similitudes dans le code, selon l'équipe d'Arctic Wolf Labs. Cependant, ils ont également constaté qu'après la fuite du code source de Conti, divers acteurs malveillants l'avaient utilisé pour créer ou optimiser leur propre code, ce qui rendait encore plus difficile la traçabilité des familles de ransomwares jusqu'aux opérateurs de Conti.

L'analyse montre une similitude avec le groupe Conti

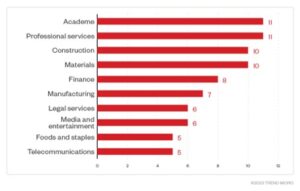

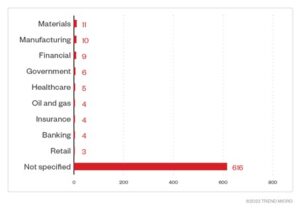

🔎 Les secteurs les plus touchés par les attaques d'Akira (du 1er mai au 31 août) (Image : Trend Micro).

L'analyse de Trend Micro montre que le ransomware utilise des routines similaires à celles de Conti, telles que l'obscurcissement des chaînes et le cryptage des fichiers. Il évite également les mêmes extensions de fichiers que Conti. La principale motivation des opérateurs d'Akira est apparemment financière.

Le groupe utilise des tactiques de double extorsion, volant les données importantes des victimes avant de chiffrer les appareils et les fichiers. Il est intéressant de noter que les responsables de ce stratagème offriraient aux victimes la possibilité de payer pour le décryptage des fichiers ou la suppression des données. Les demandes de rançon varient généralement entre 200.000 XNUMX et plus de quatre millions de dollars.

Activités récentes également contre les ordinateurs Linux

En juin 2023, trois mois seulement après la découverte, Akira a élargi la liste des systèmes ciblés pour inclure les ordinateurs Linux. En août, l'intervenant Aura a signalé qu'Akira ciblait les comptes VPN Cisco qui ne disposaient pas d'une authentification multifacteur (MFA). Début septembre, Cisco a publié un avis de sécurité concernant les attaques via la vulnérabilité zero-day CVE-2023-20269 dans deux fonctionnalités VPN de ses produits : Cisco Adaptive Security Appliance (ASA) et le logiciel Cisco Firepower Thread Defense (FTD).

Cisco signale que les acteurs malveillants exploitant CVE-2023-20269 peuvent identifier des informations d'identification valides qui peuvent être utilisées de manière abusive pour établir des sessions VPN d'accès à distance non autorisées et, pour les victimes exécutant le logiciel Cisco ASA version 9.16 ou antérieure, une session VPN SSL sans client peut être établie.

Récemment, Sentinel One a publié une vidéo analysant une variante du ransomware Akira appelée Megazord, apparue en août. Cette variante semble être liée à une formation Power Rangers car elle crypte les fichiers avec l'extension de fichier POWERRANGES. La demande de rançon demande aux victimes de contacter l'acteur du ransomware via TOX Messenger.

Régions et industries ciblées

Parce qu’Akira est nouveau et hautement ciblé, il n’y a pas autant d’attaques que d’autres familles de ransomwares établies et répandues. La télémétrie Trend Micro™ Smart Protection Network™ montre que la France a été la plus touchée par Akira, représentant 53,1 % de toutes les détections. La plupart des victimes d'Akira n'appartiennent pas à des industries spécifiques.

Les détections mensuelles d'Akira montrent une augmentation significative en juin 508 avec 2023 tentatives d'attaque. Les taux de détection les plus bas ont été enregistrés en mai avec seulement trois tentatives d'attaque sur l'ensemble du mois.

Régions et industries ciblées basées sur le site Akira Leak

Il s'agit de données du site Akira Leak qui révèlent des détails sur les entreprises ciblées par Akira. Ces données, qui représentent une consolidation de la recherche Open Source Intelligence (OSINT) de Trend Micro et de l'enquête sur les sites de fuite, montrent que les acteurs d'Akira ont compromis 1 entreprises entre le 31er avril et le 2023 août 107. La plupart des victimes d'Akira - 85,9 pour cent pour être précis - étaient des entreprises basées en Amérique du Nord, suivies par huit attaques en Europe.

Nous avons constaté que la plupart des victimes étaient des petites entreprises comptant entre 1 et 200 employés (59 victimes). Les moyennes et grandes entreprises suivent en deuxième et troisième place. Il est intéressant de noter que, selon les données du site de fuite, les secteurs les plus couramment ciblés sont le monde universitaire et les services professionnels, suivis de près par la construction et les matériaux.

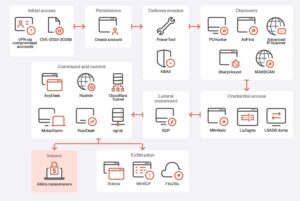

Chaîne d’infection et techniques

Le ransomware accède généralement aux environnements des victimes à l'aide d'informations d'identification valides. Les acteurs peuvent collecter des informations auprès de leurs partenaires ou via d'autres attaques. Ils utilisent des outils tiers tels que PCHunter, AdFind, PowerTool, Terminator, Advanced IP Scanner, Windows Remote Desktop Protocol (RDP), AnyDesk, Radmin, WinRAR et l'outil de tunneling de Cloudflare.

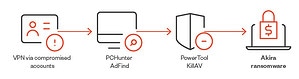

Premier accès : Les acteurs d'Akira sont connus pour utiliser des informations d'identification VPN compromises pour l'accès initial. Ils ont également été observés en train d'attaquer des VPN Cisco vulnérables en exploitant CVE-2023-20269, une vulnérabilité Zero Day affectant Cisco ASA et FTD.

Persistance: Pour ce faire, les acteurs créent un nouveau compte de domaine sur le système compromis.

Contournement de la protection : Les auteurs utilisent également PowerTool ou un outil KillAV qui abuse du pilote Zemana AntiMalware pour détecter les processus liés à l'AV.

Description : Les attaquants utilisent également des outils tels que PCHunter et SharpHound, AdFind ainsi que les commandes Windows net, ainsi qu'Advanced IP Scanner et MASSCAN pour collecter des informations sur le système.

Accès aux identifiants : Les attaquants utilisent Mimikatz, LaZagne ou une ligne de commande spécifique pour collecter les informations d'identification.

Mouvements latéraux et commandement et contrôle : Windows RDP sert d'outil aux acteurs pour les mouvements latéraux dans le réseau victime. À l'aide de l'outil tiers et du service Web RClone, les informations volées sont exfiltrées. Ils utilisent également FileZilla ou WinSCP pour distribuer des informations volées via le protocole de transfert de fichiers (FTP). Les autres outils utilisés incluent : AnyDesk, Radmin, Cloudflare Tunnel, MobaXterm, RustDesk et Ngrok.

Auswirkungen : Le ransomware crypte les systèmes concernés à l'aide d'un algorithme de cryptage hybride combinant Chacha20 et RSA. De plus, comme la plupart des binaires de ransomwares modernes, le binaire possède une fonctionnalité qui lui permet d'empêcher la récupération du système en supprimant les clichés instantanés du système affecté. L'article d'origine contient une liste des dossiers qui ne sont pas chiffrés et un résumé des détails du chiffrement. Vous y trouverez également une liste des tactiques et techniques MITRE ainsi qu'un résumé tabulaire des autres logiciels malveillants, outils et exploits utilisés.

Plus sur TrendMicro.com

À propos de Trend Micro En tant que l'un des principaux fournisseurs mondiaux de sécurité informatique, Trend Micro aide à créer un monde sécurisé pour l'échange de données numériques. Avec plus de 30 ans d'expertise en matière de sécurité, de recherche sur les menaces mondiales et d'innovation constante, Trend Micro offre une protection aux entreprises, aux agences gouvernementales et aux consommateurs. Grâce à notre stratégie de sécurité XGen™, nos solutions bénéficient d'une combinaison intergénérationnelle de techniques de défense optimisées pour les environnements de pointe. Les informations sur les menaces en réseau permettent une protection meilleure et plus rapide. Optimisées pour les charges de travail cloud, les terminaux, les e-mails, l'IIoT et les réseaux, nos solutions connectées offrent une visibilité centralisée sur l'ensemble de l'entreprise pour une détection et une réponse plus rapides aux menaces.