Las empresas ahora pueden aprovechar al máximo los beneficios de una arquitectura de confianza cero y, al mismo tiempo, simplificar drásticamente el diseño de la red. Los nuevos agentes de punto final para macOS y Windows sirven como un reemplazo completo de las redes privadas virtuales tradicionales.

Lookout ha anunciado nuevos agentes de punto final de Windows y macOS para su solución Lookout Secure Private Access Zero Trust Network Access (ZTNA), que facilita el reemplazo completo de redes privadas virtuales (VPN) sobrecargadas con seguridad basada en la nube. Las empresas ahora pueden aprovechar al máximo los beneficios de una arquitectura de confianza cero y, al mismo tiempo, simplificar drásticamente el diseño de la red. Según los analistas de Gartner, para 2025, al menos el 70 por ciento de las nuevas implementaciones de acceso remoto funcionarán principalmente con ZTNA en lugar de servicios VPN. A finales de 2021 todavía era menos del 10 por ciento.

Demasiado complejo: arquitecturas ZTNA y VPN al mismo tiempo

Los productos iniciales de ZTNA ofrecen capacidades limitadas de enrutamiento de tráfico. Las soluciones VPN más antiguas, por otro lado, admiten una variedad de protocolos y casos de uso complejos, lo que dificulta la implementación de un reemplazo completo de VPN en muchos entornos empresariales. Los equipos de seguridad de TI a menudo se ven obligados a ejecutar arquitecturas ZTNA y VPN simultáneamente para admitir ciertas aplicaciones heredadas, como los teléfonos VoIP. Esta limitación conduce a un diseño de red complejo que es costoso de operar y mantener.

Los nuevos agentes de punto final de Lookout para sistemas operativos Windows y macOS facilitan la transición completa a una arquitectura de confianza cero con soporte para control de tráfico tanto a nivel de red como de aplicación. Cuando se combina con Lookout Secure Private Access desde la nube, los equipos de seguridad de TI ahora pueden reemplazar completamente el conjunto de casos de uso admitidos por las VPN tradicionales y aprovechar al máximo los beneficios de una arquitectura de confianza cero.

VPN interrumpe la confianza cero

El principio básico de Zero Trust es “nunca confiar, siempre verificar”. Todos los usuarios y dispositivos se consideran amenazas potenciales y deben ser monitoreados constantemente y limitados a los recursos necesarios para completar una tarea específica. Las VPN, por otro lado, adoptan un enfoque de conectividad de todo o nada al permitir a los usuarios autenticarse solo una vez y luego moverse libremente por la red. Este acceso sin restricciones a nivel de red crea las condiciones para ataques laterales. Si un mal actor o malware puede pasar la VPN, tendrá acceso completo a todas las aplicaciones y datos confidenciales en la red de la empresa.

El acceso privado seguro de Lookout, junto con los agentes de punto final de Windows y macOS, proporciona importantes beneficios de seguridad. Esto incluye:

- Información única sobre el tráfico de aplicaciones privadas: Los equipos de seguridad de TI pueden comprender mejor cómo interactúan sus usuarios con aplicaciones privadas, desde la visibilidad hasta los datos reales a los que se accede.

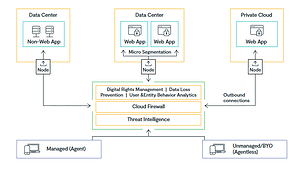

- Seguridad de datos avanzada: Los agentes facilitan la implementación de controles avanzados de seguridad de datos para aplicaciones privadas empresariales, incluidas las soluciones de prevención de pérdida de datos (DLP) y gestión de derechos digitales empresariales (EDRM).

- Control de tráfico granular para adaptarse a entornos heterogéneos: Los agentes se pueden configurar para enrutar el tráfico a destinos específicos según factores como el usuario, el dispositivo y la ubicación. Esto garantiza que sólo los usuarios autorizados tengan acceso a datos confidenciales.

- Experiencia de usuario mejorada con control de tráfico multitúnel: Los agentes dirigen el tráfico a una de las muchas ubicaciones globales de Cloud Edge de Lookout, proporcionando el camino más corto entre el usuario y la empresa.

- Enrutamiento multiruta redundante y de alta disponibilidad: Los agentes utilizan la plataforma de seguridad en la nube distribuida globalmente de Lookkout para proporcionar a los usuarios finales un Security Service Edge (SSE) de alta disponibilidad aprovechando la selección de rutas avanzadas y los algoritmos de enrutamiento.

- Aplicación consistente de Zero Trust con seguridad integrada para terminales: Los agentes monitorean continuamente el estado de los endpoints cuando se integran con plataformas de protección de endpoints (EPP), centros de seguridad del sistema operativo y otros productos de seguridad de endpoints.

Acerca de Lookout Los cofundadores de Lookout, John Hering, Kevin Mahaffey y James Burgess, se unieron en 2007 con el objetivo de proteger a las personas de los riesgos de seguridad y privacidad que plantea un mundo cada vez más conectado. Incluso antes de que los teléfonos inteligentes estuvieran en el bolsillo de todos, se dieron cuenta de que la movilidad tendría un profundo impacto en la forma en que trabajamos y vivimos.