Un nuevo error de ejecución remota de código de día cero en Microsoft Office está causando revuelo. Más específicamente, es probable que se trate de una vulnerabilidad de ejecución de código que puede explotarse a través de archivos de Office.

Según lo que se sabe hasta ahora, puede haber otras formas de activar o abusar de esta vulnerabilidad. El investigador de seguridad Kevin Beaumont ha llamado a la vulnerabilidad "Follina", que está demostrando ser un término de búsqueda útil sobre el tema hasta que se asigne un número CVE oficial. Además, Microsoft ha creado mientras tanto un una solución oficial de Microsoft publicado. En su entrada de blog, el experto de Sophos, Paul Ducklin, da una idea de los antecedentes y las posibles soluciones.

¿Cómo funciona la vulnerabilidad de día cero de Follina?

- Los usuarios abren un archivo DOC que contiene malware oculto, que recibieron, por ejemplo, por correo electrónico.

- El documento apunta a un https: URL de aspecto normal que se descarga.

- Este https: URL apunta a un archivo HTML que contiene código JavaScript.

- El JavaScript, a su vez, apunta a una URL con el identificador inusual ms-msdt: en lugar de https:. En Windows, ms-msdt: es un tipo de URL propietario que inicia el kit de herramientas de software MSDT. MSDT es la abreviatura de Microsoft Support Diagnostic Tool.

- La línea de comando enviada a MSDT a través de la URL da como resultado la ejecución de un código que no es de confianza.

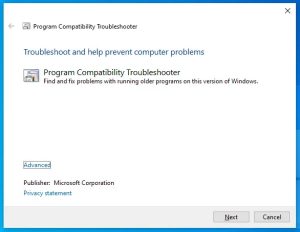

Cuando se invoca el enlace malicioso ms-msdt:, se activa un comando MSDT con argumentos de línea de comandos como los siguientes: msdt /id pcwdiagnostic .... Cuando se ejecuta a mano, sin otros parámetros, este comando carga automáticamente MSDT e invoca el solucionador de problemas de compatibilidad de programas, que parece inofensivo:

Desde aquí, los usuarios pueden seleccionar una aplicación de solución de problemas que responderá varias preguntas relacionadas con el soporte, ejecutará pruebas automatizadas en la aplicación o informará el problema a Microsoft mientras carga varios datos de solución de problemas. Aunque es probable que los usuarios no esperen acceder a esta utilidad de diagnóstico simplemente abriendo un documento de Word, la probabilidad de "aceptar" esta serie de cuadros de diálogo emergentes aumenta.

Ejecución automática de scripts remotos

Sin embargo, en el caso de Follina, parece que a los atacantes se les ocurrieron algunas opciones inusuales, pero también muy engañosas, para colarse en la línea de comando. Como resultado, el solucionador de problemas de MSDT hace su trabajo de forma remota. En lugar de preguntarle al usuario cómo le gustaría proceder, los ciberdelincuentes construyeron un conjunto de parámetros que no solo hacen que la operación continúe automáticamente (por ejemplo, las opciones /skip y /force), sino también un script de invocación de PowerShell. Para empeorar las cosas, este script de PowerShell ni siquiera necesita residir en un archivo en el disco: se puede proporcionar en forma de código fuente encriptado directamente desde la línea de comandos, junto con cualquier otra opción utilizada. En el caso "Follina", Hammond dice que PowerShell se usa para extraer y ejecutar un archivo ejecutable de malware que se proporcionó en forma comprimida.

¡Peligroso, incluso con las macros desactivadas!

Es importante destacar que este ataque se desencadena cuando Word hace referencia a la engañosa ms-msdt: URL, a la que se hace referencia desde una URL contenida en el propio archivo DOC. Debido a este procedimiento, no se necesitan macros de Office VBA (Visual Basic for Applications), por lo que este truco funciona incluso si las macros de Office están desactivadas.

Así que todo se ve como una práctica "característica" de URL de Office combinada con una útil "característica" de diagnóstico de MSDT. De hecho, sin embargo, crea una vulnerabilidad que puede causar un exploit de ejecución remota de código con un solo clic. De esta forma, incluso abrir un documento de Word preparado de esta forma puede transmitir malware sin que el usuario se dé cuenta.

De hecho, Hammond escribe que este truco se puede convertir en un ataque aún más directo empaquetando el contenido engañoso en un archivo RTF en lugar de un archivo DOC. En este caso, solo obtener una vista previa del documento en el Explorador de Windows es suficiente para activar el exploit sin siquiera hacer clic en él para abrirlo. Solo renderizar la ventana de vista previa en miniatura haría que Windows y Office tropezaran.

¿Qué puedes hacer?

Microsoft ya ha lanzado una solución oficial y, con suerte, lanzará un parche permanente pronto. A pesar de lo útiles que son las URL de ms-xxxx propiedad de Microsoft, el hecho de que estén diseñadas para iniciar procesos automáticamente cuando se abren ciertos tipos de archivos o incluso cuando se previsualizan es claramente un riesgo de seguridad.

Además, una técnica de solución de problemas comúnmente aceptada en la comunidad es simplemente romper la relación entre ms-msdt:URL y la utilidad MSDT.EXE. El experto de Sophos Paul Ducklin proporciona una descripción detallada de esto en su publicación de blog.

Los productos de Sophos eliminan el problema

Los productos para terminales de Sophos detectan y bloquean ataques conocidos llevados a cabo a través de este exploit como Troj/DocDl-AGDX. Este nombre de detección se puede usar para buscar registros de archivos DOC que activan la descarga inicial y los archivos HTML de "segunda etapa" que siguen. Los productos de filtrado web y de correo electrónico de Sophos interceptan archivos de ataque de este tipo, como CXmail/OleDl-AG.

Más en Sophos.com

Acerca de Sophos Sophos cuenta con la confianza de más de 100 millones de usuarios en 150 países. Ofrecemos la mejor protección contra amenazas informáticas complejas y pérdida de datos. Nuestras soluciones integrales de seguridad son fáciles de implementar, usar y administrar. Ofrecen el costo total de propiedad más bajo de la industria. Sophos ofrece soluciones de cifrado galardonadas, soluciones de seguridad para terminales, redes, dispositivos móviles, correo electrónico y web. También cuenta con el soporte de SophosLabs, nuestra red global de centros de análisis patentados. Las oficinas centrales de Sophos se encuentran en Boston, EE. UU. y Oxford, Reino Unido.