Los ataques de ransomware son cada vez más sofisticados. Además del cifrado de datos clásico, los atacantes también buscan específicamente copias de seguridad. Con la estrategia correcta, estos ataques no llegan a nada.

En 2020, los ataques de ransomware costaron más de $ 20 mil millones, más del doble que dos años antes. El costo promedio del tiempo de inactividad fue de $283.000 por víctima. Mientras que los ataques de ransomware solían ser generalizados y llevados a cabo sin un objetivo definido, ahora hay ataques mucho más precisos en los que el ataque de ransomware a veces es solo una parte del ataque.

La motivación detrás de un ataque de ransomware

Incluso en 2021, el ransomware es y seguirá siendo una amenaza cada vez mayor. En 2020, se estableció un récord asombroso en el mundo de TI con más de 20.000 19 nuevos informes de vulnerabilidad de seguridad. Parte de la razón de esto es la nueva era de trabajar desde casa, moldeada por COVID-50, que condujo a un aumento del XNUMX por ciento en las vulnerabilidades de los dispositivos móviles, lo que hace que las empresas sean más vulnerables a los ataques cibernéticos.

Sin embargo, ya no son solo las empresas y los negocios los que tienen que temer los ataques de ransomware. Los ataques a infraestructuras críticas se han incrementado en los últimos meses. Por ejemplo, en una encuesta de 130 hospitales y organizaciones de atención médica, casi la mitad dijo que tuvo que cerrar sus redes en la primera mitad de 2021 debido al ransomware. Las demandas de rescate ahora también están alcanzando nuevos máximos.

$1,2 millones por reclamo

La compañía de seguros cibernéticos Coalition descubrió que la demanda de rescate promedio de sus asegurados aumentó a $ 2021 millones por reclamo en la primera mitad de 1,2, en comparación con "solo" $ 450.000 en la primera mitad de 2020.

La demanda de rescate en sí representa solo una pequeña parte de los crecientes costos totales incurridos por un ataque de ransomware. Si desea saber con qué costos realmente debe contar en una emergencia, debe este resumen mira una vez.

Objetivos del ransomware

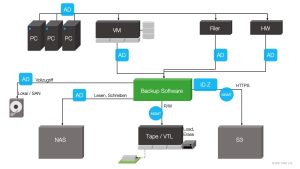

La infraestructura de TI clásica consiste, por ejemplo, en computadoras, máquinas virtuales, servidores de archivos y otro hardware en la red. Contiene una amplia variedad de tipos de datos que imponen diferentes demandas a la memoria. A partir de estas diferentes estructuras se forman diferentes niveles de seguridad. Una infraestructura que no está adecuadamente protegida por cortafuegos, etc., ofrece puntos de entrada para los atacantes.

Las copias de seguridad protegen contra la pérdida de datos en la infraestructura de TI. Aquí también hay diferentes objetivos de copia de seguridad, que se utilizan en diversos grados según el tipo de datos y los requisitos:

- Local/SAN: almacenamiento conectado directamente al servidor de respaldo

- NAS: almacenamiento conectado al servidor de respaldo a través de la red

- Cinta/VTL: una biblioteca de cintas (virtual) cuyos soportes de datos (reales o virtuales) se pueden expulsar y algunos también se pueden quitar físicamente (espacio de aire)

- Almacén de objetos (por ejemplo, S3): almacenamiento altamente escalable que puede estar disponible localmente (en las instalaciones) o con un proveedor de servicios (nube).

El ataque de ransomware "clásico" a través de la infraestructura

En el caso de un *ataque de ransomware a través de una PC*, una de las cosas que importa es qué derechos tiene el usuario. Muchas empresas a menudo otorgan derechos de administrador completos de forma predeterminada, lo que también incluye el acceso a partes o la totalidad de TI, especialmente para la administración o los jefes de departamento.

Asumiendo que el usuario tiene alta autorización, el ransomware tiene la siguiente superficie de ataque:

- El ransomware ataca e infecta todos los dispositivos a los que se puede acceder a través de la red. Esto comienza con recursos compartidos en otras PC, archivadores, recursos compartidos en componentes de hardware y luego puede extenderse al servidor de respaldo y su almacenamiento local y NAS. Luego, todos los datos en los dispositivos infectados se cifran.

- Después de este cifrado a gran escala, es importante identificar cómo se infiltró el ransomware en el sistema y qué se infectó y cifró exactamente. En este escenario, las copias de seguridad a través de bibliotecas de cintas (virtuales) y el almacenamiento de objetos ofrecen una salida a la situación.

A diferencia de un ataque de ransomware clásico, el ataque dirigido no comienza con la distribución generalizada del malware, sino con la exploración de la infraestructura del cliente. Active Directory, a través del cual se gestionan de forma centralizada todos los derechos de los usuarios, es el componente clave para el mayor nivel de infección posible.

Puede averiguar cómo procede el ataque de ransomware y cómo puede proteger eficazmente su copia de seguridad en el informe de antecedentes completo.

Más en FASTLTA.com

Über FAST LTA Ltd. FAST LTA es el especialista en sistemas seguros de almacenamiento secundario y a largo plazo. La combinación de hardware duradero y de bajo mantenimiento, software integrado para copias de seguridad de datos y contratos de mantenimiento in situ con un plazo de hasta 10 años garantiza un almacenamiento rentable y a largo plazo de los datos de las aplicaciones de archivo y copia de seguridad. Los desarrollos internos, como la codificación de borrado local, el sellado con hardware WORM y la gestión eficiente de la energía, ayudan a los clientes medianos a protegerse contra la pérdida de datos a través de ataques de ransomware y configuraciones incorrectas, y a cumplir con los requisitos normativos y legales (GDPR). Las soluciones del proveedor de Múnich han demostrado su eficacia en miles de instalaciones en el sector sanitario, la administración pública, el cine/TV/vídeo y la industria.