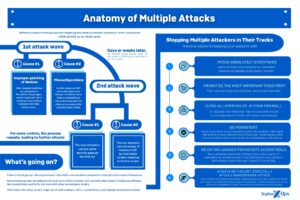

Múltiples ataques de grupos de ransomware se están poniendo de moda: los grupos de ransomware Hive, LockBit y BlackCat atacan la misma red uno tras otro. Esto es lo que muestra el Whitepaper de Sophos X-Ops Active Adversary: la empresa atacada recibió tres informes de ransomware diferentes para archivos con triple cifrado.

En el Whitepaper actual de Sophos X-Ops Active Adversary “Múltiples atacantes: un peligro claro y presente” informa Sophos que tres grupos de ransomware conocidos, Hive, LockBit y BlackCat, atacaron sucesivamente la misma red. Los primeros dos ataques ocurrieron dentro de las dos horas, y el tercer ataque ocurrió dos semanas después. Cada grupo de ransomware dejó su propia nota de rescate y algunos de los archivos fueron triplemente encriptados.

El ataque de 3 vías proporciona triple encriptación

"Ya es bastante malo recibir una sola alerta de ransomware de un grupo de ciberdelincuentes, y mucho menos tres", dijo John Shier, asesor principal de seguridad de Sophos. “Múltiples atacantes crean un nivel completamente nuevo de complejidad para la recuperación, especialmente cuando los archivos están triplemente encriptados. La ciberseguridad con prevención, detección y respuesta es fundamental para organizaciones de todos los tamaños y tipos: ninguna organización es inmune a los ataques”.

🔎 Así funciona un ataque múltiple de bandas de ransomware como Hive, LockBit y BlackCat (Imagen: Sophos).

El documento técnico describe otras instancias de ciberataques superpuestos, incluidos los criptomineros, los troyanos de acceso remoto (RAT) y los bots. si en el pasadomúltiples atacantes apuntando al mismo sistema, los ataques normalmente duraban muchos meses o años. Los ataques descritos en el informe técnico actual de Sophos tuvieron lugar en unos pocos días y semanas, en un caso incluso simultáneamente. Las organizaciones a menudo son atacadas por atacantes a través del mismo punto de entrada vulnerable a la red.

Competencia y cooperación entre ciber-gangsters

Por lo general, los ciberdelincuentes compiten, lo que dificulta que varios atacantes operen simultáneamente. En su mayoría eliminan a sus competidores en el mismo sistema. Las RAT de hoy en día a menudo apuntan a la posibilidad de matar bots en foros criminales. En el ataque que involucró a los tres grupos de ransomware, BlackCat fue el último grupo de ransomware en el sistema, no solo eliminando los rastros de sus propias actividades, sino también las de LockBit y Hive. En otro caso, el ransomware LockBit infectó un sistema. Unos tres meses después, los miembros de Karakurt Team, un grupo vinculado a Conti, lograron usar la puerta trasera creada por LockBit para robar datos y exigir un rescate.

LockBit también permite a los miembros colaborar

“En general, los grupos de ransomware no parecen ser abiertamente hostiles entre sí. De hecho, LockBit no prohíbe específicamente que sus miembros colaboren con la competencia”, dice Shier. "No tenemos evidencia de colaboración. Pero es posible que los atacantes se den cuenta de que, en un mercado cada vez más competitivo, solo hay un número limitado de objetivos para atacar. O creen que cuanta más presión se aplica a un objetivo, como ataques múltiples, es más probable que las víctimas paguen. Pueden tener discusiones de alto nivel y hacer acuerdos mutuamente beneficiosos, como que un grupo cifre los datos y el otro los extraiga. En algún momento, estos grupos tendrán que decidir si trabajan juntos y llevan más lejos este enfoque, o si quieren ser más competitivos. Pero por el momento el campo de juego está abierto a múltiples ataques de diferentes grupos”.

Vulnerabilidades sin parchear como puertas de enlace

En los ataques descritos en el libro blanco, la mayoría de las infecciones iniciales provinieron de vulnerabilidades sin parchear. Estos incluyen brechas en Log4Shell, ProxyLogon y ProxyShell o servidores RDP (Protocolo de escritorio remoto) mal configurados o no seguros. En la mayoría de los casos que involucran a múltiples atacantes, las víctimas no lograron remediar de manera efectiva el ataque inicial, dejando la puerta abierta a futuras actividades delictivas cibernéticas. Esto hizo que las mismas configuraciones erróneas de RDP, así como aplicaciones como RDWeb o AnyDesk, fueran una ruta fácilmente explotable para ataques de seguimiento. Los servidores RDP y VPN desprotegidos o comprometidos se encuentran entre las "ofertas" más populares que se venden en la web oscura.

Libro de jugadas del adversario activo

"En el Active Adversary Playbook actual para 2021, Sophos descubre que las empresas están siendo atacadas simultáneamente en múltiples ocasiones y que esto podría ser una tendencia creciente", dice Shier. "El hecho de que el aumento de múltiples ataques aún deba ser rastreado caso por caso brinda a los ciberdelincuentes una amplia oportunidad de avanzar aún más en esta dirección a través de los sistemas explotables".

Para obtener más información sobre múltiples ataques cibernéticos, incluidos detalles sobre la clandestinidad criminal y consejos prácticos sobre cómo proteger los sistemas de tales ataques, descargue el informe completo Multiple Attackers: A Clear and Present Danger de Sophos.

Más en Sophos.com

Acerca de Sophos Sophos cuenta con la confianza de más de 100 millones de usuarios en 150 países. Ofrecemos la mejor protección contra amenazas informáticas complejas y pérdida de datos. Nuestras soluciones integrales de seguridad son fáciles de implementar, usar y administrar. Ofrecen el costo total de propiedad más bajo de la industria. Sophos ofrece soluciones de cifrado galardonadas, soluciones de seguridad para terminales, redes, dispositivos móviles, correo electrónico y web. También cuenta con el soporte de SophosLabs, nuestra red global de centros de análisis patentados. Las oficinas centrales de Sophos se encuentran en Boston, EE. UU. y Oxford, Reino Unido.

Artículos relacionados con el tema

[starboxid=ID_USUARIO] <>ff7f00