SearchLight con el nuevo módulo Vulnerability Intelligence. La solución de monitoreo del proveedor de inteligencia de amenazas Digital Shadows permite priorizar los CVE para una clasificación y mitigación más rápidas.

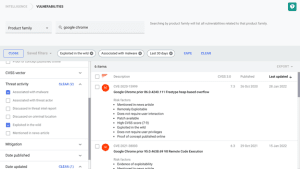

El proveedor de inteligencia de amenazas cibernéticas Digital Shadows ha agregado una nueva capacidad de análisis de vulnerabilidades a su solución SearchLightTM. El módulo Vulnerability Intelligence permite que los equipos de seguridad identifiquen CVE (vulnerabilidades y exposiciones comunes) relevantes de manera más rápida y efectiva para prevenir exploits.

SOC: identifique CVE relevantes más rápido

El módulo de SearchLight se basa en datos de nueve años de investigación y análisis intensivos realizados por el equipo de inteligencia de amenazas forenses de Digital Shadows. Los analistas monitorean continuamente los foros criminales, recopilan información y documentan tácticas, técnicas y procedimientos (TTP) utilizados por los atacantes para explotar vulnerabilidades conocidas. La base de datos de vulnerabilidades se complementa con el monitoreo automatizado de repositorios de códigos, sitios de pegado, redes sociales, sitios web de fabricantes y avisos. Esto crea un contexto integral para evaluar riesgos, objetivos de ataque y posibles vulnerabilidades. Analistas dedicados examinan los datos recopilados, eliminan el "ruido blanco" y evalúan cada evento en términos de su criticidad y relevancia.

Análisis de vulnerabilidades

El análisis preciso de vulnerabilidades simplifica el trabajo diario de los equipos de seguridad de varias maneras. Por un lado, los usuarios pueden buscar específicamente tecnologías en su cartera de TI, verificar posibles vulnerabilidades y riesgos y, por lo tanto, establecer prioridades de mitigación. Por otro lado, los expertos en seguridad reciben información de contexto integral en los perfiles CVE para optimizar sus reacciones ante vulnerabilidades de alto riesgo. Las listas de hasta decenas de miles de CVE se pueden clasificar por prioridad, actualidad y relevancia. Las funciones de pegar y copiar también se pueden utilizar para crear listas de clasificación de vulnerabilidades que son de particular importancia para las empresas.

"Las empresas tienen cientos, si no miles, de diferentes activos de TI y reciben decenas de miles de informes de vulnerabilidad cada año", dijo Russell Bentley, vicepresidente de productos de Digital Shadows. “La seguridad de TI carece de los recursos para filtrar esta avalancha de datos, y mucho menos probar y aplicar todos los parches. Por lo tanto, las empresas a menudo confían ciegamente en el CVSS (Common Vulnerability Scoring System). Esa es una buena base. Sin embargo, la información allí contenida es puramente hipotética y no dice nada sobre si existe un riesgo real para las empresas”.

Módulo de inteligencia de vulnerabilidad

Alastair Paterson, cofundador y director ejecutivo: “El módulo de inteligencia de vulnerabilidades de SearchLight crea claridad y permite a las empresas centrarse en lo que es importante para ellas. En lugar de confiar en la evaluación de riesgos arbitraria de un proveedor, los equipos de seguridad ahora pueden filtrar por factores específicos. La información ya no es puramente teórica, sino que se basa en la inteligencia de amenazas actual y se muestra en los perfiles CVE de un vistazo”.

Más en DigitalShadows.com

Acerca de las sombras digitales

Digital Shadows rastrea los datos filtrados involuntariamente a través de la web abierta, profunda y oscura, lo que ayuda a las organizaciones a minimizar la exposición digital resultante a las amenazas externas. Con SearchLight™, las empresas pueden cumplir con las normas de protección de datos, prevenir la pérdida de propiedad intelectual y evitar daños a la reputación. La solución ayuda a minimizar los riesgos digitales, reduce la superficie de ataque y protege la marca y los nombres de las empresas.