Los ciberdelincuentes usan el software Microsoft Dynamic 365 Customer Voice legítimo para enviar enlaces de phishing para robar datos de clientes. Los investigadores de seguridad de Avanan y CheckPoint muestran cuán insidioso es todo el asunto.

Dynamics 365 Customer Voice es un producto de Microsoft diseñado principalmente para recibir comentarios de los clientes. Se puede utilizar para encuestas de satisfacción del cliente para realizar un seguimiento de los comentarios y agregar datos en conocimientos prácticos. Además, también se puede usar para interactuar por teléfono, recopilando los datos para obtener más información del cliente. En lugar de utilizar esta función para recopilar comentarios de los clientes, los ciberdelincuentes ahora intentan robar sus datos.

Static Expressway pasa por alto los escáneres de seguridad

Se aprovechan de la llamada Static Expressway, una técnica que explotan los sitios web legítimos para eludir los escáneres de seguridad. La lógica es la siguiente: los servicios de seguridad no pueden simplemente bloquear a Microsoft; de lo contrario, sería imposible que todos los usuarios de los servicios de Microsoft hicieran su trabajo. En cambio, estos enlaces de fuentes confiables generalmente son confiables automáticamente. Esto ha dado a los ciberdelincuentes la oportunidad de colarse.

Se pueden encontrar ejemplos similares de esto en Facebook, PayPal, QuickBooks u otros. Es increíblemente difícil para las soluciones de seguridad descubrir qué es real y qué hay detrás del enlace aparentemente legítimo. Además, aunque muchos servicios reconocen un enlace de una dirección conocida, no lo analizan de forma predeterminada.

El enlace de phishing no es reconocible

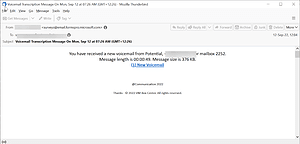

🔎 El enlace al correo de voz parece seguro, pero luego conduce a una página de phishing (Imagen: Avanan).

Este es un ataque particularmente complicado ya que el enlace de phishing solo aparece en el último paso. Primero se redirige a los usuarios a una página legítima, por lo que pasar el cursor sobre la URL en el cuerpo del correo electrónico no ofrece protección. En este caso, es importante recordar a los usuarios que presten atención a todas las URL, incluso si no están en un correo electrónico. Estos ataques son muy difíciles de detener para los escáneres y aún más difíciles de detectar para los usuarios.

Para protegerse contra estos ataques, los usuarios pueden hacer lo siguiente:

- Revise detenidamente todas las URL, incluidas las que no están en el cuerpo del correo electrónico.

- Si recibe un correo electrónico con un mensaje de voz, asegúrese de que sea un tipo de correo electrónico conocido antes de participar.

- Si no está seguro acerca de un correo electrónico, pregunte al remitente original en otro canal de comunicación.

Sobre el punto de control Check Point Software Technologies GmbH (www.checkpoint.com/de) es un proveedor líder de soluciones de ciberseguridad para administraciones públicas y empresas de todo el mundo. Las soluciones protegen a los clientes de los ataques cibernéticos con una tasa de detección de malware, ransomware y otros tipos de ataques líder en la industria. Check Point ofrece una arquitectura de seguridad de varias capas que protege la información corporativa en la nube, la red y los dispositivos móviles, y el sistema de administración de seguridad de "un punto de control" más completo e intuitivo. Check Point protege a más de 100.000 XNUMX empresas de todos los tamaños.