Aqua Security, el líder en seguridad nativa de la nube, anuncia los resultados del último estudio de revisión de seguridad de la cadena de suministro de software sobre ataques a la cadena de suministro de software. Durante un período de seis meses, los expertos pudieron determinar que los ataques en 2021 se triplicaron en comparación con 2020.

Los ciberdelincuentes apuntan a las vulnerabilidades en la cadena de suministro de software para inyectar malware y puertas traseras. Para ello, utilizan principalmente brechas de seguridad en el software de código abierto, inyectan código malicioso ("envenenamiento") y utilizan problemas generales con la integridad del código del software. El estudio Revisión de seguridad de la cadena de suministro de software fue realizado por Argon Security, que fue adquirida por Aqua Security en diciembre.

Revisión de seguridad de la cadena de suministro de software

En general, los expertos encontraron que el nivel de seguridad en los entornos de desarrollo de software sigue siendo bajo y que cada empresa examinada tiene vulnerabilidades y configuraciones incorrectas que pueden hacerla vulnerable a los ataques a la cadena de suministro. El estudio identificó tres áreas principales donde pueden surgir riesgos.

1. Uso de paquetes vulnerables

El código fuente abierto es parte de casi todo el software comercial. Muchos de los paquetes de código abierto utilizados tienen vulnerabilidades de seguridad existentes y la actualización a una versión más segura requiere mucho esfuerzo para los equipos de desarrollo y DevOps. Como era de esperar, este es uno de los métodos de más rápido crecimiento para realizar ataques. Hay dos ataques comunes que explotan paquetes vulnerables:

- Explotación de vulnerabilidades existentes: las vulnerabilidades de los paquetes existentes se explotan para obtener acceso a la aplicación y ejecutar el ataque. (Ejemplo: ciberataques recientes de Log4j)

- Envenenamiento de paquetes: inyección de código malicioso en paquetes de software patentados y de código abierto populares para engañar a los desarrolladores o herramientas de canalización automatizadas para que los incluyan en el proceso de creación de la aplicación. (Ejemplo: El caso de COA, RC y ua-parser-js)

2. Herramientas de tubería comprometidas

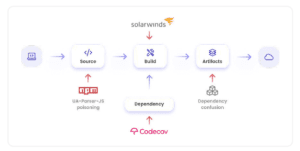

Los atacantes pueden explotar el acceso privilegiado, las configuraciones incorrectas y las vulnerabilidades en la infraestructura de canalización de CI/CD (por ejemplo, el sistema de control de fuente, el agente de compilación, los registros de paquetes y las dependencias de servicios) que comprometen la infraestructura de TI crítica, los procesos de desarrollo, el código fuente y la oferta de aplicaciones. Una canalización de CI/CD comprometida puede exponer el código fuente de una aplicación, que es el modelo de la aplicación, la infraestructura de desarrollo y los procesos. Esto permite a los atacantes modificar el código o inyectar código malicioso durante el proceso de compilación y manipular la aplicación (como fue el caso del ataque a SolarWinds, por ejemplo). Este tipo de brecha de seguridad es difícil de detectar y puede causar daños importantes antes de que se descubra y se solucione.

Los atacantes también usan registros de paquetes comprometidos para cargar artefactos comprometidos en lugar de legítimos. Además, hay docenas de dependencias externas conectadas a la canalización que se pueden usar para acceder y atacar (ejemplo: codecov).

3. Integridad de código/artefacto

Una de las principales áreas de riesgo identificadas en el estudio es la carga de código con errores en los repositorios de código fuente, lo que afecta directamente la calidad de los artefactos y la postura de seguridad. Los problemas comunes que se encontraron en la mayoría de los entornos de los clientes fueron los datos confidenciales en el código, la calidad del código y los problemas de seguridad en general, el problema de la infraestructura como código, las vulnerabilidades en las imágenes de los contenedores y las configuraciones incorrectas generales. En muchos casos, la cantidad de problemas descubiertos fue tan grande que solo pudieron corregirse con proyectos extensos.

Protección de la cadena de suministro de software

Los puntos de ataque de la cadena de suministro de software con ejemplos de ataques conocidos (Imagen: Aqua Security).

Para combatir el problema y aumentar la seguridad de la cadena de suministro de software, los equipos de seguridad deben aumentar la colaboración con los equipos de DevOps e implementar la automatización de la seguridad dentro de los procesos de desarrollo. Aqua y Argon recomiendan la adopción de nuevas soluciones de seguridad que puedan proteger el proceso de desarrollo de software de esta nueva ola de ataques sofisticados.

"La cantidad de ataques durante el año pasado y el impacto de gran alcance de un solo ataque subraya los serios desafíos que enfrentan los equipos de seguridad de aplicaciones", dijo Eran Orzel, director senior de ventas y éxito del cliente en Argon Security. “Desafortunadamente, la mayoría de los equipos carecen de los recursos, el presupuesto y el conocimiento para hacer frente a los ataques a la cadena de suministro de software. Agregue a esto el hecho de que los equipos de AppSec dependen de la colaboración con los equipos de desarrollo y DevOps para combatir este vector de ataque y puede ver por qué esto es un gran desafío. El proceso de la cadena de suministro de software es un componente central en el ciclo de vida moderno de desarrollo de aplicaciones. Dejar abierto este amplio vector de ataque amenaza la seguridad de las aplicaciones empresariales, lo que podría exponer datos confidenciales y crear puntos de entrada adicionales a la aplicación en tiempo de ejecución. En muchos casos, los equipos de seguridad no tienen visibilidad de este proceso hasta que es demasiado tarde. Porque la mayoría de las empresas no tienen capacidades preventivas dentro de sus herramientas y procesos de CI/CD”.

Más en Aquasec.com

Acerca de Aqua Security

Aqua Security es el mayor proveedor de seguridad pura nativa de la nube. Aqua brinda a sus clientes la libertad de innovar y acelerar su transformación digital. Aqua Platform proporciona automatización de prevención, detección y respuesta a lo largo del ciclo de vida de la aplicación para proteger la cadena de suministro, la infraestructura de la nube y las cargas de trabajo en curso, independientemente de dónde se implementen. Los clientes incluyen las empresas más grandes del mundo en servicios financieros, software, medios, fabricación y venta minorista, con implementaciones en una amplia gama de proveedores de nube y pilas de tecnología moderna que incluyen contenedores, funciones sin servidor y máquinas virtuales en la nube.