En un análisis, Bitdefender advierte sobre una serie de ataques ProxyNotShell/OWASSRF dirigidos a instalaciones locales de Microsoft Exchange. El ataque a menudo incluso termina tomando el control del servidor. Una guía técnica de Bitdefender ofrece ayuda.

Los ataques observados desde finales de noviembre de 2022, especialmente en los EE. UU., sirvieron para diferentes propósitos. Los ataques de falsificación de solicitudes del lado del servidor (SSRF) permiten ataques oportunistas a través de un servidor vulnerable en otro servidor y pueden conducir a la toma completa de un servidor de Microsoft Exchange, por ejemplo. Rara vez se encuentran vulnerabilidades en arquitecturas de tan alto nivel. Si están presentes, son difíciles de cerrar en los sistemas productivos. Esto se aplica sobre todo al software generalizado en el que la compatibilidad con versiones anteriores juega un papel importante, como Microsoft Exchange.

Ataques inteligentes de adquisición de servidores

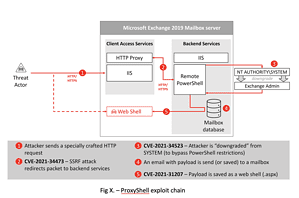

Los ataques SSRF son una forma común de atacar los servicios de back-end programados con arquitectura orientada al servidor (SOA) que no tienen seguridad codificada. Los proxies frontend son responsables de su protección. En uno de los ataques, los ciberdelincuentes atacaron los Servicios de acceso de clientes (CAS) como protección de proxy en un servidor de buzón de Microsoft Exchange 2019. Los piratas informáticos envían una solicitud a través de un sistema vulnerable, el proxy CAS autentica la solicitud de los atacantes y otorga a los atacantes acceso al SISTEMA a los servicios de back-end (ver imagen).

Microsoft Exchange es un objetivo ideal para este tipo de ataques porque se basa en un conjunto de servicios de front-end y back-end que son difíciles de cambiar debido a la compatibilidad con versiones anteriores. Los servicios de back-end confían en una solicitud de la capa CAS de front-end. Varios objetivos de back-end se ejecutan a través de la cuenta del SISTEMA. Remote PowerShell (RPS) ofrece una gran cantidad de comandos de Power Shell.

Primero el servidor, luego tus propias herramientas remotas

Los piratas informáticos atacan un objetivo tan valioso con varios propósitos: por ejemplo, querían instalar herramientas para el acceso remoto. Una presencia persistente en el sistema comprometido a través de programas web shell debería permitir varias acciones. Los piratas informáticos utilizan el ataque llamado ProxyNotShell para ejecutar comandos de PowerShell, presumiblemente con la intención de instalar ransomware. La captura de datos de acceso en otra variante también se utiliza para iniciar ataques de ransomware.

La defensa contra tales ataques requiere una defensa cibernética en capas con capacidades de prevención, detección y mitigación. Esto también incluye la gestión de parches, que no se limita solo a Windows, sino a todas las aplicaciones y servicios con acceso a Internet. También es importante comprobar la reputación de las direcciones IP y las URL. Las soluciones de defensa también deben poder detectar ataques sin archivos.

Más en Bitdefender.com

Acerca de Bitdefender Bitdefender es líder mundial en soluciones de ciberseguridad y software antivirus, y protege más de 500 millones de sistemas en más de 150 países. Desde su fundación en 2001, las innovaciones de la compañía han brindado regularmente excelentes productos de seguridad y protección inteligente para dispositivos, redes y servicios en la nube para clientes privados y empresas. Como proveedor elegido, la tecnología de Bitdefender se encuentra en el 38 por ciento de las soluciones de seguridad implementadas en el mundo y cuenta con la confianza y el reconocimiento de profesionales de la industria, fabricantes y consumidores por igual. www.bitdefender.de