Los piratas informáticos chinos acceden a datos personales de los usuarios mediante aplicaciones de mensajería falsas. Esto incluye contenido de mensajes, detalles de contacto y registros de llamadas. Particularmente pérfido: los dos errores disfrazados de aplicaciones legítimas estaban disponibles a través de las tiendas de aplicaciones oficiales Google Play y Samsung Galaxy Store.

Las aplicaciones todavía están disponibles del fabricante coreano. En mayo de 2023, los piratas informáticos atacaron a miles de usuarios en todo el mundo. Un objetivo principal es Alemania. El equipo dirigido por el investigador de ESET Lukas Stefanko descubrió las dos aplicaciones “Signal Plus Messenger” y “FlyGram”, que se disfrazan de mensajeros legítimos de Signal y Telegram. Ambos instalan el software espía BadBazaar, que se ha utilizado anteriormente para oprimir a los uigures y otras minorías en China.

Aplicaciones falsas para Signal y Telegram

Las aplicaciones espía tienen las mismas funciones que las aplicaciones originales: los usuarios pueden utilizarlas para escribir mensajes y enviar imágenes sin despertar sospechas. Ambas aplicaciones fueron eliminadas de Google Play Store después de que ESET las descubriera, pero aún estuvieron disponibles en Samsung Galaxy Store durante mucho tiempo. Las aplicaciones falsas todavía se pueden encontrar en varios sitios con aplicaciones y APK.

Cómo operaron los piratas informáticos

Signal y Telegram son aplicaciones de código abierto. Esto significa que cualquiera puede ver y cambiar su código fuente. Los piratas informáticos se aprovecharon de esto añadiendo su código malicioso a la estructura básica de funcionamiento de los mensajeros. Luego los publicaron en las tiendas de aplicaciones. La ventaja para los ciberdelincuentes con este método es que la “nueva” aplicación tiene la misma funcionalidad que la original, dando apariencia de legalidad. En la práctica, los usuarios no notan ninguna diferencia con respecto a la aplicación oficial.

Después de iniciar Signal Messenger Plus por primera vez, el usuario debe iniciar sesión como en la aplicación oficial Signal para Android. Luego, el malware se conecta a los servidores de los piratas informáticos. La aplicación espía los mensajes haciendo un mal uso de la función “Conectar dispositivo”. Esto se hace conectando automáticamente el dispositivo comprometido al dispositivo Signal del atacante. Este método de espionaje es único porque hasta ahora el malware nunca ha abusado de esta característica.

Aplicación falsa de Telegram FlyGram

La víctima también inicia sesión en la aplicación falsa de Telegram, FlyGram, como requiere el mensajero oficial. Incluso antes de que se complete el registro, FlyGram y el malware BadBazaar tienen la oportunidad de robar información confidencial del dispositivo. FlyGram puede acceder a las copias de seguridad de Telegram si el usuario ha habilitado una función específica agregada por los piratas informáticos. Esta función estaba activa en al menos 13.953 cuentas de usuario. Los atacantes pueden utilizar FlyGram para registrar algunos metadatos, como listas de contactos, registros de llamadas e información de dispositivos y redes. Sin embargo, los piratas informáticos no tienen acceso a los datos ni a los mensajes enviados en Telegram.

Usuarios de todo el mundo afectados

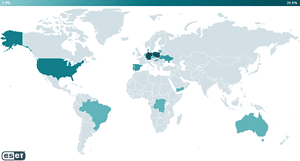

🔎 Las aplicaciones falsas de Signal y Telegram fueron las más extendidas en estos países (Imagen: ESET).

ESET ha registrado actividad de aplicaciones falsas en muchos países y regiones. Los dispositivos Android en Europa se ven especialmente afectados, especialmente en Alemania y Polonia. El malware también está activo en Australia, América del Sur, África y América del Norte y del Sur. Además, los ciberdelincuentes distribuyeron un enlace a FlyGram en Google Play Store en un grupo uigur de Telegram. Las aplicaciones de la familia de malware BadBazaar se han utilizado anteriormente contra uigures y otras minorías étnicas de habla turca fuera de China.

Cuidado con las aplicaciones de desarrolladores desconocidos

Al instalar servicios de mensajería y otras aplicaciones, los usuarios siempre deben prestar atención al desarrollador o a la empresa detrás del servicio. En caso de duda, siempre debes elegir el fabricante oficial. Los dos mensajeros falsos todavía se pueden descargar desde Samsung Galaxy Store y varios sitios de terceros. En ningún caso se permite a los usuarios instalarlos en sus smartphones. También es recomendable utilizar una aplicación de seguridad, incluso en dispositivos móviles. Esto evita la descarga o instalación de la aplicación en una etapa temprana y previene la infección del sistema.

Más en ESET.com

Acerca de ESET ESET es una empresa europea con sede en Bratislava (Eslovaquia). Desde 1987, ESET ha estado desarrollando un software de seguridad galardonado que ya ha ayudado a más de 100 millones de usuarios a disfrutar de tecnologías seguras. La amplia cartera de productos de seguridad cubre todas las plataformas principales y ofrece a empresas y consumidores de todo el mundo el equilibrio perfecto entre rendimiento y protección proactiva. La empresa tiene una red de ventas global en más de 180 países y oficinas en Jena, San Diego, Singapur y Buenos Aires. Para obtener más información, visite www.eset.de o síganos en LinkedIn, Facebook y Twitter.