El ransomware es una amenaza crónica. Pero su apariencia cambia constantemente. Por un lado, detrás del cambio permanente hay una escena que se profesionaliza cada vez más, piensa más económicamente o incluso se politiza en la crisis actual. Por otro lado, están las nuevas tecnologías. Aquí Bitdefender muestra cuatro pilares para la defensa contra los ataques de extorsión.

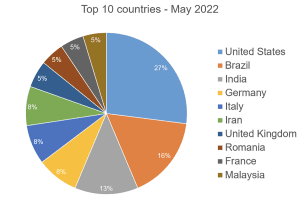

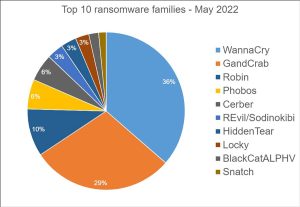

Una defensa eficaz debe establecerse en consecuencia en profundidad y protegerse de los ataques exorbitantes en las distintas fases. El Informe de amenazas de Bitdefender actual, que incluye datos de telemetría del mes anterior, muestra para el mes de mayo de 2022 cuán activa y diversa es la escena del ransomware a nivel mundial en 151 países para los cuales hay datos disponibles. Desafortunadamente, Alemania se encuentra entre los países líderes en el cuarto lugar en las estadísticas negativas: el ocho por ciento de los ataques de ransomware detectados, no: infecciones, tuvieron lugar en este país.

Trucos sofisticados

Los ataques son cada vez más complejos, dirigidos y a largo plazo. También hay ataques masivos oportunistas. Después de un escaneo automatizado de las redes de destino, buscan un éxito rápido con un ransomware simple de acción inmediata.

Sin embargo, el ransomware-as-a-service (RaaS) es predominante y mucho más peligroso.Los ciberdelincuentes utilizan herramientas complejas en un modelo de negocio a corto plazo. Los actores en este ecosistema RaaS luego dividieron el rescate adeudado. Los operadores de ransomware que desarrollan el malware y mantienen la infraestructura necesaria ya no tienen la participación más alta. Los llamados "afiliados" son cada vez más importantes: como contratistas independientes, son los expertos en comprometer una red de TI. Actualmente recaudan alrededor del 70 al 85%, o incluso más, de los rescates pagados. Tienen el poder en la economía del ransomware, mientras que el código del malware se convierte en la materia prima.

intrusión en la red corporativa

El dinero termina donde tienen lugar las innovaciones: con los afiliados. Estos especialistas utilizan diferentes tecnologías para comprometer las redes y encontrar los datos por los que es más probable que las víctimas paguen rescates.

Se toman su tiempo para maximizar el daño. La primera intrusión en Internet a través de un correo electrónico de phishing puede ser solo cuestión de minutos. Luego pasan horas o semanas para prepararse para el ataque. La exfiltración, el cifrado de los datos y la extorsión de las víctimas pueden no tener lugar hasta meses después.

Cuatro pilares de la defensa contra ransomware

Dependiendo de la fase, los ataques eluden diferentes mecanismos de defensa. Por lo tanto, una defensa de TI bien posicionada combate el ransomware en las distintas fases del ataque:

1. Prevención a través de una superficie de ataque minimizada

Si desea defenderse de los ataques de ransomware por adelantado, debe hacer su tarea. La gestión de la seguridad de TI es parte de la especificación para reducir la superficie de ataque de TI. Un administrador de TI que actualiza de manera continua y concienzuda la seguridad y los activos de su red y verifica las configuraciones cierra muchas lagunas para los chantajistas en primer lugar. Los parches automatizados evitan la apertura de brechas de seguridad. Las arquitecturas de confianza cero aseguran el control de acceso por adelantado.

2. Protección contra infecciones en varios niveles

Es muy probable que las amenazas persistentes avanzadas (APT) más complejas no se puedan detener solo con una administración de TI concienzuda. Los atacantes que buscan constantemente oportunidades de manera específica utilizan tecnologías de gran alcance o se desvían a través de la cadena de suministro de software.

Una defensa en profundidad utiliza diferentes mecanismos de seguridad informática para evitar un ataque, por ejemplo a través de un correo electrónico infectado con código malicioso, en las distintas fases del ataque (Figuras 4 y 5):

- Al recibir correo electrónico: la seguridad del correo electrónico se basa en el análisis de malware, la inteligencia de amenazas y la IA y el aprendizaje automático para detectar nuevos ataques.

- Después de abrir un documento: antes de ejecutar macros maliciosas, un análisis de seguridad en el entorno aislado detona el documento y examina, por ejemplo, los efectos del código de Visual Basic para Aplicaciones (VBA).

- Al ejecutar el código VBA: numerosos mecanismos de defensa protegen el entorno de tiempo de ejecución, escanean la memoria de trabajo después de desempaquetar y buscan una inyección de código. Supervisan los procesos de un punto final en tiempo real para que las actividades del código no pasen desapercibidas.

- Después de anidar en la red: la seguridad de la red reconoce patrones en el tráfico de datos cuando un punto final con malware implementado se comunica con el servidor de comando y control para recargar el código malicioso. Los patrones de tráfico revelan la construcción de un caparazón inverso por parte de los piratas informáticos.

3. Reducción del tiempo de permanencia de los atacantes

En caso de emergencia, es importante eliminar rápidamente a los piratas informáticos de la red. Cuanto más tiempo permanezcan los atacantes en la red, más tiempo tendrán para el reconocimiento activo. Las empresas de todos los tamaños necesitan capacidades de respuesta y detección de amenazas. En el caso de amenazas persistentes avanzadas, esto suele ser difícil de lograr sin detección y respuesta administradas (MDR) y sin la ayuda de expertos en seguridad externos. La búsqueda de amenazas mediante un servicio administrado de detección y respuesta también abre los recursos necesarios para las pequeñas y medianas empresas que no tienen las habilidades, el tiempo o el personal para establecer una defensa operativamente eficiente. Con la ayuda de expertos, será posible reducir el tiempo de permanencia de los atacantes, minimizando así el daño que infligen.

Pero los modernos Endpoint Detection and Response (EDR) o Extended Detection and Response (XDR) también pueden ayudar detectando malware en los sistemas en el menor tiempo posible: para ello, observa el comportamiento de los endpoints e informa de un peligro tan pronto como se produce. es una probabilidad de un ataque. La correlación de información entre puntos finales ayuda a descubrir incidentes relacionados con la seguridad aún más rápido.

4. Limite los daños mediante copias de seguridad automáticas

En un ataque exitoso, es importante reducir el daño mediante copias de seguridad de emergencia. Las herramientas automatizadas reconocen un archivo cifrado por su valor de entropía. Cuanto mayor sea, mayor será la probabilidad de cifrado. Si un ataque aumenta la entropía, una herramienta de protección contra ransomware crea automáticamente una copia de seguridad temporal del archivo sin cifrar y lo restaura más tarde. Con esta copia de seguridad, sin embargo, ni las instantáneas (instantáneas de volumen) ni otras soluciones de copia de seguridad estáticas son el objetivo de la copia de seguridad. Porque los atacantes tienen estos lugares en la TI a la vista y, por lo general, los cifran al mismo tiempo. Tales copias de seguridad automatizadas protegen los datos contra ataques desconocidos porque el aumento de la entropía solo activa la copia de seguridad de los datos.

Muchas claves de seguridad

Los ataques complejos de ransomware no se pueden defender con un único mecanismo de defensa. Si solo confía en la protección de punto final, tiene una mala mano en el peor de los casos. La protección contra los ataques de extorsión requiere una defensa de varios niveles que incluya los medios de detección y recuperación.

Más en Bitdefender.com

Acerca de Bitdefender Bitdefender es líder mundial en soluciones de ciberseguridad y software antivirus, y protege más de 500 millones de sistemas en más de 150 países. Desde su fundación en 2001, las innovaciones de la compañía han brindado regularmente excelentes productos de seguridad y protección inteligente para dispositivos, redes y servicios en la nube para clientes privados y empresas. Como proveedor elegido, la tecnología de Bitdefender se encuentra en el 38 por ciento de las soluciones de seguridad implementadas en el mundo y cuenta con la confianza y el reconocimiento de profesionales de la industria, fabricantes y consumidores por igual. www.bitdefender.de