Un ataque de ransomware es suficiente para la mayoría de las empresas como límite. Pero dos a la vez es un escenario de apocalipsis, aunque bastante emocionante para los profesionales de la seguridad. Sophos echó un vistazo más de cerca al caso raro, que también es un choque de tácticas de ransomware modernas y tradicionales.

Sophos publica su investigación sobre un ataque de ransomware dual en el que Conti Group cifró una nota de rescate de los operadores de ransomware Karma 24 horas después. Conti, otra comunidad de ransomware, estaba operando en la red infectada al mismo tiempo.

El grupo Karma se encuentra con el grupo Conti en la misma red

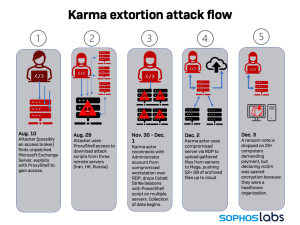

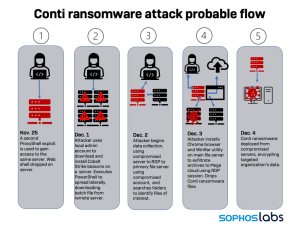

Los analistas de Sophos describen el ataque dual en detalle en su informe y explican cómo ambos actores obtuvieron acceso a la red a través de un Microsoft Exchange Server sin parches. Después de eso, sin embargo, usaron diferentes tácticas para lanzar sus ataques.

Sean Gallagher, investigador sénior de amenazas de Sophos, explica cómo se comportaron Karma y Conti: “Ser víctima de un ataque de ransomware dual es una pesadilla para cualquier organización. En total, se puede identificar un período de cuatro días en los que los atacantes de Conti y Karma actuaron simultáneamente en la red objetivo: se movieron entre sí, realizaron descargas, ejecutaron scripts, instalaron Cobalt Strike y recopilaron y extrajeron datos.

Conti Group suprime el chantaje del karma

Los actores de Karma lanzaron primero la fase final de su ataque, dejando una nota de rescate en las computadoras exigiendo el pago de Bitcoin. Como compensación, los datos robados no serían publicados. Luego, Conti atacó, encriptando los archivos específicos utilizando un método de ransomware más tradicional, que irónicamente incluye la nota de rescate de Karma.

Recientemente, hemos visto más y más casos en los que grupos de piratas informáticos que usan el mismo ransomware para sus ataques se unieron y usaron exploits de ProxyShell para infiltrarse en la red de destino. También hay ejemplos de diferentes actores que explotan la misma vulnerabilidad para acceder a su víctima. El caso actual, en el que dos grupos de ransomware completamente ajenos atacaron un objetivo al mismo tiempo, muestra cuán saturado y competitivo se ha vuelto el panorama del ransomware”.

El ataque dual - una secuencia de tiempo

- 10. agosto 2021

Los analistas de Sophos suponen que el ataque se lanzó ese día. Los delincuentes, posiblemente iniciados por intermediarios de acceso que actúan como una especie de intermediario en el ecosistema del delito cibernético y venden acceso robado a los sistemas, utilizan una vulnerabilidad de ProxyShell para obtener acceso a la red y asegurar una base en el servidor comprometido.

- 30. noviembre 2021

La investigación revela que pasaron casi cuatro meses antes de que Karma apareciera el 30 de noviembre de 2021 y filtrara más de 52 GB de datos a la nube.

- 3. Diciembre 2021

En esta fecha se desarrollarán tres actividades:

Los atacantes de Karma dejan una nota de rescate en 20 computadoras exigiendo un rescate o no podrían descifrar los datos.

Mientras tanto, Conti operaba en silencio en segundo plano y extraía información.

La víctima trajo a bordo al equipo de respuesta a incidentes de Sophos para ayudar contra el ataque de karma.

- 4. Diciembre 2021

Conti lanza su ransomware. En las investigaciones forenses, el equipo de Sophos rastreó el inicio del ataque Conti en otra vulnerabilidad de ProxyShell, que se implementó el 25 de noviembre de 2021.

Combinación de tecnología como protección

Gallagher recomienda la combinación de tecnología y experiencia humana para protegerse contra tales ataques: "Aún no se sabe si el agente de acceso inicial vendió el acceso a dos grupos de ransomware diferentes o si el servidor Exchange vulnerable fue solo un objetivo desafortunado para múltiples atacantes de ransomware. El hecho es que era posible un doble ataque de ransomware. Este es un argumento poderoso para parchear las vulnerabilidades conocidas de inmediato y confiar en un sistema de seguridad de TI que se comunique y pueda identificar y bloquear a los atacantes en cada etapa de su cadena de ataque. En un paso más, la búsqueda proactiva de amenazas dirigida por humanos puede investigar cualquier comportamiento sospechoso en detalle. Esto incluye cosas como inicios de sesión remotos inesperados o el uso de herramientas legítimas fuera de su patrón normal; todas estas situaciones pueden ser signos tempranos de un ataque de ransomware inminente”.

Las empresas de seguridad también están siendo atacadas.

La semana pasada, un investigador de seguridad ucraniano publicó varios años de registros de chat y archivos del grupo Conti. Estos registros mencionan cómo el grupo Conti también intentó licenciar Sophos Intercept X, y fracasó. Según el chat, hicieron esto para probar su último malware y ver si los productos de Sophos lo detectaban. Esta es una práctica común de los ciberdelincuentes y, por lo tanto, hay varias medidas preventivas activas en Sophos.

Los registros de chat muestran que los intentos de Conti de eludir los productos de Sophos no tuvieron éxito y que luego activaron una versión de prueba para comprar una licencia como siguiente paso. El objetivo de Conti era estudiar la solución de Sophos para su actividad delictiva. Al intentar adquirir una licencia, los mecanismos de seguridad de Sophos detectaron a la empresa ficticia DocSoft, supuestamente con sede en Kiev, Ucrania. Después de que el socio local sugiriera una videoconferencia junto con Sophos para descartar malentendidos, Conti Group canceló la transacción.

Más en Sophos.com

Acerca de Sophos Sophos cuenta con la confianza de más de 100 millones de usuarios en 150 países. Ofrecemos la mejor protección contra amenazas informáticas complejas y pérdida de datos. Nuestras soluciones integrales de seguridad son fáciles de implementar, usar y administrar. Ofrecen el costo total de propiedad más bajo de la industria. Sophos ofrece soluciones de cifrado galardonadas, soluciones de seguridad para terminales, redes, dispositivos móviles, correo electrónico y web. También cuenta con el soporte de SophosLabs, nuestra red global de centros de análisis patentados. Las oficinas centrales de Sophos se encuentran en Boston, EE. UU. y Oxford, Reino Unido.