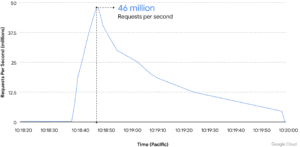

Google también ofrece el servicio Cloud Armor en sus servicios en la nube. Esto está destinado a proteger a los clientes de los ataques DDoS. En junio, la red repelió el mayor ataque DDoS de la historia (capa 7) con 46 millones de solicitudes por segundo.

En los últimos años, Google ha observado que los ataques de denegación de servicio distribuido (DDoS) están aumentando exponencialmente en frecuencia y tamaño. Las cargas de trabajo orientadas a Internet de hoy en día están en riesgo constante de ataques. El impacto degrada el rendimiento de los usuarios legítimos. Además, hay mayores costos operativos y de hospedaje hasta la total indisponibilidad de las cargas de trabajo críticas para el negocio.

¡46 millones de visitas POR segundo!

El 1 de junio, un cliente de Google Cloud Armor se convirtió en el objetivo de una serie de ataques HTTPS DDoS, con un máximo de 46 millones de solicitudes por segundo. Este es el DDoS de capa 7 más grande informado hasta la fecha: al menos un 76 % más grande que el registro informado anteriormente. Para dar una idea de la escala del ataque, esto equivale aproximadamente a obtener todas las consultas diarias a Wikipedia en solo 10 segundos.

Cloud Armor Adaptive Protection pudo detectar y analizar el tráfico en las primeras etapas del ciclo de vida del ataque. Cloud Armor alertó al cliente con una regla de protección recomendada, que luego se implementó antes de que el ataque alcanzara su alcance total. Cloud Armor bloqueó el ataque y se aseguró de que el servicio del cliente permaneciera en línea y siguiera atendiendo a sus usuarios finales.

Botnet con dispositivos de 132 países

Además del volumen de tráfico inesperadamente alto, el ataque tenía otras características notables. Hubo 5.256 IP de origen de 132 países que contribuyeron al ataque. Solo estos 4 países, Indonesia, Brasil, India y Rusia, contribuyeron aproximadamente con el 31 % del tráfico de ataque total. El ataque utilizó solicitudes cifradas (HTTPS), que habrían requerido recursos informáticos adicionales para generar. Aunque era necesario detener el cifrado para inspeccionar el tráfico y mitigar el ataque de manera efectiva, el uso de canalización HTTP por parte de Google requirió relativamente pocos protocolos de enlace TLS.

Aproximadamente el 22 % (1.169) de las IP de origen correspondieron a los nodos de salida de Tor, aunque el volumen de solicitudes de estos nodos representó solo el 3 % del tráfico de ataque. Aunque creemos que la participación de Tor en el ataque fue aleatoria debido a la naturaleza de los servicios vulnerables, nuestro análisis muestra que incluso al 3 % del pico (más de 1,3 millones de U/s), los nodos de salida de Tor experimentaron un impacto significativo en las aplicaciones y servicios web. puede enviar mucho tráfico no deseado a Tor.

Más en Google.com