LockBit, actualmente el grupo de ransomware más activo, amplió sus actividades a dispositivos macOS en abril. Además, las vulnerabilidades en el software de la impresora PaperCut se aprovechan activamente. Vice Society y Play, a quienes les gusta atacar el sector de la educación, han desarrollado nuevos métodos. Una breve descripción de las amenazas detectadas en abril.

Precisamente porque el ecosistema Mac ha estado tradicionalmente casi libre de ransomware, el nuevo ransomware para macOS de LockBit es un desarrollo peligroso en el panorama de amenazas. Las nuevas acciones muestran que LockBit está diversificando aún más sus operaciones y actualmente está desarrollando activamente un malware para macOS. La variante dirigida a la arquitectura arm64 de macOS apareció por primera vez en VirusTotal en noviembre y diciembre de 2022, pero pasó desapercibida hasta finales de abril de 2023.

Encriptador LockBit en fase de prueba

Sin embargo, hasta ahora, las muestras de LockBit macOS analizadas por Malwarebytes parecen ser inofensivas. El malware utiliza una firma no válida y está afectado por errores como desbordamientos de búfer, que provocan una finalización prematura cuando se ejecuta en macOS. "En su forma actual, el encriptador LockBit no parece muy maduro", dijo Thomas Reed, director de Mac y plataformas móviles de Malwarebytes. "Sin embargo, su funcionalidad real podría mejorar en el futuro, dependiendo de cuán prometedoras resulten ser las pruebas futuras".

Según Malwarebytes, el trabajo de LockBit en una variante de ransomware para macOS podría ser una señal de que llegará más ransomware al ecosistema Mac en el futuro.

Cl0p explota vulnerabilidades en el software de la impresora PaperCut

El grupo de piratas informáticos ruso Cl0p, que se hizo conocido en marzo por explotar una vulnerabilidad de día cero en GoAnywhere MFT y un total de 104 ataques, fue identificado por Microsoft en abril por explotar vulnerabilidades críticas en PaperCut para robar datos de la empresa.

PaperCut es un software de gestión de impresión que fue atacado por Cl0p y LockBit en abril. Se explotaron dos vulnerabilidades graves: una que permite la ejecución remota de código (CVE-2023-27350) y otra que permite la divulgación de información (CVE-2023-27351). Los miembros de Cl0p utilizaron el malware TrueBot y una baliza Cobalt Strike para infiltrarse en la red y robar datos. De lo contrario, la pandilla de ransomware se retiró en gran medida con solo cuatro ataques en abril.

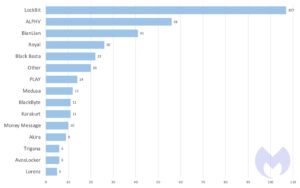

Según el análisis realizado por el equipo de inteligencia de amenazas de Malwarebytes, LockBit volvió a ser el grupo de ransomware más activo en abril de 2023. Informó un total de 107 víctimas en su sitio web de fugas en la web oscura. Le siguen ALPHV con 56 víctimas, BianLian con 41 víctimas, Royal con 26 víctimas y Black Basta con 22 víctimas.

Vice Society y Play desarrollan métodos sofisticados

El grupo de ransomware Vice Society, conocido por sus ataques al sector educativo, publicó recientemente un script de PowerShell para el robo automatizado de datos. La herramienta de exfiltración de datos descubierta por la Unidad 42 de Palo Alto Networks utiliza hábilmente técnicas LotL (living-off-the-land) para evitar la detección.

Por otra parte, el grupo de ransomware Play ha desarrollado dos herramientas .NET sofisticadas para que sus ataques cibernéticos sean aún más efectivos: Grixba y VSS Copying Tool. Grixba analiza los programas antivirus, las suites EDR y las herramientas de copia de seguridad para planificar de forma eficaz los próximos pasos de un ataque. La herramienta de copia VSS pasa por alto el Servicio de instantáneas de volumen de Windows (VSS) para robar archivos de instantáneas y copias de seguridad del sistema. Ambas herramientas se desarrollan utilizando la herramienta de desarrollo Costura .NET para permitir una fácil instalación en los sistemas de las víctimas potenciales.

A medida que Vice Society, Play y otros grupos de ransomware utilizan métodos LotL cada vez más sofisticados y herramientas sofisticadas como Grixba, se vuelve cada vez más crítico para las organizaciones y su estrategia de defensa poder detectar de manera proactiva tanto las herramientas maliciosas como el uso malicioso de herramientas legítimas dentro de una red. .

¿Tienes un momento?

Tómese unos minutos para nuestra encuesta de usuarios de 2023 y ayude a mejorar B2B-CYBER-SECURITY.de!Solo tiene que responder 10 preguntas y tiene la oportunidad inmediata de ganar premios de Kaspersky, ESET y Bitdefender.

Aquí vas directo a la encuesta

Países: Alemania es el tercero más afectado

Estados Unidos también encabeza la lista de países más afectados por ransomware en abril con 170 ataques conocidos, seguido de Canadá con 19 ataques. Alemania sigue en tercer lugar con 15 ataques conocidos en abril.

En todas las industrias, el sector de servicios sigue siendo el principal objetivo de los ataques de ransomware, con 77 víctimas conocidas. Tanto el sector de la salud como el de la educación experimentaron fuertes aumentos en abril: el sector de la educación experimentó el mayor número de ataques (20) desde enero de 2023 y el sector de la salud también experimentó el mayor número de ataques (37) este año.

Nuevo grupo de ransomware Akira

Akira es un nuevo grupo de ransomware que ha estado atacando empresas en todo el mundo desde marzo de 2023. Solo en abril, el grupo publicó datos de ataques a nueve empresas en varios sectores como educación, finanzas y manufactura. Una vez que se ejecuta el ransomware, elimina las instantáneas de volumen de Windows, cifra los archivos y agrega la extensión de archivo .akira a este último. Como la mayoría de las pandillas de ransomware, Akira roba datos de la empresa y luego los encripta para permitir una doble estafa. Hasta ahora, se han publicado datos que van desde 5,9 GB a 259 GB en el sitio web de filtraciones de Akira.

Akira exige rescates que van desde $ 200.000 hasta millones de dólares, y parece dispuesto a reducir las demandas de rescate para las empresas que solo quieren evitar la divulgación de los datos robados de Akira pero que no necesitan un descifrador.

Nuevo grupo de ransomware Trigona

El grupo de ransomware Trigona apareció por primera vez en octubre de 2022 y desde entonces ha estado apuntando a varias industrias en todo el mundo. En abril se conocieron seis ataques del grupo. Los atacantes usan herramientas como NetScan, Splashtop y Mimikatz para obtener acceso y recopilar información confidencial de los sistemas objetivo. Además, utilizan secuencias de comandos por lotes para crear nuevas cuentas de usuario, desactivar funciones de seguridad y cubrir sus huellas.

Ransomware MoneyMessage

Money Message es un nuevo ransomware que ataca los sistemas Windows y Linux utilizando técnicas de cifrado avanzadas. En abril, los ciberdelincuentes utilizaron el ransomware Money Message para atacar al menos a XNUMX víctimas. Los delincuentes también se dirigieron a algunas grandes empresas valoradas en miles de millones de dólares, como el fabricante taiwanés de hardware informático MSI (Micro-Star International).

Más en Malwarebytes.com

Acerca de Malwarebytes Malwarebytes protege a los usuarios domésticos y las empresas de amenazas peligrosas, ransomware y exploits que los programas antivirus no detectan. Malwarebytes reemplaza por completo otras soluciones antivirus para evitar las amenazas modernas de ciberseguridad para usuarios privados y empresas. Más de 60.000 XNUMX empresas y millones de usuarios confían en las innovadoras soluciones de aprendizaje automático de Malwarebyte y sus investigadores de seguridad para evitar amenazas emergentes y eliminar el malware que las soluciones de seguridad anticuadas pasan por alto. Visite www.malwarebytes.com para obtener más información.