Malwarebytes publica su informe de ransomware de junio. Al igual que el mes anterior, LockBit sigue siendo, con mucho, el ransomware más extendido. Después de eso vienen Pero también hay novedades. Karakurt, Black Basta, ALPHV o BlackCat.

El equipo de inteligencia de amenazas de Malwarebytes atribuyó 44 ataques al grupo de ransomware LockBit en junio de 2022 (en comparación con 73 ataques en mayo de 2022). LockBit fue seguido en junio por Karakurt con 27 ataques, Black Basta con 18 ataques y ALPHV (también conocido como BlackCat) con 15 ataques. Conti ya no ocupa un lugar en el análisis de junio. Sin embargo, el mes también se caracterizó por la desaparición de este grupo de ransomware, así como por un gran número de ataques por parte de grupos supuestamente vinculados a Conti.

Conti ahora se ha ido

En cuanto a la distribución de los ataques de ransomware por país, EE. UU. fue, con mucho, el país más afectado en junio de 2022, al igual que el mes anterior: Malwarebytes asocia 70 ataques con Estados Unidos. Se produjeron 11 ataques en el Reino Unido, 10 ataques en Canadá y 9 ataques en Alemania e Italia.

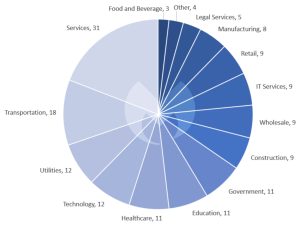

En cuanto a las industrias, al igual que en mayo, el sector servicios fue el más afectado: según Malwarebytes, este sector contabilizó 31 ataques. En segundo lugar se encuentra Transporte con 18 ataques, seguido de Servicios Públicos con 12 ataques.

LockBit: fuerza dominante en ransomware

Sin causar gran revuelo, LockBit se ha convertido en la fuerza dominante en ransomware este año. Aunque se publicaron menos víctimas en su sitio web de fugas en junio que en mayo, el ransomware todavía estaba muy por delante de sus competidores.

Si bien Conti pasó 2022 haciendo declaraciones ruidosas y saliendo de un agujero hecho a sí mismo con su plan para fingir su propia disolución, LockBit se ha centrado completamente en su negocio. LockBit se ofrece como ransomware como servicio (RaaS). Los ataques son llevados a cabo por socios, los llamados "pen testers", que pagan a la organización LockBit el 20 por ciento del dinero del rescate comprado, a cambio de usar el software y los servicios de LockBit.

LockBit anuncia "Somos holandeses, no rusos"

Y aunque algunas pandillas de ransomware buscan principalmente generar publicidad, LockBit parece más interesado en lo que piensan sus usuarios. El sitio del socio comienza con una declaración destinada a diferenciar a la empresa de sus rivales rusos en particular: "Nuestra sede está en los Países Bajos, somos completamente apolíticos y solo nos interesa el dinero".

De lo contrario, el sitio web está lleno de palabras destinadas a señalar la confiabilidad y la voluntad de escuchar a los socios del grupo ransomware. Por ejemplo, se les pregunta a los miembros: "Si no encuentra una de sus funciones favoritas aquí, háganoslo saber". Continúa diciendo: "Nunca hemos engañado a nadie y siempre respetamos nuestros acuerdos". Esta combinación de el atractivo de los socios y la capacidad de Evitar errores costosos parece ser la razón detrás del éxito de LockBit este año.

LockBit 3.0 que incluye una nueva página de Darknet

A pesar de esto, LockBit fue noticia en junio de 2022. El grupo de ransomware lanzó LockBit 3.0 junto con un nuevo sitio web en la dark web y un programa de recompensas por errores. Este último prometió recompensas de hasta $ XNUMX millón por encontrar vulnerabilidades en el sitio web y el software de LockBit, enviar ideas brillantes o engañar con éxito al jefe del programa de afiliados de LockBit.

Queda por ver si LockBit tiene alguna intención seria de pagar estas sumas. Sin embargo, si el grupo realmente tiene la intención de usar la recompensa por errores para mejorar su software y refinar sus prácticas, podrían robar información valiosa a los investigadores de seguridad y las fuerzas del orden.

Conti: el sitio web de fuga desapareció en junio

Como era de esperar, el sitio web filtrado de Conti desapareció en junio, después de algunas semanas de inactividad. Como informó el equipo de inteligencia de amenazas de Malwarebytes en mayo, la investigación realizada por Advintel el mes pasado indicó que el acercamiento del grupo con el estado ruso había llevado a los abogados de las víctimas a advertirles que no pagaran un rescate. Porque estos podrían haber dado lugar a sanciones.

A medida que los ingresos del grupo se agotaron, los líderes de Conti idearon un plan para retirar la marca. Dividieron a sus miembros en otros grupos de ransomware como Black Basta, BlackByte, Karakurt, Hive y ALPHV y fingieron sus propias muertes. El equipo de inteligencia de amenazas de Malwarebytes pudo confirmar que Conti envió un anuncio interno a sus miembros sobre su retiro a fines de mayo y que los servidores de chat internos dejaron de estar disponibles al mismo tiempo. El sitio web filtrado desapareció el 22 de junio de 2022 y aún no está disponible.

BlackBasta sustituye a Conti

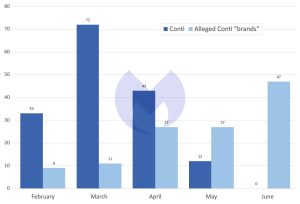

El cierre de Conti coincidió con la aparición repentina de Black Basta en abril, así como con un aumento de la actividad y la aparición de un nuevo sitio web de filtraciones de Karakurt en junio. Puede ser una coincidencia, pero el equipo de inteligencia de amenazas de Malwarebytes descubrió que la actividad combinada de Black Basta, BlackByte y Karakurt alcanzó niveles similares a los de Conti durante el último mes.

Tendencias: dirigirse a clientes y empleados directamente por primera vez

Las características, o incluso la forma en que se distribuye e implementa el ransomware, varían poco de un grupo de ransomware a otro y evolucionan lentamente. Por lo tanto, las mayores innovaciones de los últimos años parecen radicar en cómo los grupos de ransomware hacen negocios y cómo presionan a sus víctimas para cobrar rescates.

En junio, el equipo de inteligencia de amenazas de Malwarebytes observó algunas cosas que no se habían observado anteriormente: por ejemplo, como se describió anteriormente, el grupo LockBit estaba ofreciendo recompensas por errores. Por primera vez, el Grupo ALPHV se dirigió a empleados y clientes de un hotel con un sitio web filtrado.

Los ejecutivos de la empresa apuntados

🔎 Ataques conocidos de Conti comparados con ataques conocidos de Black Basta, BlackByte y Karakurt, febrero-junio de 2022 (Imagen: Malwarebytes).

Los grupos de ransomware ya han intentado apuntar a ejecutivos corporativos para aumentar la presión. Pero el hecho de que ALPHV se dirigiera a empleados y clientes, en este caso huéspedes del hotel, con un sitio web especial es nuevo. Este último no estaba en la web oscura sino en la Internet pública. El sitio web permitió a los invitados y al personal buscar entre 112 GB de información personal robada por ALPHV en el ataque para ver si su información personal se encontraba entre ellos. Aparentemente, esta nueva táctica tenía la intención de ejercer más presión sobre el hotelero para que pagara el rescate.

Al poner el sitio en la web pública, ALPHV hizo que la información fuera mucho más accesible para usuarios no técnicos. Sin embargo, el sitio solo estuvo disponible durante unos días antes de que fuera eliminado. El equipo de inteligencia de amenazas de Malwarebytes cree que el grupo de ransomware ciertamente sabía que esto iba a suceder. Presumiblemente, sin embargo, el sitio web solo tenía que existir el tiempo suficiente para atraer suficiente atención para influir en las negociaciones de esta manera.

ALPHV anunciado con ayuda del usuario

Tales innovaciones no son nada nuevo. Los grupos de ransomware experimentan constantemente con nuevas ideas. Los experimentos que no funcionan se olvidan. Y los que funcionan son rápidamente copiados por otros grupos. En este caso, el experimento no parece haber tenido éxito. La víctima ahora apareció en la página principal de ALPHV en la web oscura. Esto generalmente indica que resistió la presión de pagar un rescate.

Más en Malwarebytes.com

Acerca de Malwarebytes Malwarebytes protege a los usuarios domésticos y las empresas de amenazas peligrosas, ransomware y exploits que los programas antivirus no detectan. Malwarebytes reemplaza por completo otras soluciones antivirus para evitar las amenazas modernas de ciberseguridad para usuarios privados y empresas. Más de 60.000 XNUMX empresas y millones de usuarios confían en las innovadoras soluciones de aprendizaje automático de Malwarebyte y sus investigadores de seguridad para evitar amenazas emergentes y eliminar el malware que las soluciones de seguridad anticuadas pasan por alto. Visite www.malwarebytes.com para obtener más información.